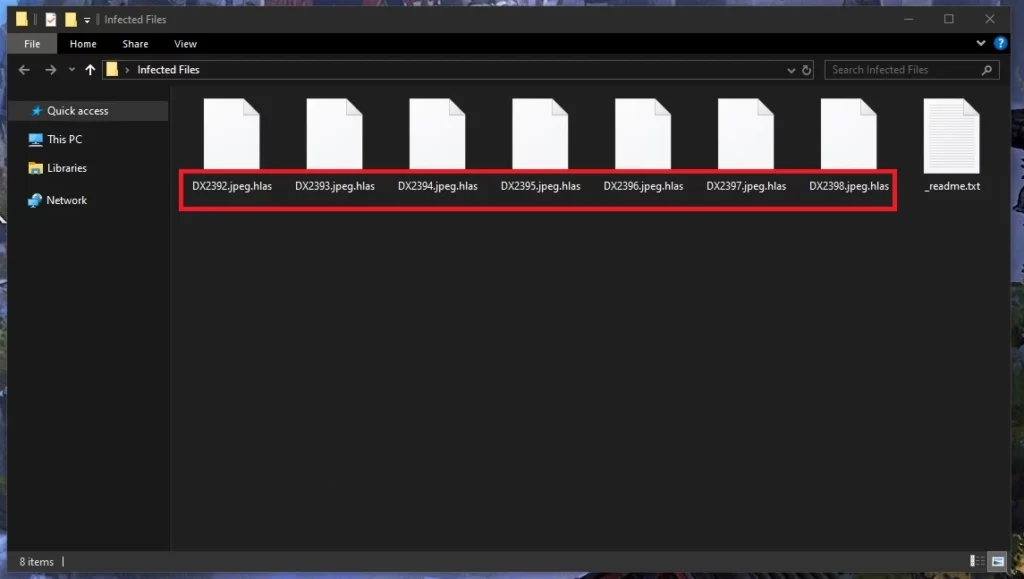

.Hlas est le dernier virus de la famille des ransomwares DJVU, qui est la souche la plus répandue parmi les consommateurs depuis plusieurs années. Contrairement à d’autres ransomwares, DJVU (l’extension de fichier .Hlas) ne cible pas explicitement les entreprises. Il s’agit plutôt de la méthode la plus fiable dont disposent les criminels pour soutirer de l’argent à des personnes comme vous. Dans cet article, nous allons vous expliquer comment supprimer .Hlas et peut-être – mais probablement pas – décrypter vos fichiers.

RÉSUMÉ:

| Name | .Hlas |

| Type | Ransomware |

| Outil de détection |

Instructions de suppression et de décryptage de .Hlas

Le traitement du ransomware .Hlas exige de la précision. Commencez par supprimer le logiciel malveillant, puis restaurez vos fichiers cryptés. Si la phase de suppression n’est pas terminée, vos fichiers récupérés risquent d’être à nouveau verrouillés. Déconnectez votre ordinateur d’Internet. Éteignez-le complètement. Accédez aux instructions à partir d’un appareil non infecté. Cette mesure peut sembler extrême, mais elle vous permet de gagner du temps. Le temps d’empêcher le ransomware de faire d’autres dégâts.

Supprimer manuellement le ransomware .Hlas ? C’est difficile. Les fichiers et processus complexes et cachés rendent cette opération risquée. L’utilisation d’un outil anti-malware robuste est plus sûre. SpyHunter 5 est notre recommandation, mais d’autres programmes dotés de solides capacités de suppression des ransomwares fonctionnent également. Les analyses automatisées localisent et éliminent tous les composants des logiciels malveillants. Cela minimise le risque d’avoir des restes qui pourraient vous hanter plus tard.

Comment supprimer .Hlas

Vous êtes décidé à opter pour un système manuel ? Préparez-vous à un long processus qui peut (ou non) échouer à la fin. Vous êtes prévenu. La suppression manuelle exige des compétences techniques et de la patience. Commencez par rallumer votre PC. Visitez VirusTotal. Comprenez le comportement du ransomware. Ces connaissances vous permettront de savoir où le logiciel malveillant se cache dans votre système. C’est comme chasser un fantôme numérique.

- Appuyez sur Ctrl + Shift + Esc. Si tous les processus ne sont pas visibles, cliquez sur “Plus de détails“.

- Recherchez les processus qui monopolisent la mémoire ou l’unité centrale, en particulier ceux qui sont liés à des programmes inconnus.

- Vous en avez trouvé un ? Cliquez avec le bouton droit de la souris sur le processus. Sélectionnez “Ouvrir l’emplacement du fichier“.

- Essayez de supprimer le dossier. S’il résiste, utilisez Lock Hunter pour forcer sa suppression.

- Retournez dans le Gestionnaire des tâches et terminez la tâche.

Ne négligez pas les tâches programmées. Elles pourraient abriter le ransomware.

- Ouvrez le planificateur de tâches dans le menu Démarrer.

- Accédez à la bibliothèque du planificateur de tâches et examinez chaque tâche.

- Cliquez avec le bouton droit de la souris sur les éléments suspects, puis sélectionnez Propriétés > Actions.

- Examinez ce qui est programmé pour être exécuté. Si une tâche exécute quelque chose dans les répertoires Local, Téléchargements, Temp ou Itinérant, supprimez-la immédiatement.

Cependant, la suppression manuelle seule est risquée. Même si vous suivez méticuleusement toutes les étapes, il existe un risque important. Le logiciel malveillant pourrait laisser des composants cachés, prêts à frapper à nouveau. Combiner les étapes manuelles avec un outil anti-malware fiable est votre meilleure chance, et le programme que nous recommandons a une version d’essai gratuite, de sorte que vous ne perdez pas vraiment quelque chose. Cette double approche maximise vos chances d’éradiquer complètement le ransomware.

Les étapes manuelles permettent d’exercer un contrôle. Elles vous permettent de voir chaque processus, chaque fichier. L’outil anti-programme malveillant, quant à lui, offre une grande rigueur. Il analyse tous les coins et recoins de votre système. Ensemble, ils forment une défense complète contre le ransomware .Hlas.

Comment décrypter les fichiers .Hlas

Faire face au ransomware .Hlas peut être accablant et le décryptage de vos fichiers devient une tâche majeure. Les étapes ci-dessous présentent des méthodes permettant de récupérer les données sans payer la rançon. Un mot d’avertissement : ne payez jamais à moins qu’il n’y ait pas d’autre choix. Ces méthodes ne sont pas infaillibles, mais elles sont plus sûres et valent la peine d’être essayées.

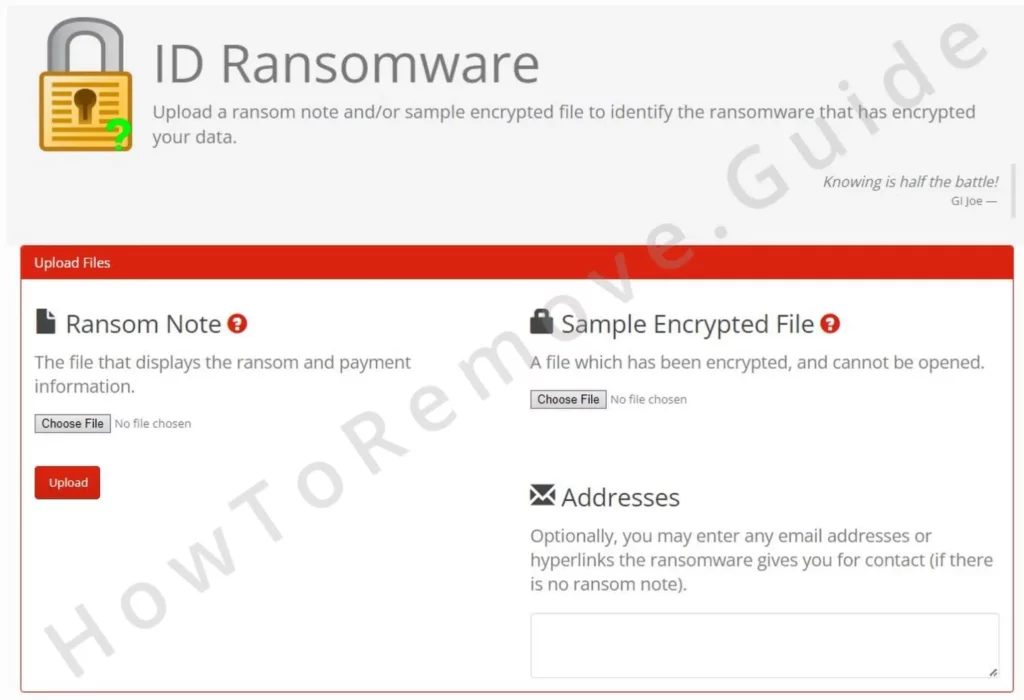

Visitez le site ID Ransomware pour identifier la variante du ransomware. Les différents types de ransomware nécessitent des méthodes de décryptage différentes. L’utilisation de la mauvaise méthode fait perdre du temps ou aggrave le problème.

Téléchargez une demande de rançon et un fichier crypté. Vous n’avez pas de demande de rançon ? Saisissez d’autres informations telles que les adresses électroniques ou les instructions de paiement laissées par les pirates (pas les vôtres – seules les informations figurant dans le message sont prises en compte).

Après avoir téléchargé les fichiers requis, l’outil les analyse. Avec un peu de chance, il identifie le ransomware. Confirmation de .Hlas ? Poursuivez ce guide. S’il s’agit d’une variante différente, recherchez-la sur notre site ou, si nous ne l’avons pas encore couverte, consultez la base de données No More Ransom.

Nous vous rappelons une fois de plus de veiller à éliminer le ransomware de votre système à l’aide des étapes manuelles ou de SpyHunter avant de poursuivre. Décrypter des fichiers alors que le malware reste actif pourrait entraîner un nouveau décryptage, ce qui ruinerait vos efforts et causerait davantage de dégâts.

Décryptage des fichiers .Hlas avec le décrypteur d’Emsisoft

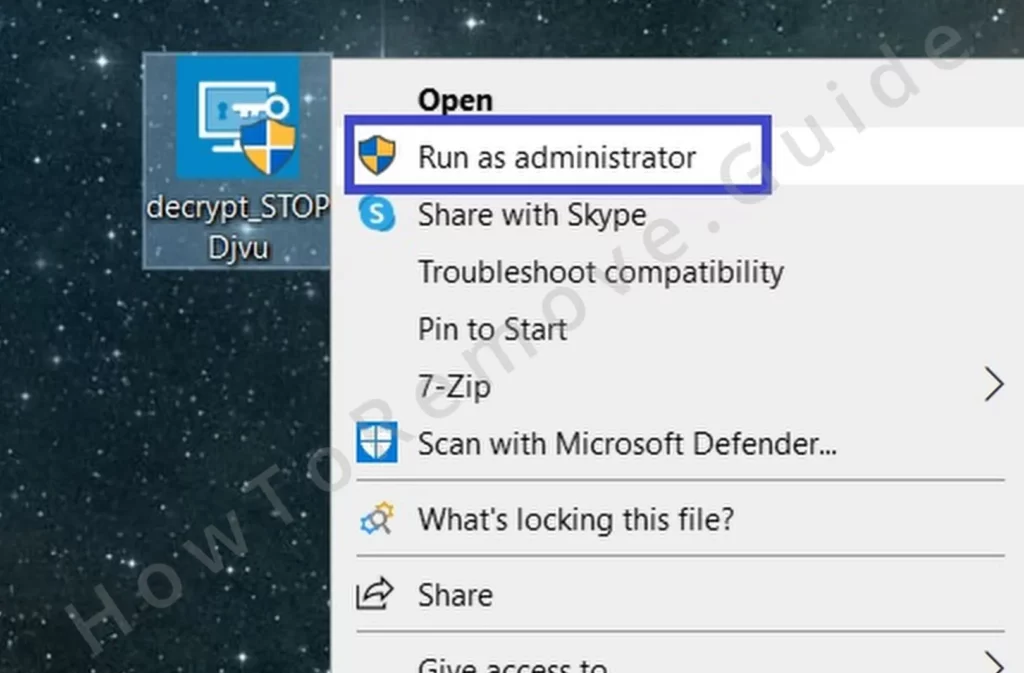

Emsisoft STOP Djvu Decryptor est un outil essentiel pour le décryptage des fichiers .Hlas. Reconnu et souvent efficace, il est utile pour récupérer les fichiers cryptés par la variante .Hlas. Cependant, étant donné la nature évolutive des ransomwares, le succès n’est pas certain.

Pour l’utiliser, téléchargez-le et exécutez-le en tant qu’administrateur. Pendant l’installation, acceptez les conditions.

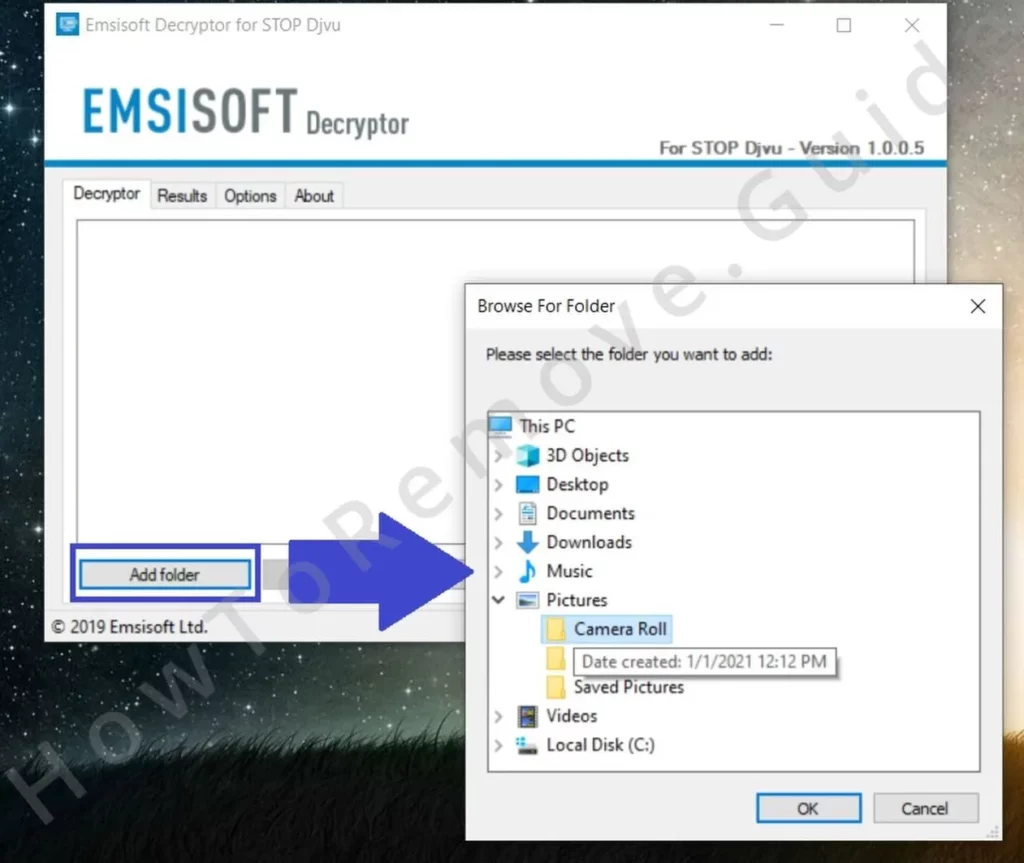

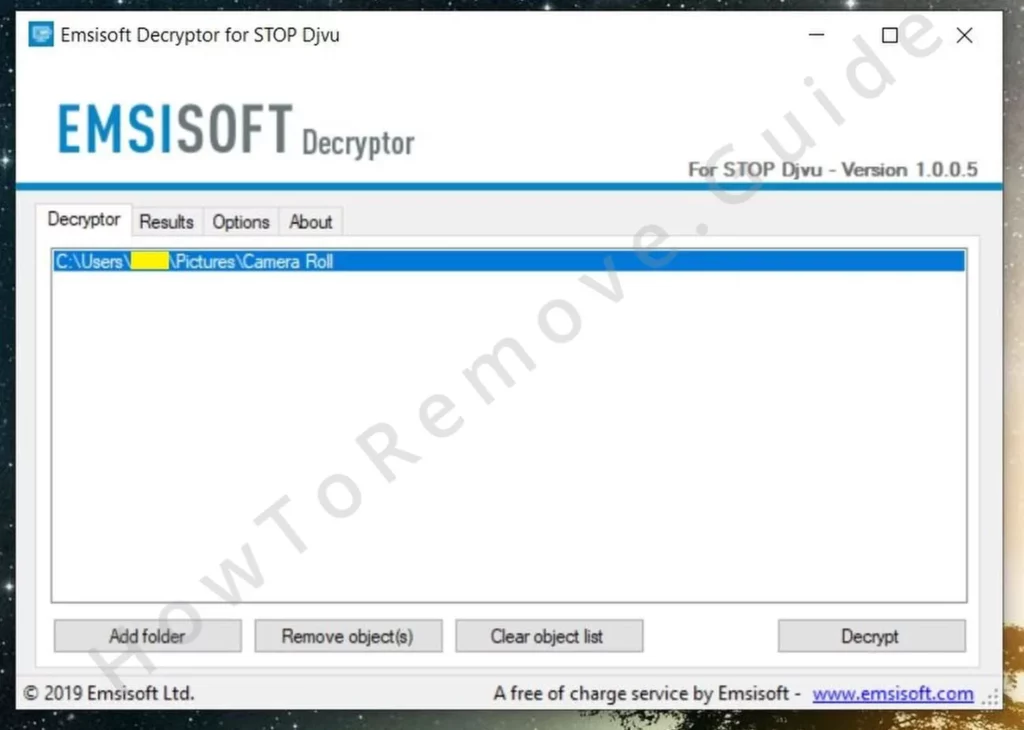

Une fois la configuration établie, nous vous recommandons de cliquer sur Supprimer tous les objets, puis d’ajouter uniquement le ou les dossiers contenant les fichiers cryptés.

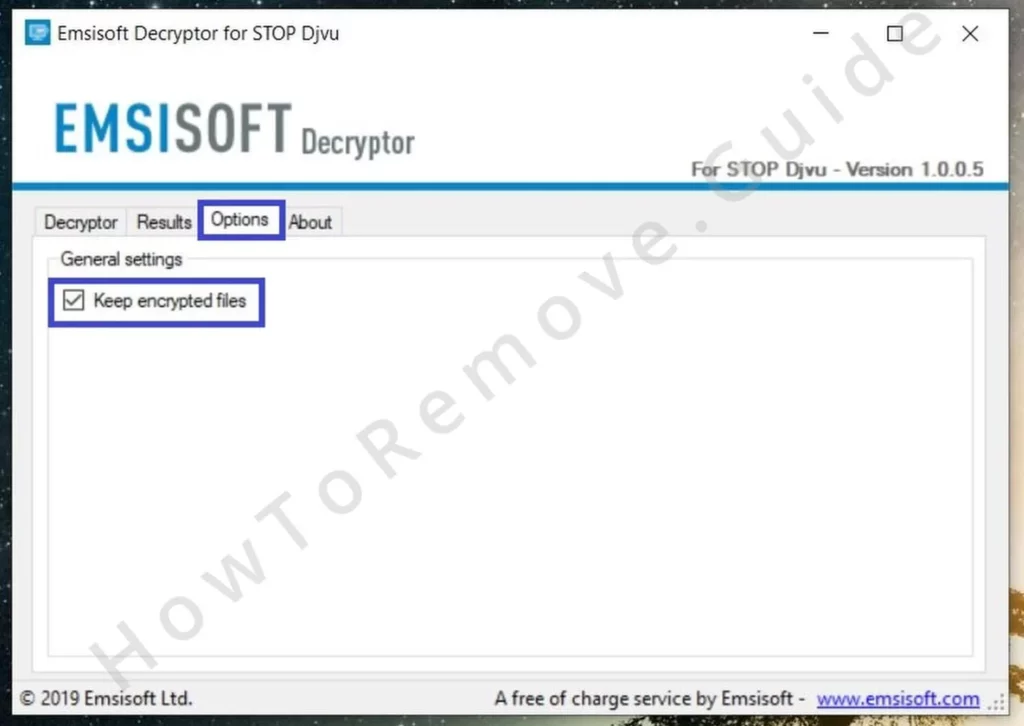

Désactivez l’option de conservation des fichiers cryptés (dans l’onglet Options) si vous êtes certain de ne plus avoir besoin de ces fichiers cryptés.

Lancez le décryptage en cliquant sur Décrypter. Le processus peut prendre du temps, en fonction de la taille du fichier.

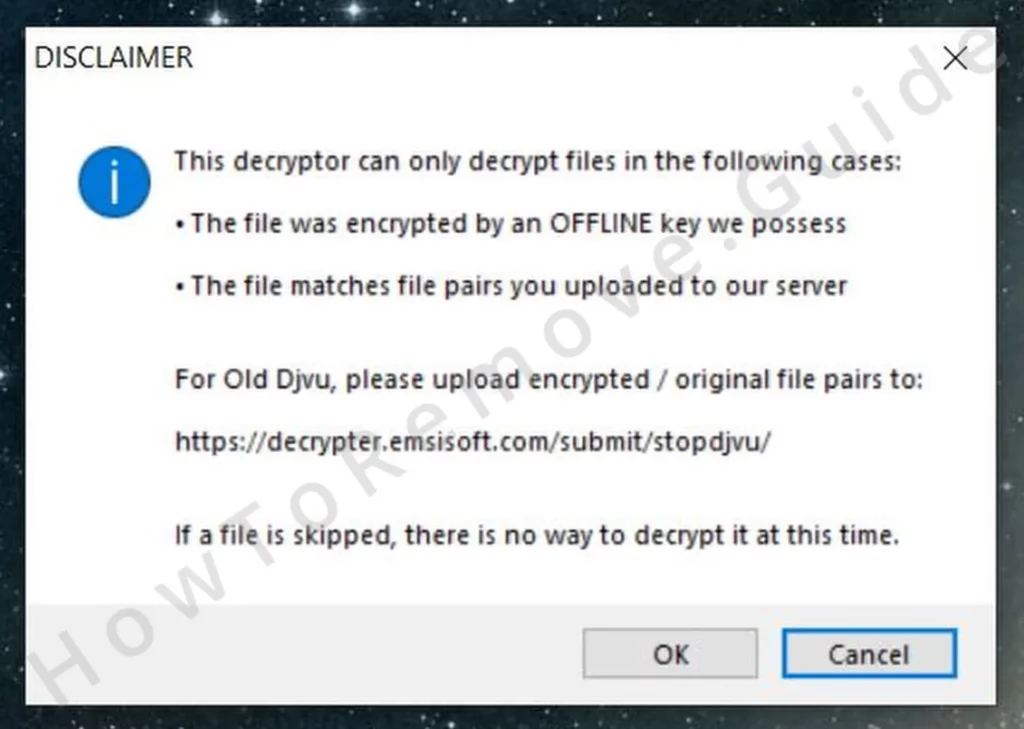

Restez connecté à l’internet. L’outil s’appuie sur des clés en ligne stockées sur les serveurs d’Emisoft. Si le ransomware a utilisé une clé hors ligne, le décrypteur peut réussir.

Cryptage en ligne ? L’outil n’est d’aucune utilité. Envisagez d’autres méthodes.

Récupérer les fichiers .Hlas avec PhotoRec

Si le décrypteur Emisoft échoue, essayez PhotoRec. Cette approche différente tente de récupérer les fichiers originaux que le ransomware a pu supprimer après avoir créé et chiffré des copies. Elle est particulièrement utile si vos fichiers ont été cryptés avec une clé en ligne, car les méthodes de décryptage traditionnelles échouent souvent dans ce cas.

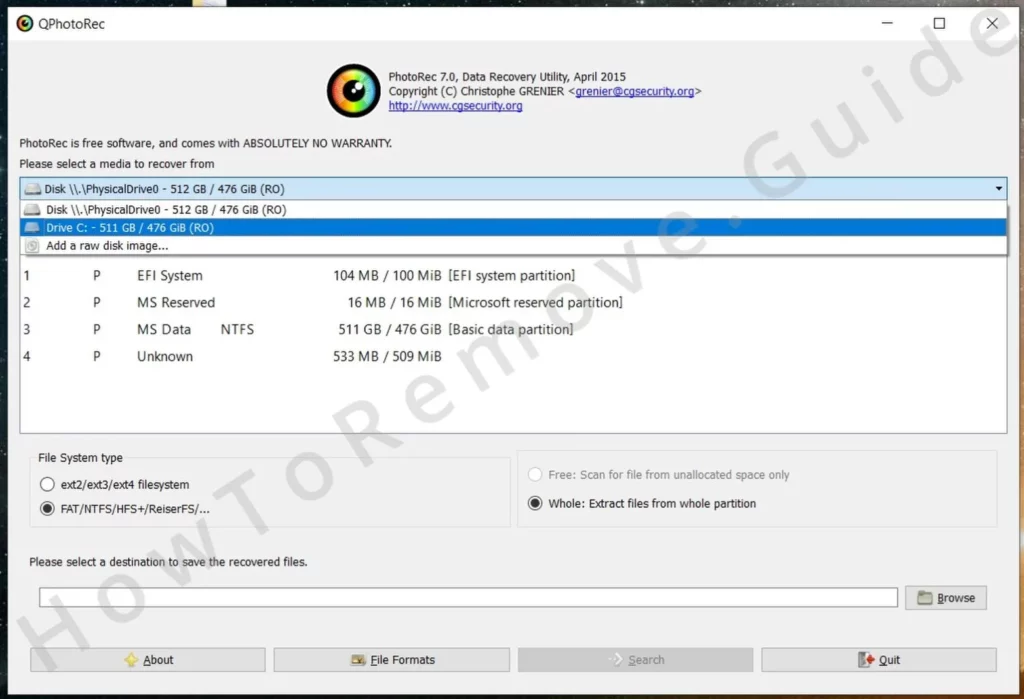

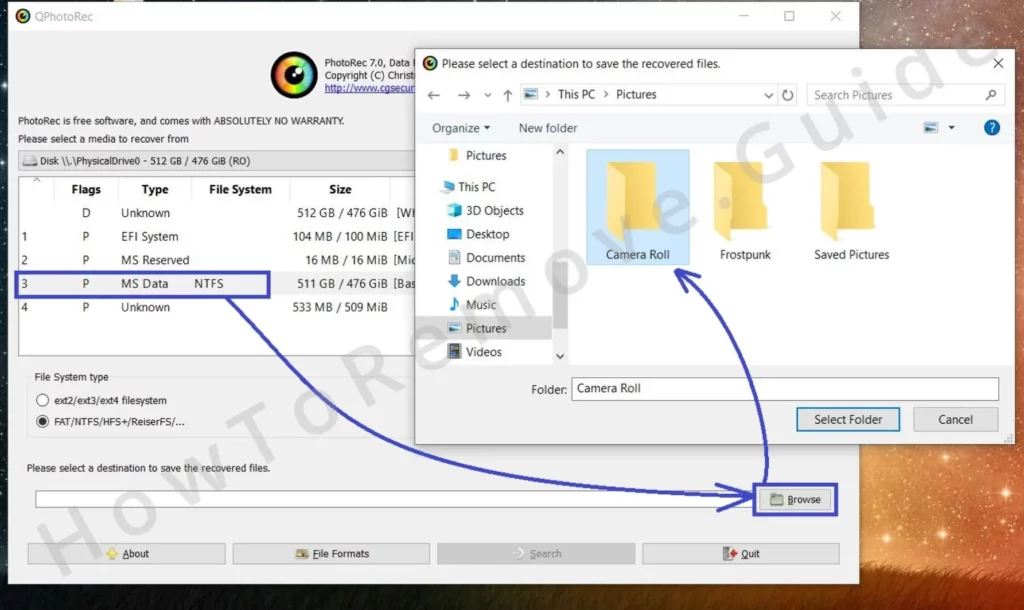

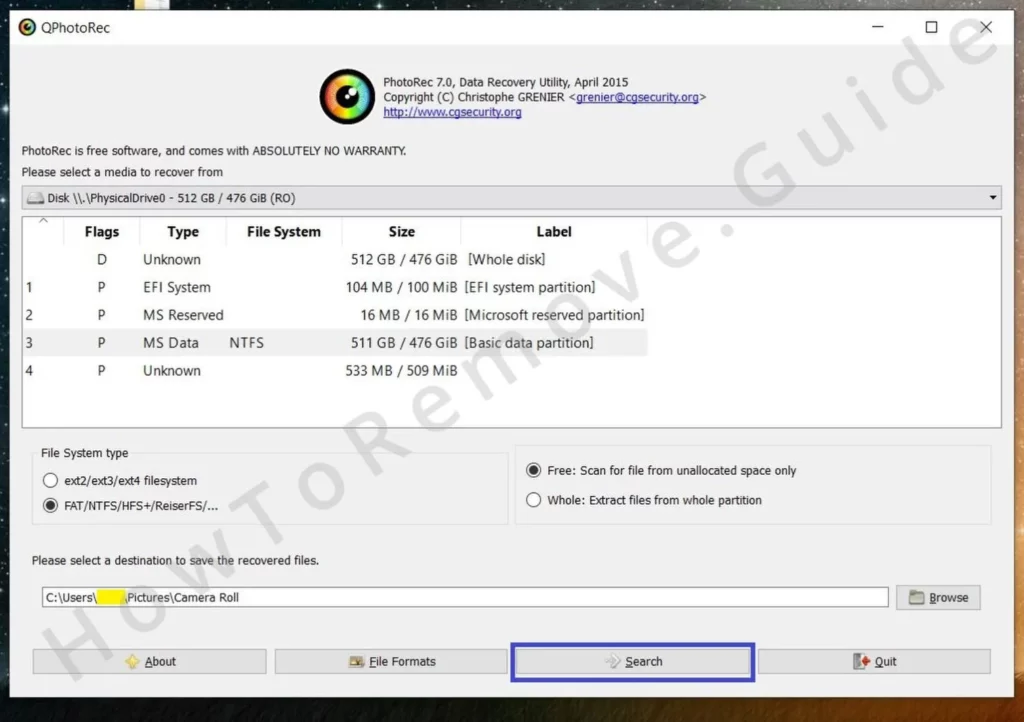

Téléchargez PhotoRec, extrayez les fichiers. Lancez ensuite qphotorec_win en tant qu’administrateur et sélectionnez votre disque principal.

Choisissez la partition NTFS où se trouvent les fichiers cryptés.

Cliquez ensuite sur Formats de fichiers pour spécifier les formats de fichiers à récupérer, ce qui rend le processus plus efficace.

Sélectionnez un répertoire pour les fichiers récupérés – de préférence un périphérique de stockage externe pour plus de sécurité.

Lancez le processus de récupération en cliquant sur le bouton Rechercher. En fonction de la taille et du nombre de fichiers, cette méthode peut prendre un certain temps.

Vérifiez le répertoire que vous avez choisi une fois le processus terminé pour voir quels fichiers ont été restaurés avec succès.

Restauration des fichiers .Hlas à l’aide de Media_Repair

Il existe une solution spécialisée pour certains fichiers multimédias – MP3, WAV, MP4, MOV, 3GP, M4V. Cette solution est Media_Repair. Contrairement aux décrypteurs traditionnels, Media_Repair reconstruit les fichiers partiellement décryptés à l’aide d’un fichier de référence.

Le fichier de référence doit être une version non chiffrée du fichier affecté ou un fichier similaire créé par le même appareil ou logiciel avec des paramètres identiques. Vous ne trouvez pas de fichier identique ? Utilisez un autre fichier enregistré ou créé par le même appareil ou programme, à condition qu’il partage les mêmes paramètres tels que la résolution, la fréquence d’images, le rapport hauteur/largeur, etc.

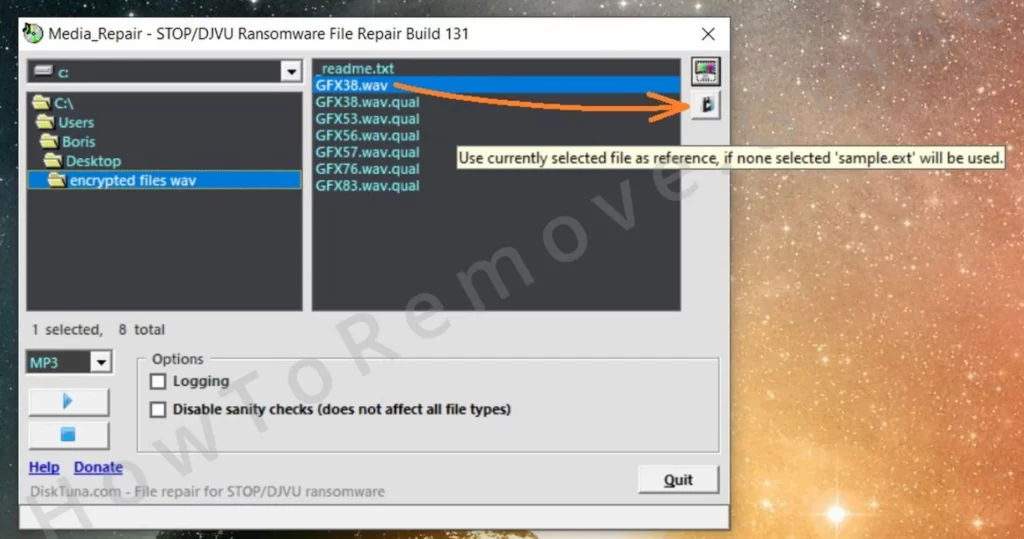

Vous avez votre fichier de référence ? Téléchargez Media_Repair et exécutez-le.

Accédez au dossier contenant vos fichiers cryptés, sélectionnez-les et cliquez sur l’icône supérieure à droite. L’outil évalue s’il peut réparer ces fichiers.

S’ils peuvent être réparés, cliquez sur votre fichier de référence, puis sélectionnez l’icône inférieure à droite pour indiquer au programme qu’il doit l’utiliser comme référence.

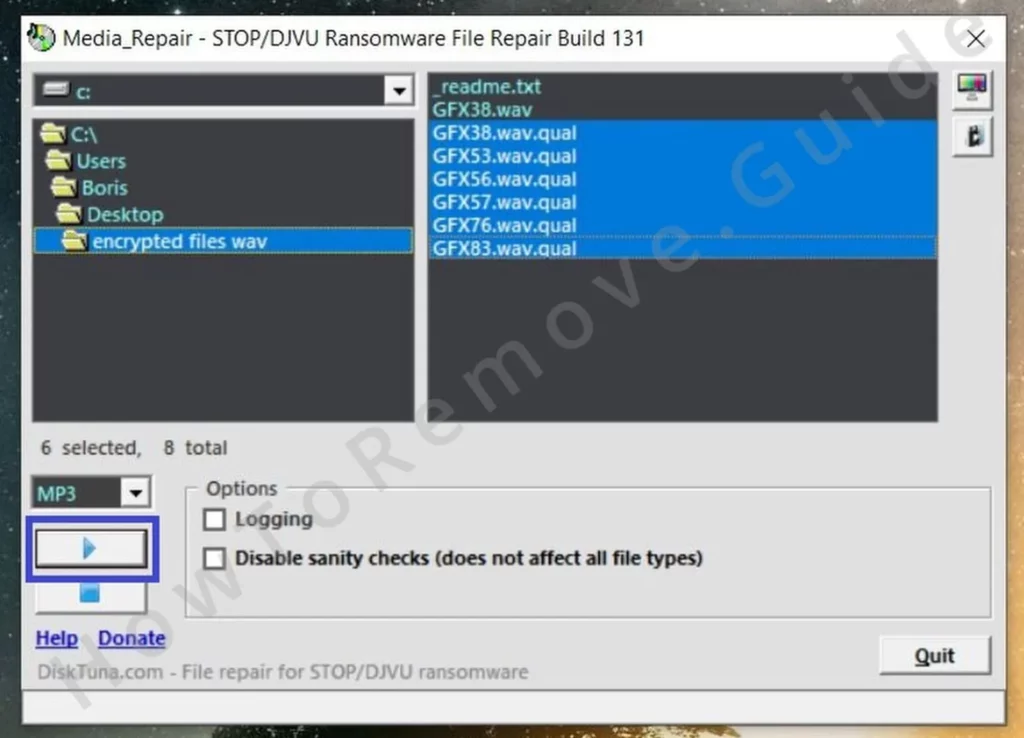

Sélectionnez les fichiers verrouillés concernés et lancez la réparation en cliquant sur le bouton Lire.

Le nombre et la taille des fichiers ont une incidence sur la durée du processus. La patience est de mise. Vous trouverez les résultats dans un nouveau dossier nommé “FIXED” dans le répertoire où sont stockés les fichiers cryptés.

Consultez ce dossier pour évaluer le nombre de fichiers restaurés avec succès et la qualité des données récupérées.

Leave a Comment