Cdpo Datei

Sie sind vermutlich auf dieser Seite gelandet, weil Sie eine Cdpo-Datei auf Ihrem System gefunden haben, die im Gegensatz zu anderen Dateien schwer zu bekommen ist. Wenn Sie versuchen, sie zu öffnen, schlägt Ihr Computer die virtuellen Hände über dem Kopf zusammen und sagt, er könne das nicht tun. Warum ist das so? Nun, der Grund ist, dass diese Datei wahrscheinlich mit einem speziellen Verschlüsselungscode verschlüsselt wurde, der nur mit einem eindeutigen und geheimen Entschlüsselungscode entschlüsselt werden kann. Ohne diesen Schlüssel bleibt die Datei unzugänglich. Wenn Sie also zufällig eine Cdpo-Datei auf Ihrem Computer entdecken, könnte dies ein Anzeichen dafür sein, dass Sie mit einem Ransomware-Angriff konfrontiert werden könnten. Ransomware ist eine Art von Computerbedrohung, bei der hinterhältige Hacker Ihre Dateien sperren und ein virtuelles Lösegeld für deren Freigabe verlangen.

Wie entschlüsselt man Cdpo ransomware Dateien?

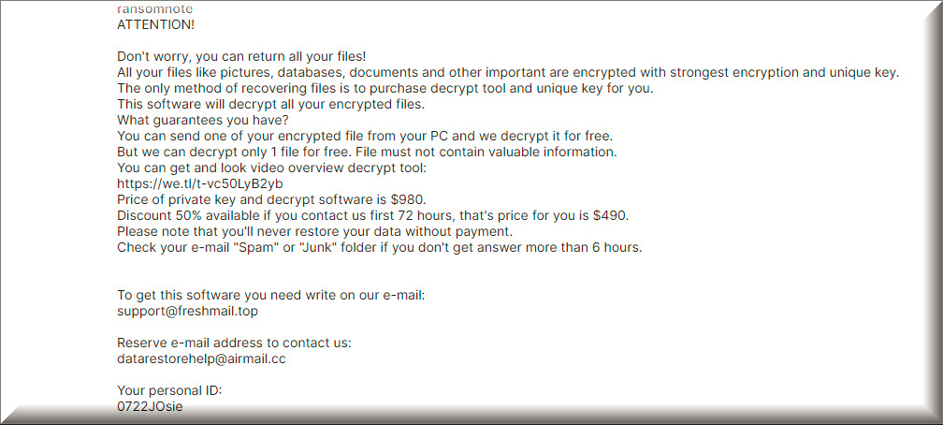

Um Cdpo Ransomware-Dateien zu entschlüsseln, können Sie versuchen, nach Entschlüsselungstools zu suchen. Beginnen Sie mit einer gründlichen Recherche, um zu prüfen, ob es etablierte Entschlüsselungs-Tools für die bestimmte Variante der Ransomware gibt, die Sie infiziert hat. Seriöse Cybersicherheitsunternehmen oder Foren bieten oft Ressourcen an, die bei der Wiederherstellung Ihrer Dateien helfen können. Auch wenn es verlockend sein mag, das Lösegeld zu zahlen, ist dies im Allgemeinen nicht ratsam. Es gibt keine Garantie, dass die Cyberkriminellen einen Entschlüsselungsschlüssel zur Verfügung stellen, und die Zahlung des Lösegelds bestärkt sie nur in ihren illegalen Aktivitäten.

Wie entfernt man den Cdpo ransomware-Virus und stellt die Dateien wieder her?

Das Entfernen des Cdpo-Ransomware-Virus und die Wiederherstellung Ihrer Dateien ist ein systematischer Prozess. Trennen Sie zunächst Ihr infiziertes Gerät vom Internet und allen Netzwerken, um weitere Schäden zu vermeiden. Identifizieren Sie dann die spezifische Variante der Ransomware, die in Ihr System eingedrungen ist, da dieses Wissen Ihre Entfernungsmethode leitet. Verwenden Sie eine seriöse Antiviren-Software, um Ihr System gründlich zu scannen und die Ransomware zu entfernen. Wenn möglich, entfernen Sie alle verdächtigen Dateien, die mit der Ransomware in Verbindung stehen, manuell. Sobald der Virus beseitigt ist, können Sie Optionen zur Wiederherstellung von Dateien in Erwägung ziehen, z. B. die Verwendung von Backups aus sicheren externen Quellen oder Cloud-Diensten. Stellen Sie unbedingt sicher, dass Ihr System vor der Wiederherstellung von Dateien vollständig gesäubert ist, um eine erneute Infektion zu verhindern.

Cdpo-Virus

Der Cdpo-Virus ist eine äußerst gefährliche Form von Ransomware, die über verschiedene Vektoren in Computersysteme eindringt, wobei häufig E-Mail-Anhänge in Spam-Nachrichten als primärer Einstiegspunkt genutzt werden. Bei der Interaktion mit diesen Anhängen wird die Ransomware ausgelöst, die schnell den Verschlüsselungsprozess für wichtige Systemdateien einleitet. Dieses bösartige Programm nutzt eine Reihe von Verbreitungsstrategien, darunter Downloads von gefährdeten Websites, betrügerische Werbung und E-Mail-basierte Taktiken. Der Cdpo-Virus ist bekannt für seine Fähigkeit, sich zu tarnen, und kann seine schädliche Nutzlast in ausführbare Dateien einbetten, die in Zip-Ordnern versteckt sind, in eingebettete Makros in scheinbar harmlosen Microsoft Office-Dokumenten oder sogar in legitim erscheinende Anhänge. Aus diesem Grund sollten Benutzer nicht mit verdächtigen Links, Anzeigen, Anhängen oder Dateien interagieren, die möglicherweise diese heimtückische Malware beherbergen könnten.

Cdpo

Wenn Sie Ihr System vor Cdpo oder Viren wie Jasa und Jaoy schützen möchten, sollten Sie sich zunächst über die Gefahren informieren, die mit der Interaktion mit verdächtigen Webinhalten verbunden sind. Zur Stärkung Ihrer Verteidigung gehört die Installation einer leistungsstarken Sicherheitssoftware, die Ihr System in Echtzeit scannen kann. Ebenso wichtig ist es, die Software auf dem neuesten Stand zu halten, um das Risiko der Ausnutzung von Schwachstellen zu verringern, die von den Benutzern oft nicht behoben werden. Die wirksamste Gegenmaßnahme gegen einen Cdpo-Angriff besteht jedoch in der konsequenten Erstellung von Datensicherungen. Die regelmäßige Duplizierung Ihrer wertvollsten Dateien auf ein externes Speichermedium oder in eine sichere Cloud kann einen dauerhaften Datenverlust durch einen Ransomware-Angriff verhindern.

.Cdpo

Die Ransomware Cdpo wendet eine spezielle Verschlüsselung namens .Cdpo an, um Ihre digitalen Dateien zu sperren und sie unzugänglich zu machen. Der Umgang mit dieser Verschlüsselung ist eine Herausforderung, da ihr Code ohne einen Entschlüsselungsschlüssel, der von den Betreibern der Ransomware geheim gehalten wird, nicht rückgängig gemacht werden kann. Wenn Ihre Dateien Opfer von .Cdpo geworden sind, ist es wichtig, der Versuchung zu widerstehen, für die Entschlüsselung zu bezahlen. Denn die Erfüllung der Lösegeldforderungen der Cyberkriminellen stellt nicht sicher, dass Sie den Entschlüsselungsschlüssel erhalten, was bedeutet, dass die Wiederherstellung Ihrer Daten unsicher ist. Aus diesem Grund empfehlen wir Ihnen, andere Optionen zur Wiederherstellung von Dateien zu erforschen, wie die in der folgenden Anleitung, und sich an die umfassenden Anweisungen zu halten, um die Infektion effektiv von Ihrem Computer zu entfernen.

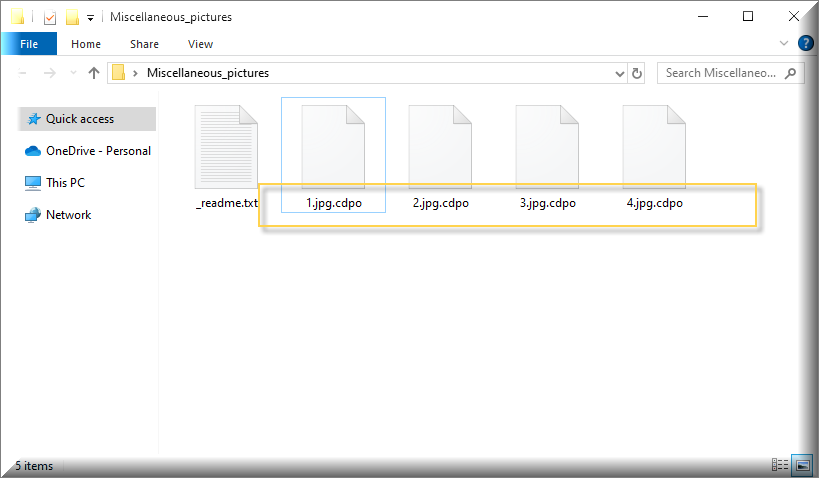

Cdpo-Erweiterung

Die Cdpo-Erweiterung ist ein Suffix oder Teil eines Dateinamens, der von der Cdpo-Ransomware hinzugefügt wird, um anzuzeigen, dass eine Datei verschlüsselt wurde und als Geisel gehalten wird. Diese Erweiterung unterscheidet verschlüsselte Dateien von ihren ursprünglichen, unverschlüsselten Versionen. Wenn beispielsweise eine Datei mit dem Namen „document.txt“ durch Ransomware verschlüsselt wird und die Ransomware die Erweiterung „.Cdpo“ hinzufügt, wird die verschlüsselte Datei in „document.txt.Cdpo“ umbenannt. Es sei darauf hingewiesen, dass das Vorhandensein einer Ransomware-Erweiterung zwar bei der Identifizierung verschlüsselter Dateien helfen kann, dass aber das Entfernen der Cdpo-Erweiterung oder das Ändern des Dateinamens in seine ursprüngliche Form nicht automatisch zur Entschlüsselung der Datei führt. Die Entschlüsselung erfordert in der Regel die Beschaffung des Entschlüsselungsschlüssels von den Betreibern der Ransomware oder die Verwendung von Entschlüsselungstools, sofern diese verfügbar sind.

Cdpo-Ransomware

Die Cdpo-Ransomware zeichnet sich durch die heimliche Verschlüsselung der Dateien eines Opfers aus, wodurch diese unzugänglich werden, oft begleitet von der Hinzufügung einer einzigartigen Ransomware-Erweiterung zu den Dateinamen. Diese bösartige Software zeigt in der Regel eine Lösegeldforderung an, meist in Form einer Textdatei oder eines Desktop-Hintergrundbildes, und fordert eine Zahlung in Kryptowährung für die Herausgabe eines Entschlüsselungsschlüssels. Die Ransomware Cdpo verwendet starke Verschlüsselungsalgorithmen, was die Wiederherstellung von Dateien ohne den Entschlüsselungsschlüssel extrem schwierig macht. Sie kann auch den Zugriff auf Systemfunktionen und Netzwerkressourcen deaktivieren oder einschränken, was zu einer Unterbrechung des regulären Computerbetriebs führt. Der Angriff kann zu Datenverlusten, finanziellen Einbußen und der potenziellen Preisgabe sensibler Informationen führen, was die entscheidende Bedeutung von Cybersicherheitsmaßnahmen und regelmäßigen Datensicherungen unterstreicht, um die Auswirkungen solcher Infektionen zu mindern.

Was ist die Cdpo-Datei?

Bei der Cdpo-Datei handelt es sich um eine normale Systemdatei, die von der Cdpo-Ransomware verschlüsselt wurde. Bei dieser Datei kann es sich um ein Dokument, eine Tabellenkalkulation, ein Bild, ein Video, eine Datenbank, ein Archiv oder eine beliebige digitale Datei handeln, die auf dem infizierten Gerät gespeichert ist. Nach der Verschlüsselung wird die Cdpo-Datei häufig mit einer speziellen Dateierweiterung gekennzeichnet und in der Regel von Cyberkriminellen als Geisel gehalten, die eine Zahlung im Austausch für den Entschlüsselungsschlüssel verlangen, mit dem das Opfer wieder Zugriff auf die Datei erhalten kann. Durch den Verschlüsselungsprozess wird der Inhalt der Datei im Wesentlichen in ein verschlüsseltes Format umgewandelt, so dass er bis zur Entschlüsselung unlesbar und unbrauchbar ist.

Überblick:

| Name | Cdpo |

| Typ | Ransomware |

| Viren-Tools | SpyHunter herunterladen (kostenloser Remover*) |

Cdpo Ransomware Entfernen

Um zu beginnen, empfehlen wir Ihnen, diese Seite mit einem Lesezeichen zu versehen, indem Sie auf die Schaltfläche „Lesezeichen“ in der URL-Leiste Ihres Browsers (oben rechts) klicken.

Starten Sie Ihren Computer im abgesicherten Modus neu. Kehren Sie anschließend zu dieser Seite zurück, um die restlichen Schritte zur Entfernung von Cdpo abzuschließen.

WARNUNG! Bitte lesen Sie die folgenden Hinweise sorgfältig durch, bevor Sie fortfahren!

Ransomware-Bedrohungen wie Cdpo operieren in der Regel unbemerkt im Hintergrund eines Computersystems und können so erheblichen Schaden anrichten. Dieser Schritt sollte es ermöglichen, alle potenziell gefährlichen Prozesse im Zusammenhang mit der Ransomware zu identifizieren und zu beenden, die bereits auf Ihrem Computer ausgeführt werden. Daher müssen Sie ihn sorgfältig befolgen.

Starten Sie den Windows Task-Manager (durch Drücken der Tastenkombination CTRL+SHIFT+ESC) und wählen Sie dann die Registerkarte „Prozesse“ im oberen Bereich der Registerkarten. Alle Prozesse, die eine große Menge an Ressourcen beanspruchen, einen seltsamen Namen haben oder anderweitig verdächtig erscheinen und die Sie nicht mit der bereits installierten Software in Verbindung bringen können, sollten notiert werden.

Sie können die Dateien, die mit einem verdächtigen Prozess verbunden sind, aufrufen, indem Sie mit der rechten Maustaste darauf klicken und „Dateispeicherort öffnen“ aus dem angezeigten Schnellmenü auswählen.

Anschließend können Sie die Dateien des Prozesses nach potenziell gefährlichem Code durchsuchen, indem Sie sie mit dem unten bereitgestellten Virenscanner überprüfen:

Falls die von Ihnen gescannten Dateien eine Gefahr darstellen, ist es wichtig, dass Sie den damit verbundenen Prozess so schnell wie möglich stoppen und die Dateien dann von Ihrem System entfernen.

Gehen Sie bei jedem Prozess, der potenziell schädliche Dateien enthält, auf die gleiche Weise vor, bis das System vollständig von Gefahren befreit ist.

Wenn die Ransomware dem System potenziell schädliche Startobjekte hinzugefügt hat, müssen diese Objekte ebenfalls deaktiviert werden, ebenso wie die Cdpo-bezogenen Prozesse im Task-Manager.

Geben Sie dazu msconfig in das Windows-Suchfeld ein und wählen Sie in den Ergebnissen den Eintrag Systemkonfiguration. Schauen Sie sich anschließend die folgenden Einträge auf der Registerkarte „Start“ an:

Sie sollten jedes Startelement untersuchen, das einen „unbekannten“ Hersteller oder einen zufälligen Namen hat, und es abhaken, wenn Sie genügend Beweise dafür finden, dass es mit der Ransomware in Verbindung steht. Suchen Sie auch nach allen anderen Startelementen auf Ihrem Computer, die Sie nicht mit einem oder mehreren legalen Programmen auf Ihrem Computer in Verbindung bringen können. Nur Startobjekte, die mit Anwendungen verknüpft sind, denen Sie vertrauen oder die mit Ihrem System verbunden sind, sollten in Betrieb gelassen werden.

Es ist notwendig, die Registrierung des Systems zu durchsuchen, um festzustellen, ob die Ransomware dort bösartige Einträge hinterlassen hat oder nicht. Um zum Registrierungs-Editor zu gelangen, geben Sie Regedit in das Windows-Suchfeld ein und drücken Sie die Eingabetaste, um das Programm zu öffnen. Um die Ransomware-Infektion schneller zu finden, halten Sie die Tasten CTRL und F auf der Tastatur gedrückt und geben Sie dann den Namen in das Feld Suchen ein. Klicken Sie anschließend auf Weiter suchen und entfernen Sie sorgfältig alle Einträge, die mit dem gerade eingegebenen Namen übereinstimmen.

Um zu verhindern, dass Sie Ihrem System mehr Schaden als Nutzen zufügen, sollten Sie es vermeiden, alles zu löschen, von dem Sie nicht sicher sind, dass Sie es loswerden wollen. Verwenden Sie stattdessen professionelle Entfernungsprogramme, um Cdpo und andere Ransomware-bezogene Dateien vollständig aus Ihrer Registrierung zu löschen, um unbeabsichtigte Schäden an Ihrem System zu vermeiden.

Suchen Sie anschließend in der Hosts-Datei Ihres Computers nach Änderungen, die möglicherweise ohne Ihre Zustimmung vorgenommen wurden. Öffnen Sie mit den Tasten Windows und R das Feld Ausführen, geben Sie den folgenden Befehl ein und drücken Sie anschließend die Eingabetaste:

notepad %windir%/system32/Drivers/etc/hosts

Bitte teilen Sie uns mit, wenn die Hosts-Datei so verändert wurde, dass sie bestimmte verdächtig aussehende IP-Adressen unter Localhost enthält, wie im folgenden Bild zu sehen. Unser Team wird sie überprüfen und Sie benachrichtigen, wenn eine unmittelbare Gefahr besteht.

Suchen Sie an jedem der unten aufgeführten Orte nach verdächtigen Dateien und Ordnern, die anscheinend zu Cdpo gehören. Um auf diese Speicherorte zuzugreifen, geben Sie sie nacheinander in das Windows-Suchfeld ein (siehe unten) und drücken Sie die Eingabetaste:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Entfernen Sie sofort alles, was eine Bedrohung zu sein scheint, von diesen Speicherorten. Wählen Sie am letzten Ort alles im Temp-Ordner aus und löschen Sie es, und gehen Sie dann zum letzten Schritt dieser Anleitung.

Cdpo-Dateien entschlüsseln

Um verschlüsselte Daten zu entschlüsseln, müssen Sie je nach der Virusvariante, die Ihren Computer infiziert hat, möglicherweise eine andere Lösung verwenden. Um festzustellen, mit welcher Ransomware-Variante Sie es zu tun haben, müssen Sie sich die Dateierweiterungen ansehen, die die Malware an die verschlüsselten Dateien angehängt hat.

Neue Djvu-Ransomware

STOP Djvu Ransomware ist die neueste Version der Djvu Ransomware-Familie. Die Dateierweiterung .Cdpo, die an die von dieser Malware verschlüsselten Dateien angehängt wird, macht es den Opfern leicht, die Infektion mit dieser neuen Variante zu erkennen. Zurzeit können nur Dateien entschlüsselt werden, die mit einem Offline-Schlüssel verschlüsselt wurden. Sie können ein Entschlüsselungstool herunterladen, das Ihnen helfen kann, indem Sie auf den folgenden Link klicken:

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Entschlüsselung

Um das Entschlüsselungsprogramm zu starten, wählen Sie „Als Administrator ausführen“ und tippen dann auf die Schaltfläche Ja. Bitte nehmen Sie sich die Zeit, die Lizenzvereinbarung sowie die kurzen Anweisungen, die auf dem Bildschirm erscheinen, zu lesen, bevor Sie fortfahren.

Um den Prozess der Entschlüsselung Ihrer verschlüsselten Daten zu beginnen, wählen Sie die Schaltfläche Entschlüsseln. Denken Sie daran, dass Daten, die mit unbekannten Offline-Schlüsseln oder einer Online-Verschlüsselung verschlüsselt wurden, von diesem Programm nicht entschlüsselt werden können, denken Sie also daran, wenn Sie es verwenden. Wenn Sie Fragen oder Bedenken haben, teilen Sie uns bitte Ihre Meinung im Kommentarfeld unten mit.

Löschen Sie alle Ransomware-bezogenen Dateien und gefährlichen Registrierungseinträge von Ihrem betroffenen Computer, bevor Sie versuchen, Daten zu entschlüsseln. Infektionen wie Cdpo und andere Viren können mit Hilfe von Antiviren-Software, wie sie auf unserer Seite verfügbar ist, und einem kostenlosen Online-Virenscanner beseitigt werden.

Schreibe einen Kommentar