CryptoStealBTC

CryptoStealBTC ist ein schädliches Computerprogramm, das entwickelt wurde, um verschiedene illegale Aufgaben innerhalb der Systeme, die es infiziert, auszuführen. Im Gegensatz zu den meisten anderen Arten von schädlicher Computersoftware kann CryptoStealBTC auf viele verschiedene Arten verwendet werden.

Wenn z.B. ein Ransomware-Kryptovirus Ihr System infiziert, werden Ihre Dateien wahrscheinlich verschlüsselt werden. Die Infektion kann jedoch nicht viel mehr auf Ihrem System anrichten. Das Gleiche gilt für die meisten anderen Arten von Malware, aber nicht für die Trojanischen Pferde, zu denen CryptoStealBTC gehört. Sie sind vielseitige Malware-Bedrohungen, die über alle möglichen schädlichen Fähigkeiten verfügen. Wenn eine solche Malware auf Ihrem Computer gelandet ist, bemerken Sie sie vielleicht nicht einmal oder wissen nicht, was ihr Ziel ist, bis es zu spät ist. Dennoch gibt es Möglichkeiten, diese Art von Infektionen zu bekämpfen, und in den nächsten Zeilen werden wir Ihnen mehr darüber erzählen.

Der CryptoSteal BTC-Trojaner

Der CryptoSteal BTC-Trojaner ist ein neuer Malware-Vertreter, und obwohl es noch nicht allzu viele Informationen über ihn gibt, können wir Ihnen dennoch einiges über diesen Virus erzählen – über seine Funktionsweise, den Schaden, den er an Ihrem Computer und Ihren Daten anrichten kann, und über die Dinge, die Sie tun können, um ihn von dem infizierten Rechner zu entfernen.

Eine wichtige Sache, die Sie über CryptoStealBTC und andere ähnliche Bedrohungen wissen sollten, ist, dass diese Trojaner versuchen, administrative Rechte auf Ihrem Computer zu erlangen. Wenn ihnen das gelingt, haben sie nahezu unbegrenzten Zugriff auf die Einstellungen Ihres Systems, die Daten, die Sie auf dem Rechner speichern, und die installierte Software. Dies würde es der Malware verständlicherweise ermöglichen, alle möglichen schädlichen Dinge auf dem Rechner zu tun. Hier sind einige Beispiele, die Ihnen eine Vorstellung davon vermitteln, wie schädlich ein Trojaner sein kann.

Trojaner wie Win.malware.generic-9937882-0, Msedge.exe sind oft in der Lage, Ihre Aktivitäten auf dem Computer zu überwachen und so sensible persönliche Informationen von Ihrem Computer zu erhalten. Viele Trojaner zielen beispielsweise darauf ab, Ihre Bankdaten und Online-Kontodaten auszuspionieren, um diese dann für Diebstahl, Betrug, Erpressung und andere Belästigungen zu verwenden.

Ein Trojaner kann auch Ihren Computer vollständig übernehmen und ihn zwingen, Aufgaben zum Nutzen des Hackers auszuführen. Ein gängiges Beispiel ist, dass ein Trojaner auf dem infizierten Computer einen Mining-Prozess für Kryptowährungen initiiert. In solchen Fällen werden fast alle Systemressourcen verwendet, um Kryptowährungseinnahmen für die Hacker zu generieren, wodurch der infizierte Computer fast unbrauchbar wird.

Ransomware-Backdooring ist eine weitere gängige Methode, wie einige Trojaner eingesetzt werden können. Eine Bedrohung wie CryptoStealBTC kann heimlich einen Ransomware-Kryptovirus in den infiltrierten Computer einschleusen und außerdem das Antivirenprogramm blockieren, so dass es die von der Ransomware ausgeführten bösartigen Aktivitäten nicht erkennen kann.

Die Beispiele, die wir gerade aufgeführt haben, sind nur ein kleiner Teil der möglichen Wege, auf denen ein Trojaner seinen Schaden anrichten kann. Wenn Sie glauben, dass CryptoStealBTC auf Ihrem Rechner vorhanden ist und Sie es entfernen möchten, empfehlen wir Ihnen dringend, den CryptoStealBTC-Entfernungsleitfaden auf dieser Seite auszuprobieren, da er Ihnen dabei helfen kann, Ihren Rechner von der bösartigen Malware zu befreien.

Überblick:

| Name | CryptoStealBTC |

| Typ | Trojaner |

| Risikograd | Mittel oder Hoch |

| Virus-Tool | SpyHunter herunterladen (kostenloser Remover*) |

CryptoStealBTC Malware Entfernen

Generell empfehlen wir jedem, der CryptoStealBTC von seinem Computer entfernen möchte, Folgendes zu versuchen:We generally recommend to anyone who wants to remove CryptoStealBTC from their computer to try the following:

- Öffnen Sie das Windows-Startmenü über die Schaltfläche Start, geben Sie Systemsteuerung in das Suchfeld ein und drücken Sie dann die Eingabetaste.

- Sobald sich die Systemsteuerung öffnet, gehen Sie zu Programme und Funktionen und wählen Sie Programm deinstallieren.

- Suchen Sie dann sorgfältig in der Liste der Programme nach CryptoStealBTC und wenn Sie es finden, stellen Sie sicher, dass Sie mit der rechten Maustaste darauf klicken und Deinstallieren wählen.

- Falls Sie andere Programme entdecken, die Sie nicht verwenden oder die Ihnen verdächtig erscheinen, sollten Sie diese ebenfalls deinstallieren.

Diese erste Aktion kann das Hauptproblem beseitigen, aber da Sie es mit einem Trojaner zu tun haben, ist es sehr wahrscheinlich, dass noch andere bösartige Komponenten an verschiedenen Stellen Ihres Systems versteckt sein könnten. Deshalb empfehlen wir Ihnen, nachdem Sie alles deinstalliert haben, was Ihrer Meinung nach nicht auf Ihrem System sein sollte, die nächsten Schritte zur Entfernung von CryptoStealBTC sorgfältig zu wiederholen:

Ein schneller Klick auf das Lesezeichen-Symbol Ihres Browsers, als ein Start, wird diese CryptoStealBTC Entfernung Anleitung für Sie speichern, so dass Sie jederzeit wieder zu ihm zurückkehren können Sie benötigen. Und Sie werden es brauchen, weil die nächste Sache, die wir Ihnen raten, zu tun ist, um Ihr System im abgesicherten Modus neu zu starten.

Im Abgesicherten Modus werden auf dem infizierten Computer nur die notwendigsten Prozesse und Programme ausgeführt, was die Wahrscheinlichkeit erhöht, dass ungewöhnliche oder bösartige Vorgänge leicht zu erkennen sind. Wenn Sie Hilfe beim Neustart im abgesicherten Modus benötigen, verwenden Sie bitte die Anweisungen über den Link. Wenn Sie diese abgeschlossen haben, kehren Sie zu dieser Anleitung zurück und gehen Sie zu Schritt 2.

WARNUNG! Bitte lesen Sie die folgenden Hinweise sorgfältig durch, bevor Sie fortfahren!

Schauen wir uns nun an, was im Computer vor sich geht. Beginnen Sie mit dem Drücken der Tasten CTRL, SHIFT und ESC auf der Tastatur.

Dadurch wird der Windows Task-Manager geöffnet. Klicken Sie dort auf die Registerkarte Prozesse und sehen Sie sich die Prozesse an.

Wenn einer der Prozesse, die Sie sehen, einen zufälligen Namen hat oder sehr aktiv ist, obwohl Sie praktisch nichts auf dem Computer tun, sollten Sie ihn auf bösartigen Code überprüfen. Klicken Sie dazu mit der rechten Maustaste auf den betreffenden Prozess und wählen Sie Dateispeicherort öffnen, wie in der Abbildung unten gezeigt:

Ziehen Sie dann die dort gespeicherten Dateien in den unten verfügbaren kostenlosen Online-Virenscanner und führen Sie einen Dateiscan durch, um sie auf Malware zu überprüfen:

Wenn die Ergebnisse des Scans zeigen, dass die gescannten Dateien eine Gefahr darstellen, beenden Sie den Prozess, aus dem diese Dateien stammen, und löschen Sie ihre Ordner.

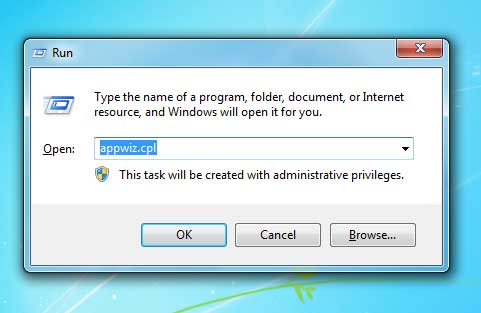

Drücken Sie dann die Tastenkombination Windows und R und öffnen Sie ein Ausführungsfenster auf dem Bildschirm.

Geben Sie appwiz.cpl ein und klicken Sie auf OK.

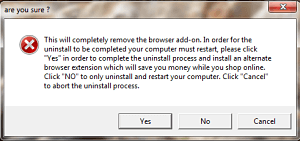

Dadurch wird direkt die Liste der installierten Programme auf Ihrem Computer geöffnet. Suchen Sie sorgfältig nach Anwendungen, die verdächtig aussehen, zufällige Namen haben oder kürzlich installiert wurden. Deinstallieren Sie alle Programme, die Sie nicht regelmäßig verwenden oder deren Entwickler keinen guten Ruf haben. Lassen Sie sich nicht von dem Popup-Fenster abschrecken, das möglicherweise erscheint, wenn Sie auf Deinstallieren klicken. Wenn Sie das Programm und alle zugehörigen Komponenten wirklich entfernen möchten, müssen Sie auf NEIN klicken und den Deinstallationsvorgang abschließen:

Beim Umgang mit Trojaner-Bedrohungen wissen viele Benutzer nicht, dass die Malware möglicherweise heimlich einige bösartige Startobjekte in den Systemkonfigurationseinstellungen hinzugefügt hat. Deshalb werden wir Sie in diesem Schritt anleiten, diese zu öffnen und die Registerkarte Autostart zu überprüfen.

Beginnen Sie mit der Eingabe von msconfig in das Suchfeld. Drücken Sie anschließend die Eingabetaste und klicken Sie im Fenster Systemkonfiguration auf die Registerkarte Starten:

In vielen Fällen können die bösartigen Einträge nach einem legitimen Programm benannt sein, aber mit einigen Verdrehungen in den Buchstaben dazwischen oder einem gefälschten Hersteller. Wenn Sie also Startobjekte deaktivieren möchten, die mit CryptoStealBTC in Verbindung stehen könnten, müssen Sie diese sehr sorgfältig online recherchieren, um sicherzustellen, dass es sich um genau das handelt, was Sie deaktivieren müssen, und dann das entsprechende Häkchen entfernen.

- Wenn Sie neben CryptoStealBTC den Verdacht haben, dass sich eine größere Bedrohung (z. B. Ransomware) auf Ihrem PC versteckt, empfehlen wir Ihnen, auch die folgenden Punkte zu überprüfen:

Kopieren Sie zunächst diese Zeile:

notepad %windir%/system32/Drivers/etc/hosts

Fügen Sie ihn dann in das Windows-Suchfeld ein und drücken Sie die Eingabetaste.

Eine Datei namens Hosts wird in Notepad geöffnet. Dort müssen Sie im Text den Eintrag Localhost finden (er sollte sich irgendwo am Ende befinden) und überprüfen, ob dort einige seltsam aussehende IP-Adressen hinzugefügt wurden:

Wenn Sie in Ihrer Hosts-Datei unter „Localhost“ etwas entdecken, das Sie stört, schreiben Sie uns bitte in den Kommentaren eine Kopie der IP-Adressen, die dort hinzugefügt wurden. Wir werden sie uns ansehen und Sie über das beste Vorgehen beraten.

Im Idealfall, wenn keine zusätzliche Gefahr besteht, sollten Sie nichts Beunruhigendes sehen und die Hosts-Datei schließen, ohne etwas zu tun.

Der Registrierungseditor ist der letzte Ort, an dem Sie nach Spuren von CryptoStealBTC suchen müssen. Um ihn zu öffnen, geben Sie Regedit in das Windows-Suchfeld ein und drücken Sie die Eingabetaste. Daraufhin wird das Fenster des Registrierungseditors auf dem Bildschirm geöffnet.

Der schnellste Weg, um in der Registrierung nach dem Trojaner zu suchen, besteht darin, ein Suchfeld zu öffnen (STRG und F) und den Namen der Malware darin einzutragen. Starten Sie dann eine Suche und prüfen Sie, ob in den Ergebnissen etwas auftaucht, das dem Namen entspricht. Die gefundenen Einträge müssen entfernt werden.

Sollte in den Suchergebnissen nichts auftauchen, navigieren Sie im linken Bereich des Editors zu diesen Verzeichnissen:

- HKEY_CURRENT_USER—-Software—–Random Directory.

- HKEY_CURRENT_USER—-Software—Microsoft—-Windows—CurrentVersion—Run– Random

- HKEY_CURRENT_USER—-Software—Microsoft—Internet Explorer—-Main—- Random

Achten Sie in jedem der Verzeichnisse auf Dateien und Ordner, die ungewöhnliche Namen haben oder verdächtig aussehen. Wenn Sie sich nicht sicher sind, welche der Einträge dort gelöscht werden müssen, nehmen Sie bitte keine Änderungen oder Löschungen selbst vor. Stattdessen empfehlen wir Ihnen, das in diesem Leitfaden verlinkte professionelle Entfernungsprogramm oder den kostenlosen Online-Virenscanner zu verwenden, um alle Einträge zu scannen, die verdächtig aussehen, und nur die zu entfernen, die als bösartig gekennzeichnet sind.

Schreibe einen Kommentar