RegHost

RegHost ist eine Malware, die in der Regel als Datei verbreitet wird, die nicht schädlich aussieht, so dass die meisten Benutzer nicht vermuten, dass es sich tatsächlich um einen Virus handelt. RegHost kann als Trojanisches Pferd beschrieben werden und ist eine Bedrohung, die viele verschiedene schädliche Aktionen ausführen kann, sobald sie einen bestimmten Computer infiziert hat.

Falls Sie nach Informationen darüber gesucht haben, wie Sie ein Trojanisches Pferd namens RegHost von Ihrem Computer entfernen können, brauchen Sie nicht weiter zu suchen. Auf dieser Seite finden Sie eine ausführliche Entfernungsanleitung mit Schritt-für-Schritt-Anweisungen, wie Sie diese böse Infektion aufspüren und sicher von Ihrem System entfernen können. In der Anleitung finden Sie auch ein empfohlenes professionelles RegHost-Malware-Entfernungsprogramm zur automatischen Unterstützung.

Aber bevor Sie direkt zum Leitfaden gehen, lassen Sie uns von Anfang an beginnen: Was ist eigentlich ein Trojanisches Pferd und was kann eine Bedrohung wie RegHost Malware auf einem Computer anrichten?

Trojaner sind eine Art von Malware, deren Hauptzweck darin besteht, Fernzugriff auf ein System zu gewähren und verschiedene schädliche Aufgaben darauf auszuführen. Der Name dieser Bedrohungen ist von dem mythischen Holzpferd inspiriert, das die Griechen benutzten, um in die scheinbar unbesiegbare Stadt Troja einzudringen, ohne Verdacht zu erregen. In ähnlicher Weise versuchen diese bösartigen Programme, unbemerkt in das System einzudringen und einem Angreifer eine Hintertür zu öffnen, durch die er in den Computer eindringen kann.

Oftmals bieten Trojaner jedoch mehr als nur eine Hintertür – sie sind sehr vielseitige Schadprogramme, die auch dazu verwendet werden können, Tastatureingaben und besuchte Seiten aufzuzeichnen, Daten vom Computer auf entfernte Server zu übertragen, Dateien zu beschädigen, Informationen zu stehlen, andere Viren und insbesondere Ransomware-Infektionen zu verbreiten, Sicherheitslücken zu schaffen und vieles mehr.

Wie bereits erwähnt, versucht der Trojaner in der Regel, unbemerkt zu bleiben. Daher wäre es keine große Überraschung, wenn eine Bedrohung wie RegHost lange Zeit keinerlei Anzeichen für seine Präsenz im System zeigt. Grundsätzlich ist diese Art von Malware dazu gedacht, Prozesse zu verbergen, die den Benutzer verdächtig machen könnten.

Wie? Die Infektion wird in der Regel mit Administratorrechten oder Root-Rechten auf dem Computer installiert. Auf diese Weise kann der Hacker, der ihn kontrolliert, die volle Kontrolle über das System haben und bestimmte Prozesse und Dateien ausblenden, das Antivirusprogramm an seiner Arbeit hindern, überspringen usw. Auf diese Weise können Sie nicht erkennen, dass Ihr System kompromittiert wurde, was es sehr schwierig macht, den Trojaner rechtzeitig zu finden und zu entfernen.

Wie können wir uns anstecken?

Es gibt viele Möglichkeiten, wie ein Trojaner wie RegHost in Ihren Computer eindringen kann. Eine Infektion kann durch eine Sicherheitslücke in einem von Ihnen installierten Programm (z. B. Flash, Java, Adobe Reader) erfolgen oder wenn Sie eine infizierte Datei herunterladen, die, wenn sie geöffnet wird, bösartigen Code ausführt, der die Malware ohne Ihr Wissen installiert. Die Hacker verwenden in der Regel scheinbar harmlose Inhalte wie Bilder, E-Mail-Anhänge, Links, gefälschte Anzeigen, irreführende Angebote oder infizierte Webseiten, die, sobald sie aufgerufen werden, die Infektion auslösen.

Leider kann es aufgrund fehlender Symptome Wochen oder sogar Monate dauern, bis Sie merken, dass Sie kompromittiert wurden. Deshalb ist die beste Methode, um sich vor Trojanern zu schützen und Infektionen wie RegHost Malware rechtzeitig zu erkennen und zu entfernen, die Verwendung einer zuverlässigen Sicherheitssoftware. Ein gutes Antivirenprogramm kann das System im Hintergrund auf bösartige Prozesse überprüfen und Sie über den Zustand Ihres Systems informieren. Ich brauche Ihnen nicht zu erklären, warum Sie sofort handeln sollten, wenn ein Trojaner entdeckt wird. Je länger die Malware auf dem Computer verbleibt, desto größer ist der Schaden, den sie anrichten kann. Aus diesem Grund dürfen Sie keine Zeit verlieren und sollten die folgenden Anweisungen befolgen, um RegHost Malware schnell loszuwerden.

Überblick:

| Name | RegHost |

| Typ | Trojaner |

| Risikograd | Mittel oder Hoch |

| Virus-Tool | SpyHunter herunterladen (kostenloser Remover*) |

RegHost Virus entfernen

Wenn Sie mit einem Trojaner infiziert wurden, wissen Sie vielleicht nicht, wo Sie mit der Bereinigung beginnen sollen. Es stimmt, dass der Umgang mit Malware dieser Art schwierig sein kann, daher haben wir eine umfassende Anleitung zur Entfernung erstellt, um Ihnen zu helfen. Wenn Sie verdächtig aussehende Programme auf Ihrem Computer finden, müssen Sie diese zunächst entfernen. Eine genauere Erklärung dazu erhalten Sie, wenn Sie die folgenden Anweisungen lesen:

- Klicken Sie auf das Startmenü in der linken unteren Ecke Ihres Bildschirms.

- Um die Systemsteuerung zu öffnen, geben Sie „Systemsteuerung“ in das Suchfeld ein und drücken Sie die Eingabetaste. Wählen Sie im Abschnitt „Programme und Funktionen“ die Option „Programm deinstallieren“.

- Es sollte sich ein neues Fenster mit einer Liste aller derzeit auf Ihrem Computer installierten Anwendungen öffnen.

- Verwenden Sie einen Virenscanner oder eine Online-Suche, um alle verdächtig aussehenden Anwendungen in der Liste zu überprüfen.

- Entfernen Sie alle Software und Komponenten, die mit RegHost in Verbindung stehen, von Ihrem Computer, um das Programm loszuwerden.

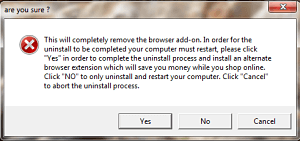

- Stellen Sie sicher, dass Sie NEIN wählen, wenn Sie diese Meldung erhalten, wenn Sie versuchen, eine verdächtige Software zu deinstallieren, und folgen Sie dann den restlichen Deinstallationsanweisungen.

Abgesehen von der Deinstallation fragwürdiger Programme empfehlen wir Ihnen dringend, die Schritte in dieser RegHost-Entfernungsanleitung unten zu wiederholen, um Ihren Computer vollständig zu reinigen. Mit ihrer Hilfe werden Sie die Registrierung, den Autostart und andere wichtige Systembereiche überprüfen, um sicherzustellen, dass sich keine Spuren von RegHost auf dem System befinden.

Starten Sie zunächst Ihren Computer neu unter Abgesicherter Modus um verdächtiges Verhalten oder Programme, die auf Ihrem Computer Schaden anrichten, schnell zu entdecken.

Zuvor sollten Sie jedoch auf das Lesezeichen-Symbol in der Symbolleiste Ihres Browsers klicken, um diese Seite mit den Anweisungen zur Entfernung von RegHost als Favorit zu speichern. So können Sie nach dem Neustart im abgesicherten Modus genau dort weitermachen, wo Sie aufgehört haben, und sparen Zeit und Frustration.

WARNUNG! SORGFÄLTIG LESEN, BEVOR SIE FORTFAHREN!

Für die auf Trojanern basierende Malware RegHost ist es ein Leichtes, ihre zerstörerischen Aktivitäten unter einer Reihe verschiedener Verkleidungen zu verbergen. Um die bösartigen Prozesse aufzuspüren, öffnen Sie den Task-Manager (CTRL + SHIFT + ESC) und klicken Sie auf Prozesse, um zu sehen, welche Prozesse im Hintergrund ausgeführt werden.

Prozesse, die große Mengen an CPU- oder Speicherressourcen verbrauchen und nicht mit einer Ihrer typischen Anwendungen verbunden sind, sollten untersucht werden. Halten Sie auch Ausschau nach Prozessen mit ungewöhnlichen Namen. Gehen Sie sicherheitshalber nicht davon aus, dass sie nach dem Trojaner benannt sind, den Sie zu löschen versuchen. Klicken Sie stattdessen mit der rechten Maustaste auf verdächtig aussehende Prozesse und wählen Sie „Dateispeicherort öffnen“ aus dem Rechtsklickmenü, um einen bestimmten Prozess auf bösartige Aktivitäten zu überprüfen.

Sobald Sie die problematischen Dateien gefunden haben, verwenden Sie unser kostenloses Online-Virenscanner-Tool, um sie zu überprüfen:

Nach Abschluss des Scans können Sie alle Dateien entfernen, die sich als gefährlich erweisen. Klicken Sie dazu mit der rechten Maustaste auf den entsprechenden Prozess und wählen Sie im angezeigten Kontextmenü Prozess beenden. Wechseln Sie dann zum Dateispeicherort-Ordner und entfernen Sie die Dateien, die als gefährlich gekennzeichnet sind.

![]()

Der nächste Schritt ist der Zugriff auf die Systemkonfiguration und die Suche nach schädlichen Startelementen, die RegHost möglicherweise ohne Ihr Wissen installiert hat.

Geben Sie dazu msconfig in das Windows-Suchfeld ein und drücken Sie die Eingabetaste. Auf diese Weise sparen Sie viel Zeit. Überprüfen Sie als Nächstes die Startobjekte auf der Registerkarte Autostart auf verdächtig aussehende RegHost-bezogene Einträge

.

Sie können auch bestimmte Starteinträge online recherchieren, um mehr über deren Herkunft, Hersteller und zugehörige Programme herauszufinden. Auf der Grundlage der gesammelten Informationen müssen Sie diesen Starteintrag dann möglicherweise deaktivieren, wenn Sie eindeutige Beweise dafür haben, dass er mit dem Trojaner in Verbindung steht. Sie können dies tun, indem Sie einfach das Häkchen bei diesem Eintrag entfernen.

![]()

Der nächste Schritt in dieser Anleitung besteht darin, die Hosts-Datei Ihres Computers auf Änderungen zu überprüfen. Öffnen Sie dazu das Fenster Ausführen, indem Sie die Windows-Taste und R gleichzeitig drücken und den folgenden Befehl einfügen:

notepad %windir%/system32/Drivers/etc/hosts

Suchen Sie in der Hosts-Datei nach „Localhost“ und sehen Sie nach, ob dort einige IP-Adressen von Virenerstellern hinzugefügt wurden:

Wenn Sie in Ihrer Hosts-Datei unter „Localhost“ ungewöhnliche IPs finden, teilen Sie uns dies bitte in den Kommentaren mit, damit wir sie näher untersuchen können. Sobald wir die IPs überprüft haben, helfen wir Ihnen gerne dabei, die richtige Vorgehensweise zu bestimmen.

![]()

Zu guter Letzt sollten Sie alle mit dem Trojaner verbundenen Registrierungseinträge entfernen. Dazu müssen Sie den Registrierungs-Editor aufrufen (geben Sie Regedit in das Windows-Suchfeld ein und drücken Sie die Eingabetaste) und ihn dann sorgfältig nach Einträgen durchsuchen, die mit RegHost verknüpft sind.

Sie können viel Zeit und Mühe sparen, wenn Sie ein Suchfenster im Registrierungseditor öffnen, indem Sie gleichzeitig die Tasten STRG und F drücken. RegHost-bezogene Einträge können gefunden werden, indem Sie den Namen des Trojaners in das Feld Suchen eingeben und dann auf die Schaltfläche Weiter suchen klicken. Wenn es Ergebnisse der Suche gibt, entfernen Sie alle Dateien und Ordner mit diesem Namen aus Ihrer Registrierung.

Das linke Fenster des Registrierungs-Editors kann auch verwendet werden, um diese Orte manuell nach Trojaner-Spuren zu durchsuchen:

- HKEY_CURRENT_USER—-Software—–Random Directory

- HKEY_CURRENT_USER—-Software—Microsoft—-Windows—CurrentVersion—Run– Random

- HKEY_CURRENT_USER—-Software—Microsoft—Internet Explorer—-Main—- Random

Wenn Sie das Gefühl haben, dass ein zufällig benannter Registrierungseintrag mit dem Trojaner in Verbindung steht, sollten Sie ihn sorgfältig löschen.

Wenn Sie sich nicht sicher sind, welche Dateien zu entfernen sind, sollten Sie einen Scan mit der auf dieser Seite angegebenen Antiviren-Software durchführen. Sie können auch unsere kostenloser Online-Virenscanner die einzelne Dateien auf die Infektion untersucht, wenn Sie keine legitimen Dateien entfernen möchten. Bitte zögern Sie nicht, Fragen zu stellen oder Probleme mit der manuellen Entfernungsanleitung im Kommentarbereich unten zu teilen.

Schreibe einen Kommentar