Ttap-Datei

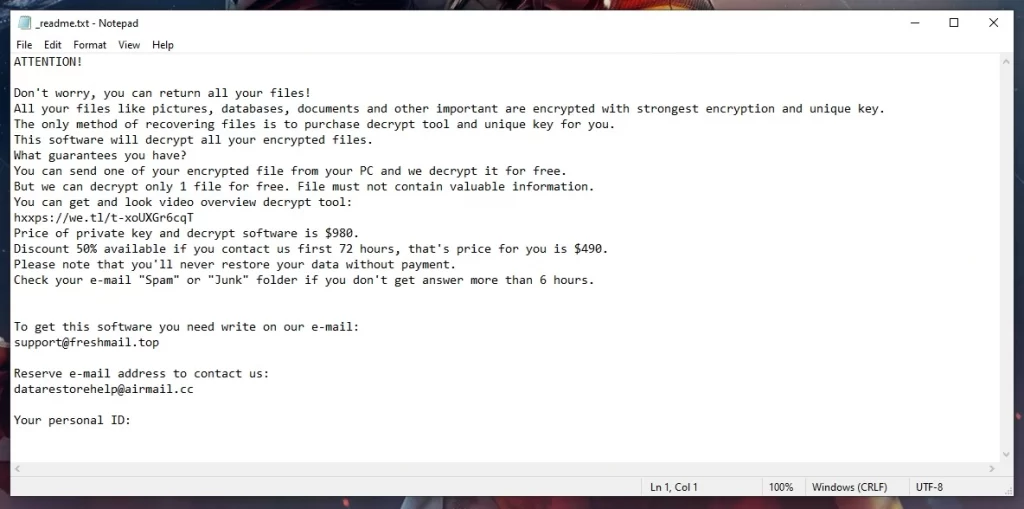

Die Ttap-Datei-Verschlüsselungsalgorithmen sperren die Dateien der Benutzer und machen sie unzugänglich. Sobald er in ein System eingedrungen ist, verschlüsselt er systematisch eine Vielzahl von Dateiformaten und hängt eine eindeutige Erweiterung an die betroffenen Dateien an, um die erfolgreiche Verschlüsselung zu signalisieren. Anschließend präsentiert er eine Lösegeldforderung, in der er eine Zahlung in Kryptowährung für das angebliche Entschlüsselungstool fordert. Die von diesem Virus genutzte Ttap-Dateiverschlüsselung ist in der Regel nicht zu knacken, so dass eine Wiederherstellung ohne den spezifischen Entschlüsselungsschlüssel äußerst schwierig ist. Folglich stehen die Opfer vor einem düsteren Dilemma: Entweder sie zahlen die erpresserische Gebühr und hoffen auf eine Lösung oder sie verlieren ihre Dateien auf unbestimmte Zeit. Experten raten zu regelmäßigen Backups und zum Einsatz zuverlässiger Sicherheitslösungen, um solche Infiltrationen zu verhindern.

Wie entschlüsselt man Ttap-Ransomware-Dateien?

Um Ttap-Ransomware-Dateien zu entschlüsseln, müssen Sie entweder den einzigartigen privaten Schlüssel beschaffen, auf den nur die Erpresser Zugriff haben (für den ein Lösegeld gezahlt werden muss), oder einige kostenlose alternative Methoden ausprobieren, wie die am Ende dieser Seite gezeigte. Keine der beiden Optionen garantiert die Wiederherstellung der Dateien, aber die letztere ist viel sicherer und setzt Ihr Geld nicht aufs Spiel.

Wie entfernt man den Ttap ransomware-Virus und stellt die Dateien wieder her?

Um die Ttap ransomware zu entfernen und die Dateien wiederherzustellen, müssen Sie zunächst unsere Entfernungsanleitung befolgen und dann das vorgeschlagene Dateiwiederherstellungstool ausprobieren, das am Ende der Anleitung aufgeführt ist.

Ttap-Virus

Die Ransomware Ttap Virus, eine gefährliche DJVU-Variante, verschlüsselt die Dateien der Benutzer und hält sie als Geiseln fest, bis ein Lösegeld, meist in Kryptowährung, gezahlt wird. Ransomware fällt unter den Oberbegriff Malware und ist darauf ausgelegt, Schwachstellen im System auszunutzen, um sich einzuschleichen und die Kontrolle über wichtige Daten zu erlangen. Der Ttap-Virus zielt wie andere Mitglieder der DJVU-Familie wahllos auf Einzelpersonen und Unternehmen ab, um durch diese illegalen Aktivitäten finanzielle Gewinne zu erzielen. Das Hauptziel ist klar: von den Opfern Geld zu verlangen im Austausch gegen einen Entschlüsselungsschlüssel, der angeblich den Zugriff auf die betroffenen Dateien wiederherstellt. Um sich vor solchen Angriffen zu schützen, ist es unerlässlich, die Sicherheitssysteme auf dem neuesten Stand zu halten und regelmäßig Sicherungskopien der Dateien zu erstellen, da die Zahlung keine Garantie für die Wiederherstellung der Daten darstellt.

Ttap

Die Ransomware Ttap nutzt ausgeklügelte Verbreitungstaktiken wie Spam-E-Mail-Kampagnen, Ausnutzung von Software-Schwachstellen und bösartige Werbung. Diese Methoden wurden entwickelt, um Benutzer zu täuschen und den Download der Malware zu initiieren, oft über scheinbar legitime Anhänge oder Links. Um die Verbreitungsstrategien dieser Ransomware zu umgehen, wird Benutzern empfohlen, aktuelle Sicherheitssoftware zu verwenden, die bekannte Bedrohungen erkennen und blockieren kann. Darüber hinaus kann ein vorsichtiges Online-Verhalten wie das Vermeiden unbekannter E-Mails, das Nicht-Herunterladen von Software aus nicht vertrauenswürdigen Quellen und das regelmäßige Aktualisieren von System- und Anwendungssoftware entscheidend dazu beitragen, Ttap-Infektionen zu verhindern. Durch die Einhaltung dieser Präventivmaßnahmen und die Förderung einer Kultur des Cybersecurity-Bewusstseins können Benutzer das Risiko, dieser und anderen ähnlichen Ransomware-Bedrohungen wie Mzre und Ttza zum Opfer zu fallen, erheblich verringern.

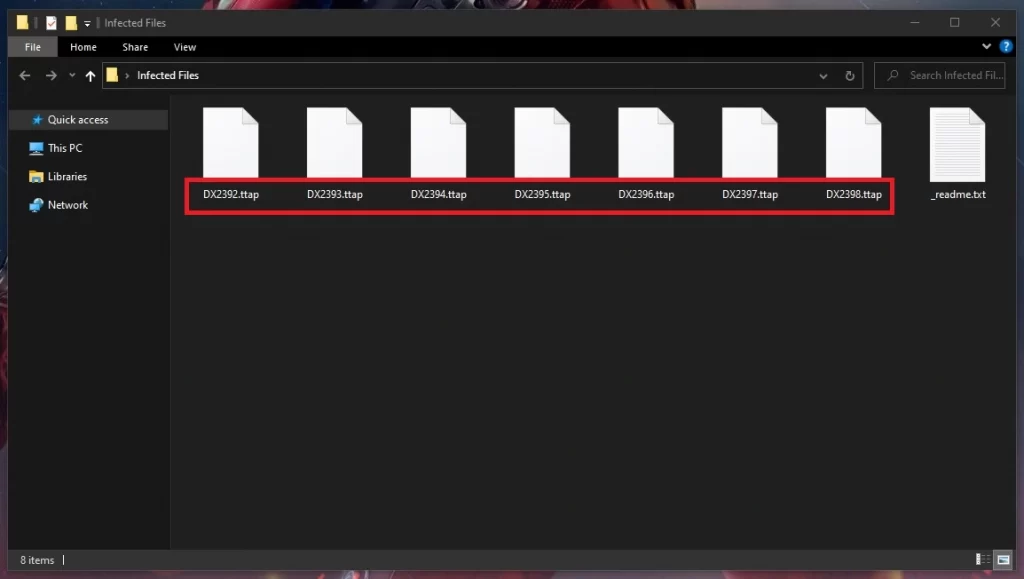

.Ttap

Die Erweiterung „.Ttap“ ist ein Synonym für die bösartige Verschlüsselung durch diese Ransomware. Dateien mit dieser Endung weisen auf einen erfolgreichen Verschlüsselungsprozess hin, der sie für den Benutzer unzugänglich macht. In der Regel erscheint nach der Verschlüsselung eine Lösegeldforderung, in der eine Zahlung für eine mögliche Entschlüsselung gefordert wird. Es ist erwähnenswert, dass verschlüsselte Dateien zwar unwiederbringlich zu sein scheinen, die Opfer jedoch Lösungen zur Datenwiederherstellung ausprobieren können, z. B. mithilfe von Sicherungskopien, Schattenvolumenkopien oder speziellen Wiederherstellungstools. Dennoch gibt es keine Garantie für eine vollständige Wiederherstellung von Dateien mit der Dateiendung .Ttap. Es wird immer empfohlen, renommierte Cybersecurity-Firmen um Hilfe zu bitten und die Zahlung des Lösegelds zu vermeiden, da dies keine Wiederherstellung der Dateien gewährleistet.

Ttap-Erweiterung

Die „.Ttap“-Erweiterung ist ein Notsignal in der Cyberwelt, das anzeigt, dass Ihre Dateien von einer Variante der berüchtigten DJVU-Ransomware-Familie verschlüsselt wurden. Während die Dateien nicht beschädigt oder in ihrer Kernstruktur verändert werden, versperrt die Verschlüsselung den normalen Zugriff und hält Ihre Daten als Geiseln fest. In diesem Szenario folgt in der Regel eine Lösegeldforderung, mit der die Opfer gezwungen werden, eine hohe Summe für einen Entschlüsselungsschlüssel zu zahlen. Es ist unbedingt zu beachten, dass der Lösegeldforderung nur in letzter Instanz nachgegeben werden sollte, da dies weder die Wiederherstellung von Dateien mit der Erweiterung .Ttap garantiert noch eine sichere Cyberumgebung fördert. Ziehen Sie zunächst alternative Wiederherstellungsoptionen in Betracht, z. B. die Konsultation eines Cybersecurity-Experten, die Verwendung von Backups oder die Anwendung legitimer Tools zur Wiederherstellung von Dateien, um den Zugriff wiederherzustellen, ohne das kriminelle Vorhaben zu unterstützen.

Ttap Ransomware

Die Ransomware Ttap, die zur DJVU-Familie gehört, kann über betrügerische E-Mails, bösartige Downloads oder ausgenutzte Sicherheitslücken in Software in Systeme eindringen. Zu den Warnzeichen eines bevorstehenden Angriffs können ein ungewöhnliches Systemverhalten, eine verlangsamte Leistung oder unerwartete Dateiveränderungen gehören. Die Benutzer müssen wachsam sein und rechtzeitig handeln, um diese Anzeichen zu erkennen, bevor die Datenverschlüsselung beginnt. Im Falle einer Infektion ist es wichtig, Maßnahmen zur Schadensbegrenzung zu ergreifen: Das Trennen von externen Laufwerken und anderen Geräten kann die weitere Ausbreitung der Malware verhindern. Regelmäßige Software-Updates, die Verwendung zuverlässiger Antivirenlösungen und die Aufklärung über Phishing-Betrügereien können eine solide Verteidigungslinie darstellen. Denken Sie daran, dass präventives Bewusstsein und sofortiges Reagieren Ihr wichtigster Schutz gegen den Verschlüsselungskreuzzug der destruktiven Ttap Ransomware sind.

Was ist eine Ttap-Datei?

Eine Ttap-Datei ist ein Dokument, das den Verschlüsselungstechniken dieser Ransomware zum Opfer gefallen ist. Sobald die Ransomware in Ihr System eingedrungen ist, verschlüsselt sie Ihre wertvollsten Dateien und fügt jeder von ihnen ihre Erweiterung hinzu, wodurch der Zugriff auf Ihre eigenen Daten effektiv versiegelt wird. Im Grunde genommen ist eine Ttap-Datei eine Geisel, die in einem unlesbaren Zustand gefangen ist, bis ein Lösegeld an die Angreifer gezahlt wird, um den Zugriff wieder zu ermöglichen. Es ist jedoch riskant, sich auf die Gnade der Cyberkriminellen zu verlassen. Daher wird den Benutzern empfohlen, alle alternativen Möglichkeiten der Datenwiederherstellung zu erkunden, ohne sich mit den Angreifern einzulassen und deren kriminelle Bestrebungen weiter zu unterstützen.

Überblick:

| Name | Ttap |

| Typ | Ransomware |

| Viren-Tools | SpyHunter herunterladen (kostenloser Remover*) |

Ttap Ransomware entfernen

Die Entfernung von Ransomware-Infektionen wie Ttap kann eine ziemlich schwierige Aufgabe sein, insbesondere für Benutzer, die zum ersten Mal mit dieser Malware zu tun haben. Deshalb empfehlen wir, den Computer im abgesicherten Modus neu zu starten, da dies die Anzahl der laufenden Prozesse und Programme auf die wichtigsten beschränkt und die Erkennung der schädlichen Komponenten erleichtert.

Bevor Sie neu booten in Abgesicherter Modus, Stellen Sie jedoch sicher, dass Sie diese Entfernungsanweisungen in Ihrem Browser als Lesezeichen speichern oder die Seite auf einem anderen Gerät öffnen, damit Sie sie einfach neu laden und die Anleitung von Anfang bis Ende durcharbeiten können.

WARNUNG! SORGFÄLTIG LESEN, BEVOR SIE FORTFAHREN!

Im zweiten Schritt müssen Sie den Task-Manager aufrufen und einen Blick auf die dort laufenden Prozesse werfen.

Am einfachsten ist es, wenn Sie die Tasten STRG, UMSCHALT und ESC drücken und dann oben auf der Registerkarte Prozesse wählen.

Schauen Sie sich die Liste der Prozesse an, wenn etwas Ungewöhnliches passiert. Ungewöhnlich benannte Elemente, die viel CPU oder RAM verwenden, können in diese Kategorie fallen. Die einfachste Methode, einen Prozess auf bösartigen Code zu überprüfen, besteht darin, mit der rechten Maustaste darauf zu klicken, Dateispeicherort öffnen zu wählen und einen vertrauenswürdigen Scanner zu verwenden, um die Dateien dieses Prozesses zu scannen.

Wir empfehlen die Verwendung des unten aufgeführten, leistungsstarken und kostenlosen Online-Scanners. Sie können die Dateien, die Sie überprüfen möchten, per Drag & Drop in den Scanner ziehen und ihn die Arbeit für Sie erledigen lassen.

Die Prozesse, deren Dateien als schädlich eingestuft werden, sollten beendet werden, und die Dateien selbst sollten vom System gelöscht werden.

Bitte lassen Sie uns wissen, wenn Sie in Ihren Dateien etwas Beunruhigendes entdecken, indem Sie uns eine Nachricht im Kommentarbereich am Ende dieser Anleitung hinterlassen.

Öffnen Sie als nächstes die Systemkonfiguration, indem Sie msconfig in die Windows-Suchleiste eingeben:

Überprüfen Sie, ob Ttap der Liste schädliche Startobjekte hinzugefügt hat, indem Sie die Registerkarte „Start“ auswählen. Wenn Ihnen ein bestimmtes Element gefährlich vorkommt oder Sie es nicht mit einem legitimen Programm in Verbindung bringen können, das normalerweise auf Ihrem Computer gestartet wird, führen Sie eine schnelle Online-Suche durch, um mehr darüber zu erfahren. Je nach den gefundenen Informationen müssen Sie dann möglicherweise das Häkchen bei dem Element entfernen, von dem Sie glauben, dass es mit der Ransomware verbunden ist, um es zu deaktivieren.

Achtung! In diesem Schritt geht es um die Registrierungsdateien. Um dieses Risiko zu vermeiden, verwenden Sie bitte ein professionelles Tool zum Entfernen von Malware und scannen Sie die Dateien, die Sie löschen möchten.

Wenn Sie die Registrierung lieber manuell durchsuchen möchten, geben Sie Regedit in das Windows-Suchfeld ein und drücken Sie die Eingabetaste auf der Tastatur.

Wenn der Registrierungs-Editor erscheint, drücken Sie gleichzeitig die Tasten STRG und F und schreiben Sie den Namen der Ransomware in das Suchfeld. Starten Sie dann eine Suche nach der Ransomware, indem Sie auf die Schaltfläche Weiter suchen klicken.

Wenn Registrierungseinträge mit diesem Namen gefunden werden, gehören sie höchstwahrscheinlich zur Ransomware und müssen gelöscht werden. Dennoch sollten Sie mit äußerster Vorsicht vorgehen, um zu vermeiden, dass Ihr System durch das Entfernen von Einträgen, die nichts mit der Gefahr zu tun haben, beschädigt wird.

Sobald Sie alle mit der Ransomware zusammenhängenden Elemente aus dem Registrierungseditor entfernt haben, klicken Sie auf die Windows-Suchleiste und geben Sie die folgenden Zeilen nacheinander ein:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Um sicherzustellen, dass die Ransomware keine neuen Dateien an diesen Speicherorten hinzugefügt hat, sollten Sie jeden dieser Speicherorte gründlich nach Einträgen mit einem ungewöhnlichen Namen durchsuchen. Wenn Sie den Temp-Ordner öffnen, wählen Sie alle dort gespeicherten temporären Dateien aus und entfernen Sie sie.

Wie man Ttap-Dateien entschlüsselt

Die Schritte, die für den Umgang mit Ransomware erforderlich sind, können je nach der Variante, die Ihren Computer angegriffen hat, unterschiedlich sein. Die Ransomware-Variante kann anhand der Erweiterungen identifiziert werden, die sie den verschlüsselten Dateien hinzufügt.

Sie müssen jedoch zunächst sicherstellen, dass Ihr Computer frei von der Ransomware-Infektion ist. Wenn Sie diesbezüglich Bedenken haben, empfehlen wir die Verwendung eines professionellen Antivirenprogramms, an online virus scanner oder eine Kombination aus beidem, um zu überprüfen, ob Ttap vollständig von Ihrem Computer entfernt wurde.

Neue Djvu Ransomware

STOP Djvu ist die neueste Variante der Djvu-Ransomware-Familie. Diese Bedrohung breitet sich schnell weltweit aus und greift immer mehr Benutzer an. Um diese spezielle Variante von anderer Malware zu unterscheiden, suchen Sie bitte nach dem Suffix .Ttap am Ende der verschlüsselten Dateien.

Sobald Sie sicher sind, dass STOP Djvu die Bedrohung ist, die Sie angegriffen hat, können Sie das unten verlinkte Entschlüsselungstool ausprobieren und sehen, ob es Ihnen helfen kann, Ihre verschlüsselten Dateien zurückzubekommen.

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Öffnen Sie den Link und klicken Sie auf die Schaltfläche Download auf der Website, um den Entschlüsseler auf Ihrem Computer zu speichern.

Der Entschlüsselungsprozess

Vergewissern Sie sich, dass Sie das Entschlüsselungsprogramm als Administrator ausführen, und bestätigen Sie dann mit einem Klick auf die Schaltfläche Ja, um die Datei zu starten. Anschließend müssen Sie die Lizenzvereinbarung und die Anweisungen auf dem Bildschirm lesen, bevor Sie fortfahren. Um Ihre Daten zu entschlüsseln, klicken Sie einfach auf die Schaltfläche Entschlüsseln. Bitte beachten Sie, dass das Tool möglicherweise nicht in der Lage ist, Dateien zu entschlüsseln, die mit unbekannten Offline-Schlüsseln verschlüsselt wurden, oder Dateien, die online verschlüsselt wurden.

Wenn Sie Fragen haben, würden wir uns freuen, wenn Sie uns diese in den Kommentaren mitteilen. Außerdem würden wir gerne wissen, ob Sie diese Anleitung zur Entfernung von Ttap hilfreich finden und ob sie Ihnen geholfen hat, erfolgreich mit Ttap umzugehen.

Schreibe einen Kommentar