Fichier Cdpo

Vous avez probablement atterri sur cette page parce que vous avez trouvé un fichier Cdpo sur votre système qui, contrairement à d’autres fichiers, joue difficilement. Lorsque vous essayez de l’ouvrir, votre ordinateur lève ses mains virtuelles et vous dit qu’il ne peut pas le faire. Pourquoi cela se produit-il ? Eh bien, la raison est que ce fichier a probablement été crypté avec un code de cryptage spécial qui ne peut être décrypté qu’avec une clé de décryptage unique et secrète. Sans cette clé, le fichier reste inaccessible. Par conséquent, si vous avez repéré un fichier Cdpo sur votre ordinateur, c’est peut-être le signe que vous êtes confronté à une attaque de ransomware. Un ransomware est un type de menace informatique dans lequel des pirates sournois verrouillent vos fichiers et demandent une rançon virtuelle pour les libérer.

Comment décrypter les fichiers du ransomware Cdpo ?

Pour décrypter les fichiers du ransomware Cdpo, vous pouvez essayer de rechercher des outils de décryptage. Commencez par effectuer une recherche approfondie pour vérifier s’il existe des outils de décryptage établis pour la variante particulière du ransomware qui vous a infecté. Les entreprises de cybersécurité ou les forums réputés proposent souvent des ressources qui peuvent vous aider à récupérer vos fichiers. Bien qu’il soit tentant de payer la rançon, ce n’est généralement pas conseillé. Il n’y a aucune garantie que les cybercriminels fournissent une clé de décryptage, et le fait de les payer ne fait qu’encourager leurs activités illégales.

Comment supprimer le virus Cdpo ransomware et restaurer les fichiers ?

La suppression du virus Cdpo ransomware et la restauration de vos fichiers est un processus systématique. Tout d’abord, déconnectez votre appareil infecté d’Internet et de tout réseau afin d’éviter tout dommage supplémentaire. Ensuite, identifiez la variante spécifique du ransomware qui s’est infiltrée dans votre système, car cette connaissance guidera votre approche de la suppression. Utilisez un logiciel antivirus réputé pour effectuer une analyse complète du système et éliminer le ransomware. Si possible, supprimez manuellement tous les fichiers suspects associés au ransomware. Une fois le virus éradiqué, vous pouvez envisager des options de restauration de fichiers telles que l’utilisation de sauvegardes provenant de sources externes sécurisées ou de services en nuage. Il est essentiel de s’assurer que votre système est entièrement propre avant de restaurer des fichiers afin d’éviter toute réinfection.

Virus Cdpo

Le virus Cdpo est une forme très dangereuse de ransomware qui s’infiltre dans les systèmes informatiques par différents vecteurs, en utilisant souvent les pièces jointes des messages de spam comme principal point d’entrée. Lorsqu’il interagit avec ces pièces jointes, le ransomware se déclenche, lançant rapidement le processus de cryptage des fichiers système cruciaux. Ce programme malveillant utilise toute une série de stratégies de distribution, notamment des téléchargements à partir de sites web compromis, des publicités trompeuses et des tactiques basées sur les courriels. Connu pour sa capacité à se déguiser, le virus Cdpo peut intégrer sa charge utile malveillante dans des fichiers exécutables dissimulés dans des dossiers zip, des macros intégrées dans des documents Microsoft Office apparemment inoffensifs, ou même des pièces jointes qui semblent légitimes. Par conséquent, les utilisateurs doivent s’abstenir d’interagir avec des liens, des publicités, des pièces jointes ou des fichiers suspects qui pourraient potentiellement abriter ce malware insidieux.

Cdpo

Si vous souhaitez protéger votre système contre Cdpo ou des virus tels que Jasa et Jaoy, commencez par bien comprendre les dangers associés à l’interaction avec des contenus web suspects. Le renforcement de votre défense passe par l’installation d’un logiciel de sécurité puissant capable d’analyser votre système en temps réel. Il est tout aussi essentiel de maintenir les logiciels à jour, une pratique qui réduit le risque d’exploitation des vulnérabilités souvent non corrigées par les utilisateurs. Cependant, la contre-mesure la plus puissante contre une attaque Cdpo réside dans la pratique constante de la création de sauvegardes de données. La duplication régulière de vos fichiers les plus précieux, que ce soit sur un périphérique de stockage externe ou sur un nuage sécurisé, peut empêcher la perte permanente de données causée par une attaque de ransomware.

Cdpo

Le ransomware Cdpo applique un cryptage spécial appelé .Cdpo pour verrouiller vos fichiers numériques et les rendre inaccessibles. Le traitement de ce cryptage est un défi car son code ne peut être inversé sans une clé de décryptage qui est gardée secrète par les opérateurs du ransomware. Mais si vos fichiers ont été victimes de .Cdpo, il est important d’éviter la tentation de payer pour le décryptage. En effet, le fait de répondre aux demandes de rançon des cybercriminels ne garantit pas que vous recevrez la clé de décryptage, ce qui signifie que la restauration de vos données est incertaine. C’est pourquoi nous vous recommandons d’explorer d’autres options de récupération de fichiers comme celles présentées dans le guide ci-dessous et de suivre les instructions complètes pour supprimer efficacement l’infection de votre ordinateur.

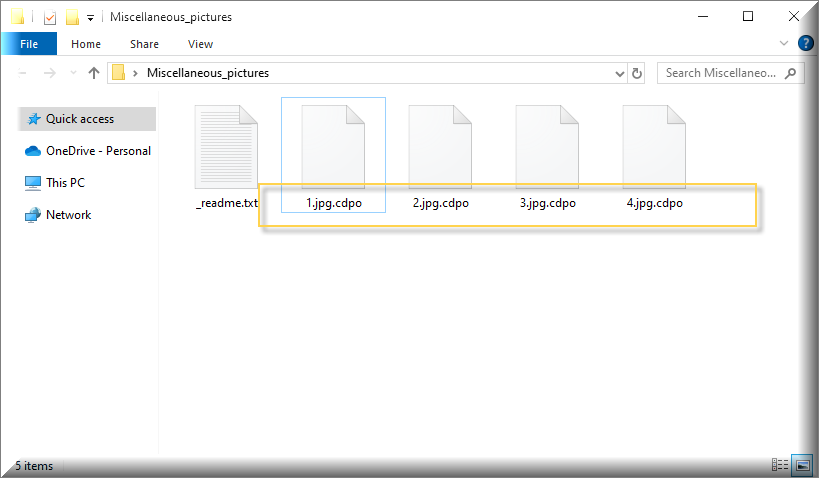

Extension Cdpo

L’extension Cdpo est un suffixe ou une partie d’un nom de fichier qui est ajouté par le ransomware Cdpo pour indiquer qu’un fichier a été crypté et qu’il est pris en otage. Cette extension permet de distinguer les fichiers cryptés de leurs versions originales non cryptées. Par exemple, si un fichier nommé « document.txt » est crypté par un ransomware et que celui-ci ajoute l’extension « .Cdpo », le fichier crypté sera renommé « document.txt.Cdpo ». Il convient de noter que si la présence d’une extension de ransomware peut aider à identifier les fichiers cryptés, le simple fait de supprimer l’extension « .Cdpo » ou de redonner au nom de fichier sa forme originale ne permet pas de décrypter automatiquement le fichier. Le décryptage nécessite généralement d’obtenir la clé de décryptage auprès des opérateurs du ransomware ou d’utiliser des outils de décryptage s’ils sont disponibles.

Ransomware Cdpo

Le ransomware Cdpo se caractérise par le chiffrement furtif des fichiers d’une victime, les rendant inaccessibles, souvent accompagné de l’ajout d’une extension de ransomware unique aux noms de fichiers. Ce logiciel malveillant affiche généralement une note de rançon, habituellement sous la forme d’un fichier texte ou d’une image d’arrière-plan du bureau, exigeant un paiement en crypto-monnaie pour la libération d’une clé de décryptage. Le ransomware Cdpo utilise des algorithmes de chiffrement puissants, ce qui rend la récupération des fichiers sans la clé de déchiffrement extrêmement difficile. Il peut également désactiver ou restreindre l’accès aux fonctionnalités du système et aux ressources du réseau, ce qui perturbe le fonctionnement normal de l’ordinateur. Son attaque peut entraîner des pertes de données, des pertes financières et l’exposition potentielle d’informations sensibles, ce qui souligne l’importance cruciale des mesures de cybersécurité et des sauvegardes régulières de données pour atténuer l’impact de telles infections.

Qu’est-ce que le fichier Cdpo ?

Le fichier Cdpo est un fichier système normal qui a subi un processus de chiffrement par le ransomware Cdpo. Il peut s’agir d’un document, d’une feuille de calcul, d’une image, d’une vidéo, d’une base de données, d’une archive ou de tout autre fichier numérique stocké sur l’appareil infecté. Une fois crypté, le fichier Cdpo est souvent marqué d’une extension spéciale et est généralement pris en otage par les cybercriminels qui exigent un paiement en échange de la clé de décryptage qui permettra à la victime d’y accéder à nouveau. Le processus de cryptage transforme essentiellement le contenu du fichier dans un format brouillé, le rendant illisible et inutilisable jusqu’à ce qu’il soit décrypté.

Résumé:

| Nom | Cdpo |

| Type | Ransomware |

| Outil de détection |

Supprimer Cdpo Ransomware

Pour commencer, nous vous recommandons de marquer cette page d’un signet en cliquant sur le bouton de signet situé dans la barre d’URL de votre navigateur (en haut à droite).

L’étape suivante consiste à redémarrer votre ordinateur en mode sans échec, puis à revenir à cette page pour effectuer le reste des étapes de suppression de Cdpo.

ATTENTION! LIRE ATTENTIVEMENT AVANT DE PROCEDER!

On nous pose souvent cette question, nous y répondons donc ici: La suppression manuelle du parasite peut prendre des heures et endommager votre système au cours du processus. Nous vous recommandons de télécharger SpyHunter pour voir s'il peut détecter parasite sur votre machine. Plus d'informations sur SpyHunter, les étapes de désinstallation, le CLUF et la politique de confidentialité.

Les menaces de ransomware comme Cdpo opèrent généralement en arrière-plan du système d’un ordinateur, sans être remarquées, et c’est ainsi qu’elles sont capables de causer des dommages importants. Cette étape devrait permettre d’identifier et de mettre fin à tous les processus potentiellement dangereux associés au ransomware qui sont déjà en cours d’exécution sur votre ordinateur. Vous devez donc la suivre attentivement.

Lancez le gestionnaire de tâches de Windows (en appuyant sur les touches CTRL+SHIFT+ESC), puis sélectionnez l’onglet Processus dans le volet supérieur. Notez tous les processus qui consomment une grande quantité de ressources, qui ont un nom bizarre ou qui semblent suspects et que vous ne pouvez pas associer aux logiciels que vous avez déjà installés.

Vous pouvez accéder aux fichiers associés à un processus suspect en cliquant dessus avec le bouton droit de la souris et en sélectionnant « Ouvrir l’emplacement du fichier » dans le menu rapide qui apparaît.

Ensuite, vous pourrez rechercher dans les fichiers du processus un code potentiellement dangereux en les passant au crible de l’antivirus fourni ci-dessous :

Dans le cas où les fichiers que vous analysez présentent un danger, il est essentiel que vous arrêtiez le processus qui leur est associé dès que possible, puis que vous supprimiez ces fichiers de votre système.

Procédez de la même manière pour chaque processus contenant des fichiers potentiellement dangereux jusqu’à ce que le système soit complètement débarrassé des dangers.

Si le ransomware a ajouté des éléments de démarrage potentiellement dangereux au système, ces éléments doivent également être désactivés, tout comme les processus liés à Cdpo dans le gestionnaire des tâches.

Pour ce faire, tapez msconfig dans le champ de recherche de Windows et sélectionnez Configuration du système dans les résultats. Ensuite, jetez un coup d’œil aux entrées suivantes sous l’onglet Démarrage :

Vous devez examiner tout élément de démarrage qui a un fabricant « Inconnu » ou un nom aléatoire, et le cocher si vous découvrez suffisamment de preuves qu’il est associé au ransomware. Recherchez également tout autre élément de démarrage sur votre ordinateur que vous ne pouvez pas associer à un ou plusieurs programmes légaux sur votre ordinateur. Seuls les éléments de démarrage associés à des applications auxquelles vous faites confiance ou qui sont liées à votre système doivent être laissés en fonctionnement.

Pour que vous supprimiez le parasite vous-même, vous devrez peut-être vous occuper des fichiers système et des registres. Si vous devez faire cela, soyez extrêmement prudent, car vous pourriez endommager votre système.

Si vous voulez éviter le risque, nous vous recommandons de télécharger SpyHunter, un outil professionnel de suppression de logiciels malveillants.

Plus d'informations sur SpyHunter, les étapes de désinstallation, le CLUF et la politique de confidentialité.

Il est nécessaire d’effectuer une recherche dans le registre du système afin de déterminer si le ransomware y a laissé ou non des entrées malveillantes. Pour accéder à l’éditeur de registre, tapez Regedit dans le champ de recherche de Windows et appuyez sur Entrée pour ouvrir le programme. Pour localiser plus rapidement l’infection par le ransomware, maintenez enfoncées les touches CTRL et F du clavier, puis tapez son nom dans la zone Rechercher. Cliquez ensuite sur Rechercher suivant et supprimez soigneusement toutes les entrées qui correspondent au nom que vous venez de taper.

Pour éviter de causer plus de tort que de bien à votre système, évitez de supprimer tout ce dont vous n’êtes pas sûr de vouloir vous débarrasser. Utilisez plutôt des programmes de suppression experts pour supprimer complètement Cdpo et les autres fichiers liés au ransomware de votre registre, afin d’éviter tout dommage involontaire à votre système.

Ensuite, recherchez dans le fichier Hosts de votre ordinateur les modifications qui ont pu être apportées sans votre autorisation. À l’aide des touches Windows et R, ouvrez la fenêtre Exécuter et saisissez la commande suivante, puis appuyez sur la touche Entrée :

notepad %windir%/system32/Drivers/etc/hosts

Veuillez nous informer si le fichier Hosts a été modifié pour contenir certaines adresses IP suspectes sous Localhost, comme le montre l’image ci-dessous. Notre équipe les vérifiera et vous informera s’il y a un danger imminent.

Dans chacun des emplacements répertoriés ci-dessous, recherchez les fichiers et dossiers suspects qui semblent appartenir à Cdpo. Pour accéder à ces emplacements, allez dans le champ de recherche de Windows et tapez-les un par un exactement comme indiqué ci-dessous, puis appuyez sur Entrée :

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Supprimez immédiatement tout ce qui semble être une menace de ces emplacements. Dans le dernier emplacement, sélectionnez et supprimez tout ce qui se trouve dans le dossier Temp, puis passez à la dernière étape de ce guide.

Comment décrypter les fichiers Cdpo

Pour décoder les données cryptées, vous devrez peut-être utiliser une solution différente, en fonction de la variante du virus qui a infecté votre ordinateur. Pour déterminer à quelle variante de Ransomware vous avez affaire, vous devez examiner les extensions de fichiers que le malware a ajoutées aux fichiers cryptés.

Nouveau Djvu Ransomware

STOP Djvu Ransomware est la version la plus récente de la famille des Djvu Ransomware. L’extension de fichier .Cdpo, qui est ajoutée aux fichiers cryptés par ce malware, permet aux victimes de reconnaître facilement l’infection par cette nouvelle variante. Pour l’instant, seuls les fichiers qui ont été cryptés à l’aide d’une clé hors ligne peuvent être décryptés. Vous pouvez télécharger un outil de décryptage qui peut vous être utile en cliquant sur le lien suivant :

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Décryptage

Pour lancer le programme de décryptage, sélectionnez « Exécuter en tant qu’administrateur », puis appuyez sur le bouton Oui. Veuillez prendre le temps de lire le contrat de licence ainsi que les brèves instructions qui s’affichent à l’écran avant de poursuivre.

Afin de commencer le processus de décryptage de vos données cryptées, sélectionnez le bouton Décrypter. Rappelez-vous que les données cryptées avec des clés hors ligne inconnues ou un cryptage en ligne ne seront pas décryptées par ce programme, alors gardez cela à l’esprit lorsque vous l’utilisez. Si vous avez des questions ou des préoccupations, n’hésitez pas à nous en faire part dans la boîte de commentaires ci-dessous.

Supprimez tous les fichiers liés au ransomware et les entrées de registre dangereuses de votre machine affectée avant de tenter de décrypter des informations. Les infections telles que Cdpo et les autres virus peuvent être éliminées à l’aide d’un logiciel antivirus tel que celui disponible sur notre page et d’un scanner de virus en ligne gratuit.

Leave a Comment X