RegHost

RegHost est un logiciel malveillant qui est généralement distribué sous la forme d’un fichier qui ne semble pas dangereux, de sorte que la plupart des utilisateurs ne soupçonnent pas qu’il s’agit en fait d’un virus. RegHost peut être décrit comme un cheval de Troie et c’est une menace capable de nombreuses actions nuisibles différentes une fois qu’elle a infecté un ordinateur donné.

Si vous avez cherché des informations sur la manière de supprimer de votre ordinateur un cheval de Troie nommé RegHost, ne cherchez plus. Sur cette page, vous trouverez un guide de suppression détaillé avec des instructions étape par étape sur la façon de localiser et d’éliminer en toute sécurité cette méchante infection de votre système. Dans le guide, vous trouverez également un outil professionnel recommandé de suppression du malware RegHost pour une assistance automatique.

Mais avant de passer directement au guide, commençons par le début : qu’est-ce qu’un cheval de Troie et que peut faire une menace comme le Malware RegHost sur un ordinateur ?

Les chevaux de Troie sont un type de logiciels malveillants dont l’objectif principal est de donner un accès à distance à un système et d’y lancer différentes tâches nuisibles. Le nom de ces menaces est inspiré du mythique cheval de bois utilisé par les Grecs pour entrer dans la ville apparemment invincible de Troie sans éveiller de soupçons. De même, ces programmes malveillants tentent de passer inaperçus, ouvrant ainsi une porte dérobée permettant à un attaquant distant de pénétrer dans l’ordinateur.

Cependant, les chevaux de Troie ne se contentent pas souvent de fournir une porte dérobée. Ce sont des logiciels malveillants très polyvalents qui peuvent également être utilisés pour enregistrer les frappes au clavier et les pages visitées, transférer des données de l’ordinateur vers des serveurs distants, corrompre des fichiers, voler des informations, distribuer d’autres virus, et notamment des infections par ransomware, créer des failles de sécurité, et bien plus encore.

Et, comme nous l’avons dit, les chevaux de Troie essaient généralement de passer inaperçus, il ne serait donc pas très surprenant qu’une menace comme RegHost ne montre absolument aucun symptôme de sa présence dans le système pendant longtemps. Fondamentalement, ce type de malware est destiné à cacher les processus qui peuvent rendre l’utilisateur méfiant.

Comment ? L’infection est généralement installée sur l’ordinateur avec des privilèges d’administrateur ou des droits de racine. De cette façon, le pirate qui la contrôle peut avoir le contrôle total du système et masquer certains processus et fichiers, empêcher l’antivirus de faire son travail, sauter, etc. Cela vous empêche de détecter qu’il y a eu une compromission dans votre système, ce qui rend très difficile la localisation et la suppression du cheval de Troie à temps.

Comment pouvons-nous être infectés ?

Un cheval de Troie tel que RegHost peut s’introduire dans votre ordinateur de nombreuses façons. Une infection peut se produire en raison d’une vulnérabilité dans un programme que vous avez installé (comme Flash, Java, Adobe Reader) ou si vous téléchargez un fichier infecté qui, une fois ouvert, exécute un code malveillant qui installe silencieusement le malware à votre insu. Les pirates utilisent généralement des éléments de contenu apparemment inoffensifs, tels que des images, des pièces jointes à des courriels, des liens, de fausses publicités, des offres trompeuses ou des pages Web infectées, qui, une fois manipulés, déclenchent l’infection.

Malheureusement, en raison de l’absence de symptômes, il peut vous falloir des semaines, voire des mois, pour vous rendre compte que vous avez été compromis. C’est pourquoi la meilleure méthode pour se protéger contre les chevaux de Troie et pour détecter et supprimer à temps les infections comme RegHost Malware est d’utiliser un logiciel de sécurité fiable. Un bon antivirus peut analyser le système à la recherche de processus malveillants en arrière-plan et vous informer de l’état de votre système. Il n’est pas nécessaire de vous expliquer pourquoi vous devez prendre des mesures immédiates si un cheval de Troie est détecté. Plus le logiciel malveillant reste longtemps dans l’ordinateur, plus les dommages qu’il peut causer sont importants. C’est pourquoi vous ne devez pas perdre de temps et que vous devez suivre les instructions ci-dessous pour vous débarrasser rapidement du RegHost Malware.

Résumé:

| Nom | RegHost |

| Type | Les Trojans |

| Outil de détection | Certaines menaces se réinstallent d’elles-mêmes si vous ne supprimez pas leurs fichiers de base. Nous vous recommandons de télécharger SpyHunter pour supprimer les programmes nuisibles pour vous. Cela peut vous faire gagner des heures et vous éviter de nuire à votre système en supprimant les mauvais fichiers. Télécharger SpyHunter (Suppression Gratuite*) |

Supprimer le virus RegHost

Si vous avez été infecté par un cheval de Troie, vous ne savez peut-être pas par où commencer le processus de nettoyage. Il est vrai que le traitement des logiciels malveillants de ce type peut être délicat, c’est pourquoi nous avons mis en place un guide de suppression complet pour vous aider. Si vous trouvez des programmes suspects sur votre ordinateur, la première étape consiste à les supprimer. Vous pouvez obtenir des explications plus détaillées à ce sujet en lisant les instructions suivantes :

- Cliquez sur le menu Démarrer dans le coin inférieur gauche de votre écran.

- Pour ouvrir le Panneau de configuration, tapez « Panneau de configuration » dans le champ de recherche et appuyez sur Entrée. Dans la section Programmes et fonctionnalités, sélectionnez Désinstaller un programme.

- Une nouvelle fenêtre devrait s’ouvrir avec une liste de toutes les applications actuellement installées sur votre ordinateur.

- Utilisez un antivirus ou une recherche en ligne pour vérifier si la liste contient des applications suspectes.

- Supprimez tous les logiciels et composants associés à RegHost de votre ordinateur afin de vous en débarrasser.

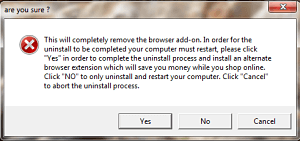

- Assurez-vous de choisir NON si vous obtenez ce message lorsque vous essayez de désinstaller un logiciel suspect, puis suivez le reste des instructions de désinstallation.

Outre la désinstallation de tous les programmes douteux, nous vous recommandons vivement de répéter les étapes de ce guide de suppression de RegHost ci-dessous afin de nettoyer complètement votre ordinateur. Avec leur aide, vous vérifierez le Registre, le Démarrage et d’autres emplacements essentiels du système pour vous assurer qu’il n’y a aucune trace de RegHost sur le système.

Tout d’abord, redémarrez votre ordinateur dans Mode sans échec pour découvrir rapidement tout comportement ou programme suspect susceptible de faire des ravages sur votre ordinateur.

Mais avant cela, cliquez sur l’icône Signet de la barre d’outils de votre navigateur pour enregistrer cette page d’instructions de suppression de RegHost dans vos favoris. Cela vous permettra de reprendre là où vous en étiez après le redémarrage en mode sans échec, ce qui vous fera gagner du temps et vous évitera bien des frustrations.

AVERTISSEMENT ! LISEZ ATTENTIVEMENT AVANT DE PROCÉDER !

Il est facile pour le cheval de Troie malveillant RegHost de dissimuler ses activités destructrices sous un grand nombre de déguisements différents. Pour localiser ses processus malveillants, ouvrez le Gestionnaire des tâches (CTRL + SHIFT + ESC) et cliquez sur Processus pour voir quels processus sont exécutés en arrière-plan.

Les processus qui consomment de grandes quantités de ressources CPU ou mémoire et qui ne sont associés à aucune de vos applications habituelles doivent être recherchés. Soyez également à l’affût des processus portant des noms inhabituels. Par précaution, ne supposez pas qu’ils portent le nom du cheval de Troie que vous essayez de supprimer. Il suffit de cliquer avec le bouton droit de la souris sur tout processus suspect et de sélectionner « Ouvrir l’emplacement du fichier » dans le menu contextuel pour vérifier l’activité malveillante d’un processus spécifique.

Une fois que vous avez localisé les fichiers problématiques, utilisez notre outil d’analyse antivirus en ligne gratuit pour les analyser :

Une fois l’analyse terminée, vous pourrez supprimer tous les fichiers jugés dangereux. Pour commencer, cliquez avec le bouton droit de la souris sur le processus concerné et sélectionnez Terminer le processus dans le menu contextuel qui apparaît. Ensuite, allez dans le dossier d’emplacement des fichiers et supprimez les fichiers signalés comme dangereux.

![]()

L’étape suivante consiste à accéder à la Configuration du système et à rechercher tous les éléments de démarrage nuisibles que RegHost a pu installer à votre insu.

Pour ce faire, tapez msconfig dans le champ de recherche de Windows et appuyez sur Entrée. Vous gagnerez beaucoup de temps en procédant ainsi. Ensuite, vérifiez les éléments de démarrage dans l’onglet Démarrage à la recherche d’entrées suspectes liées à RegHost.

.

Vous pouvez également effectuer des recherches en ligne sur des entrées de démarrage spécifiques afin d’en savoir plus sur leur origine, leur fabricant et les programmes associés. Ensuite, en fonction des informations recueillies, vous devrez peut-être désactiver cet élément de démarrage si vous avez de solides preuves qu’il est associé au cheval de Troie. Pour ce faire, il vous suffit de décocher la case correspondante.

![]()

Dans ce guide, l’étape suivante consiste à vérifier que le fichier Hosts de votre ordinateur n’a pas été modifié. Pour ce faire, ouvrez la fenêtre Exécuter en appuyant sur la touche Windows et sur la touche R en même temps et collez la commande suivante :

notepad %windir%/system32/Drivers/etc/hosts

Trouvez « Localhost » dans le fichier hosts, puis voyez si des adresses IP de créateurs de virus y ont été ajoutées :

Si vous voyez des IP inhabituelles dans votre fichier Hosts sous « Localhost », veuillez nous le faire savoir dans les commentaires, afin que nous puissions les examiner de plus près. Une fois que nous aurons examiné les IP, nous serons heureux de vous aider à déterminer la marche à suivre.

![]()

Enfin, supprimez toutes les entrées de registre liées au cheval de Troie. Pour ce faire, accédez à l’éditeur du registre (tapez Regedit dans le champ de recherche de Windows et appuyez sur Entrée), puis recherchez soigneusement les entrées liées à RegHost.

Vous pouvez économiser beaucoup de temps et d’efforts si vous ouvrez une fenêtre de recherche dans l’éditeur du registre en appuyant simultanément sur CTRL et F. Les entrées liées à RegHost peuvent être trouvées en tapant le nom du cheval de Troie dans la zone de recherche, puis en appuyant sur le bouton Rechercher suivant. Si la recherche donne des résultats, supprimez de votre registre tous les fichiers et dossiers portant ce nom.

Le panneau de gauche de l’Éditeur de registre peut également être utilisé pour rechercher manuellement des traces de chevaux de Troie dans ces emplacements :

- HKEY_CURRENT_USER—-Software—–Random Directory

- HKEY_CURRENT_USER—-Software—Microsoft—-Windows—CurrentVersion—Run– Random

- HKEY_CURRENT_USER—-Software—Microsoft—Internet Explorer—-Main—- Random

Si vous pensez qu’une entrée de registre au nom aléatoire est liée au cheval de Troie, vous devez la supprimer soigneusement.

Si vous n’êtes pas sûr des fichiers à supprimer, vous devriez lancer une analyse avec le logiciel anti-virus indiqué sur cette page. Vous pouvez également utiliser notre scanner de virus en ligne gratuit qui analyse les fichiers individuels à la recherche de l’infection si vous ne voulez pas supprimer les fichiers légitimes. N’hésitez pas à poser vos questions ou à partager vos problèmes concernant le guide de suppression manuelle dans la section des commentaires ci-dessous.

Laisser un commentaire