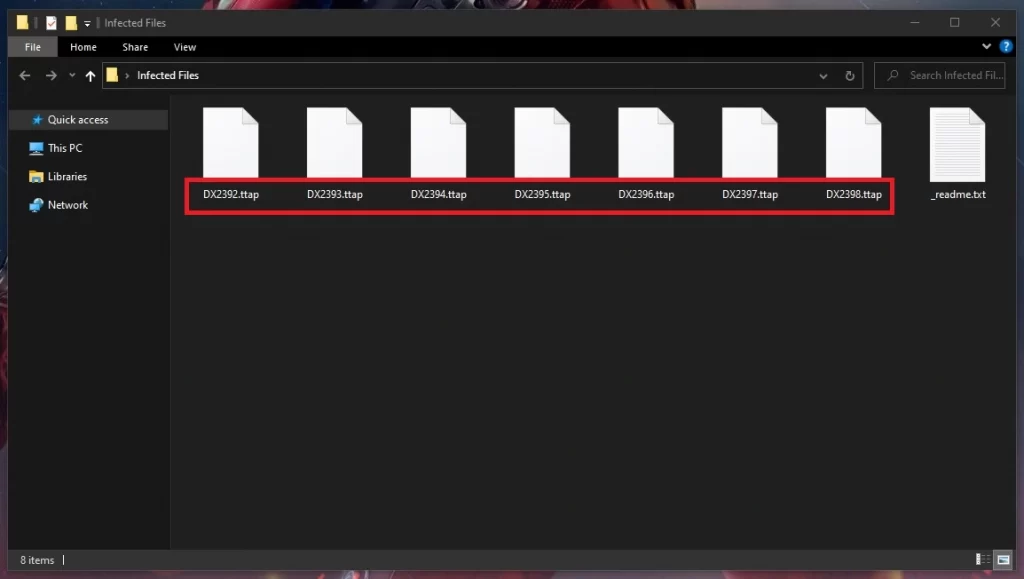

Fichier Ttap

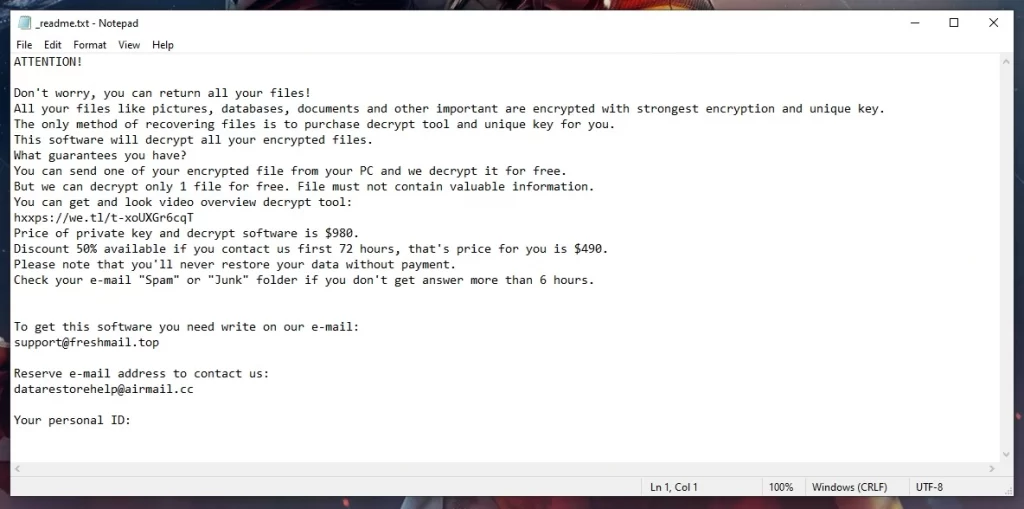

Les algorithmes de chiffrement du fichier Ttap verrouillent les fichiers des utilisateurs et les rendent inaccessibles. Une fois à l’intérieur d’un système, il chiffre systématiquement un large éventail de formats de fichiers, en ajoutant une extension unique aux fichiers affectés, signalant ainsi le succès du chiffrement. Il présente ensuite une note de rançon, exigeant un paiement en crypto-monnaie pour le prétendu outil de décryptage. Le chiffrement des fichiers Ttap utilisé par ce virus est généralement incassable, ce qui rend la récupération extrêmement difficile sans la clé de déchiffrement spécifique. Par conséquent, les victimes sont confrontées à un sombre dilemme : payer le prix exorbitant et espérer une solution ou perdre leurs fichiers indéfiniment. Les experts recommandent d’effectuer des sauvegardes régulières et d’utiliser des solutions de sécurité fiables pour prévenir de telles infiltrations.

Comment décrypter les fichiers du ransomware Ttap ?

Pour décrypter les fichiers du ransomware Ttap, vous devrez soit obtenir la clé privée unique à laquelle seuls les maîtres chanteurs ont accès (pour laquelle une rançon doit être payée), soit essayer des méthodes alternatives gratuites, comme celle présentée à la fin de cette page. Aucune des deux options ne garantit la récupération des fichiers, mais la dernière est beaucoup plus sûre et ne met pas votre argent en jeu.

Comment supprimer le virus Ttap ransomware et restaurer les fichiers ?

Pour supprimer le ransomware Ttap et restaurer les fichiers, vous devez d’abord suivre notre guide de suppression, puis consulter l’outil de récupération de fichiers proposé à la fin de ce guide.

Virus Ttap

Le ransomware Ttap virus, une variante DJVU dangereuse, crypte les fichiers des utilisateurs, les retenant en otage jusqu’à ce qu’une rançon soit payée, généralement en crypto-monnaie. Les ransomwares sont des logiciels malveillants conçus pour exploiter les vulnérabilités des systèmes afin de s’infiltrer et de prendre le contrôle de données vitales. Le virus Ttap, comme les autres membres de la famille DJVU, cible indistinctement les particuliers et les entreprises, cherchant à obtenir des gains financiers par le biais de ces activités illicites. L’objectif premier est simple : soutirer de l’argent aux victimes en échange d’une clé de décryptage, censée restaurer l’accès aux fichiers concernés. Il est impératif de mettre à jour les systèmes de sécurité et de sauvegarder régulièrement les fichiers pour se prémunir contre de telles attaques, car le paiement ne garantit pas la récupération des données.

Ttap

Le ransomware Ttap utilise des tactiques de distribution sophistiquées, notamment des campagnes de spam, l’exploitation de vulnérabilités logicielles et des publicités malveillantes. Ces méthodes sont conçues pour tromper les utilisateurs et les inciter à télécharger le logiciel malveillant, souvent par le biais de pièces jointes ou de liens apparemment légitimes. Pour contourner les stratégies de distribution de ce ransomware, il est conseillé aux utilisateurs de maintenir à jour leur logiciel de sécurité qui peut identifier et bloquer les menaces connues. En outre, l’adoption d’un comportement prudent en ligne, comme éviter les courriels inconnus, ne pas télécharger de logiciels à partir de sources non fiables et mettre régulièrement à jour le système et les logiciels d’application, peut jouer un rôle essentiel dans la prévention des infections par Ttap. En adhérant à ces mesures préventives et en encourageant une culture de sensibilisation à la cybersécurité, les utilisateurs peuvent réduire considérablement le risque d’être la proie de ce ransomware et d’autres menaces similaires, telles que Mzre et Ttza.

.Ttap

L’extension « .Ttap » est synonyme de chiffrement malveillant imposé par ce ransomware. Les fichiers portant ce suffixe signifient que le processus de chiffrement a réussi, ce qui les rend inaccessibles à l’utilisateur. Généralement, après le chiffrement, une note de rançon apparaît, demandant un paiement pour un éventuel déchiffrement. Il convient de noter que si les fichiers cryptés peuvent sembler irrécupérables, les victimes peuvent explorer des solutions de récupération de données telles que l’utilisation de copies de sauvegarde, de copies du volume d’ombre ou d’outils de récupération spécialisés. Néanmoins, il n’existe aucune garantie de récupération complète des données des fichiers portant le suffixe .Ttap. Il est toujours recommandé de s’adresser à des sociétés de cybersécurité réputées pour obtenir de l’aide et d’éviter de payer la rançon, car cela ne garantit pas la récupération des fichiers.

Extension Ttap

L’extension « .Ttap » est un signal de détresse dans le cybermonde, indiquant que vos fichiers ont été cryptés par une variante de la célèbre famille de ransomwares DJVU. Bien que les fichiers ne soient pas endommagés ou modifiés dans leur structure de base, le chiffrement bloque l’accès normal et retient vos données en otage. Dans ce scénario, une note de rançon suit généralement, contraignant les victimes à payer une somme considérable en échange d’une clé de décryptage. Il est impératif de noter qu’il ne faut accepter la demande de rançon qu’en dernier recours, car cela ne garantit pas la récupération des fichiers portant l’extension .Ttap et ne favorise pas la sécurité de l’environnement cybernétique. Dans un premier temps, envisagez d’autres options de récupération, notamment la consultation d’un expert en cybersécurité, l’utilisation de sauvegardes ou l’utilisation d’outils légitimes de récupération de fichiers, afin de retrouver l’accès aux données sans alimenter l’entreprise criminelle.

Le ransomware Ttap

Le ransomware Ttap, de la famille DJVU, peut s’infiltrer dans les systèmes par le biais de courriels trompeurs, de téléchargements malveillants ou de vulnérabilités exploitées dans les logiciels. Les signes avant-coureurs d’une attaque imminente peuvent être un comportement inhabituel du système, des performances lentes ou des modifications de fichiers imprévues. Les utilisateurs doivent être vigilants et agir rapidement pour repérer ces signes avant que le cryptage des données ne commence. En cas d’infection, il est essentiel de prendre des mesures pour limiter les dégâts : déconnecter les lecteurs externes et autres appareils peut empêcher le logiciel malveillant de se propager. La mise à jour régulière des logiciels, l’utilisation de solutions antivirus fiables et la sensibilisation aux escroqueries par hameçonnage peuvent constituer une solide ligne de défense. N’oubliez pas que la sensibilisation préventive et les actions réactives immédiates sont vos principaux boucliers contre la croisade de chiffrement du ransomware destructeur Ttap.

Qu’est-ce qu’un fichier Ttap ?

Un fichier Ttap est un document qui a été la proie des techniques de chiffrement de ce ransomware. Une fois qu’il s’est infiltré dans votre système, il crypte vos fichiers les plus précieux, en ajoutant son extension à chacun d’entre eux, ce qui a pour effet d’interdire l’accès à vos propres données. Par essence, un fichier Ttap est un otage, piégé dans un état illisible jusqu’à ce qu’une rançon soit potentiellement payée aux attaquants pour en récupérer l’accès. Toutefois, il est risqué de s’en remettre à la pitié des cybercriminels ; il est donc conseillé aux utilisateurs d’explorer toutes les autres possibilités de récupération des données disponibles, en privilégiant les approches qui n’impliquent pas d’entrer en contact avec les attaquants et d’encourager encore davantage leurs activités criminelles.

Résumé:

| Nom | Ttap |

| Type | Ransomware |

| Outil de détection | Certaines menaces se réinstallent d’elles-mêmes si vous ne supprimez pas leurs fichiers de base. Nous vous recommandons de télécharger SpyHunter pour supprimer les programmes nuisibles pour vous. Cela peut vous faire gagner des heures et vous éviter de nuire à votre système en supprimant les mauvais fichiers. Télécharger SpyHunter (Suppression Gratuite*) |

Supprimer Ttap Ransomware

La suppression des infections de ransomware telles que Ttap peut être une tâche assez difficile, en particulier pour les utilisateurs qui ont affaire à ce malware pour la première fois. C’est pourquoi nous recommandons de redémarrer la machine en mode sans échec, car cela limitera le nombre de processus et de programmes en cours d’exécution aux plus importants et facilitera la détection des composants malveillants.

Avant de redémarrer en Mode sans échec, Veillez toutefois à ajouter ces instructions de suppression à vos favoris dans votre navigateur ou à ouvrir la page sur un autre appareil, afin de pouvoir la recharger et suivre le guide du début à la fin.

AVERTISSEMENT ! LISEZ ATTENTIVEMENT AVANT DE PROCÉDER !

Dans un deuxième temps, vous devrez vous rendre dans le Gestionnaire des tâches et jeter un coup d’œil aux processus qui y sont exécutés.

Le plus simple est d’appuyer sur CTRL, SHIFT et ESC, puis de choisir Processus dans les onglets du haut.

Examinez la liste des processus pour détecter tout ce qui sort de l’ordinaire. Les éléments portant des noms étranges et utilisant beaucoup de CPU ou de RAM peuvent entrer dans cette catégorie. La méthode la plus simple pour vérifier qu’un processus ne contient pas de code malveillant consiste à cliquer avec le bouton droit de la souris, à choisir Ouvrir l’emplacement du fichier et à utiliser un scanner de confiance pour analyser les fichiers de ce processus.

Nous vous recommandons d’utiliser le puissant scanner en ligne gratuit ci-dessous. Vous pouvez y glisser et déposer les fichiers que vous souhaitez vérifier et le laisser faire le travail pour vous.

Les processus dont les fichiers sont signalés comme étant dangereux doivent être arrêtés, et les fichiers eux-mêmes doivent être supprimés du système.

Les infections telles que Ttap peuvent modifier divers fichiers système. C’est pourquoi il est bon de vérifier que le fichier suivant n’a pas été modifié. Pour l’ouvrir, appuyez sur le bouton WinKey and R du clavier ensemble et collez la ligne ci-dessous dans la fenêtre Exécuter, puis cliquez sur OK:

notepad %windir%/system32/Drivers/etc/hosts

Dans le fichier Hosts, allez à l’endroit où il est écrit Localhost et recherchez toute adresse IP étrange comme celles indiquées ci-dessous :

Faites-nous savoir si vous voyez quelque chose de dérangeant dans vos fichiers en nous laissant un message dans la section des commentaires à la fin de ce guide.

Ensuite, ouvrez la Configuration du système en tapant msconfig dans la barre de recherche de Windows:

Vérifiez si Ttap a ajouté des éléments de démarrage nuisibles à la liste en sélectionnant l’onglet Démarrage. Si un élément vous semble dangereux ou si vous ne pouvez pas l’associer à un programme légitime qui démarre normalement sur votre ordinateur, effectuez une recherche rapide en ligne pour en savoir plus sur cet élément. Ensuite, en fonction des informations que vous trouverez, vous devrez peut-être décocher la case de l’élément que vous pensez être lié au ransomware afin de le désactiver..

Attention ! Les fichiers du Registre sont ceux que vous allez traiter dans cette étape. Pour éviter tout risque, utilisez un outil professionnel de suppression des logiciels malveillants et analysez les fichiers que vous prévoyez de supprimer.

Si vous préférez effectuer une recherche manuelle dans le Registre, vous devez saisir Regedit dans le champ de recherche de Windows et appuyer sur la touche Entrée du clavier.

Lorsque l’éditeur du Registre apparaît, appuyez simultanément sur les touches CTRL et F et inscrivez le nom du ransomware dans la zone de recherche. Ensuite, lancez une recherche du ransomware en cliquant sur le bouton Rechercher suivant.

Si des entrées de registre portant ce nom sont identifiées, elles appartiennent très probablement au ransomware et doivent être supprimées. Néanmoins, vous devez procéder avec la plus grande prudence afin d’éviter d’endommager votre système en supprimant des éléments sans rapport avec le danger.

Une fois que vous avez éliminé tous les éléments liés au ransomware de l’éditeur de registre, cliquez sur la barre de recherche de Windows, puis saisissez les lignes suivantes une par une :

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Pour vous assurer que le ransomware n’a pas ajouté de nouveaux fichiers à ces emplacements, assurez-vous de rechercher dans chacun d’eux les entrées portant un nom inhabituel. Lorsque vous ouvrez le dossier Temp, sélectionnez tous les fichiers temporaires qui y sont stockés et supprimez-les..

Comment décrypter les fichiers Ttap

Les étapes requises pour traiter un ransomware peuvent être différentes, en fonction de la variante qui a attaqué votre ordinateur. La variante du ransomware peut être identifiée en regardant les extensions qu’il ajoute aux fichiers qu’il chiffre.

Cependant, vous devez d’abord vous assurer que votre ordinateur n’est pas infecté par le ransomware. Si vous avez des doutes à ce sujet, nous vous recommandons d’utiliser un outil antivirus professionnel., an online virus scanner ou une combinaison des deux pour vérifier que Ttap est entièrement supprimé de votre ordinateur.

Nouveau Djvu Ransomware

STOP Djvu est la dernière variante de la famille des Djvu Ransomware. Cette menace se propage rapidement dans le monde entier et attaque de plus en plus d’utilisateurs. Afin de distinguer cette variante spécifique des autres logiciels malveillants, recherchez le suffixe .Ttap à la fin des fichiers cryptés.

Une fois que vous êtes sûr que STOP Djvu est la menace qui vous a attaqué, vous pouvez essayer l’outil de décryptage lié ci-dessous et voir s’il peut vous aider à récupérer vos fichiers cryptés.

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Ouvrez le lien ,puis cliquez sur le bouton Télécharger du site pour enregistrer le décrypteur sur votre ordinateur.

Le processus de décryptage

Assurez-vous d’exécuter le décrypteur en tant qu’administrateur, puis confirmez en cliquant sur le bouton Oui pour lancer le fichier. Ensuite, vous devez lire le contrat de licence et les instructions à l’écran avant de poursuivre. Pour décrypter vos données, cliquez simplement sur le bouton Décrypter. Veuillez noter que l’outil peut ne pas être en mesure de décoder les fichiers chiffrés à l’aide de clés hors ligne inconnues ou les fichiers qui ont été chiffrés en ligne.

Si vous avez des questions, nous aimerions les connaître dans les commentaires. Nous aimerions également savoir si vous trouvez ce guide de suppression de Ttap utile et s’il vous a aidé à vous débarrasser de Ttap avec succès.

Laisser un commentaire