Fichier Veza

Le fichier Veza est un format de fichier illisible et incompatible avec les logiciels conventionnels. Si vous tentez d’ouvrir ce fichier avec vos programmes actuels, un message d’erreur s’affichera, car il nécessite une clé de décryptage pour être accessible. Malheureusement, si vous trouvez un tel fichier Veza sur votre ordinateur, cela indique clairement que vous avez été la cible d’un ransomware. Ce logiciel malveillant, déployé par des cybercriminels, limite votre accès à vos propres données en les chiffrant, en y ajoutant une extension et en les gardant en otage jusqu’à ce qu’une rançon soit payée. Si vous ne vous exécutez pas dans le délai imparti, vos données risquent d’être irrécupérables, voire effacées.

Comment décrypter les fichiers affectés par le Veza Ransomware ?

Le processus de décryptage des fichiers cryptés par le Veza ransomware est souvent complexe en raison des techniques de cryptage sophistiquées utilisées. La première étape consiste à identifier la souche spécifique du Veza ransomware qui affecte votre ordinateur, car cela peut aider à localiser des outils ou des solutions de décryptage spécialisés. Veillez à déconnecter votre appareil compromis de l’internet et de toute connexion réseau afin d’arrêter la poursuite du chiffrement et d’empêcher le ransomware de se propager. Recherchez ensuite des utilitaires de décryptage ou des conseils mis à disposition par des entreprises de cybersécurité ou des experts individuels. Si les outils de décryptage vous échappent, ou si les données cryptées sont particulièrement sensibles, il peut être utile de consulter un spécialiste certifié en cybersécurité ou un service de récupération de données spécialisé.

Comment éliminer le Veza Ransomware et récupérer les fichiers cryptés ?

La suppression du ransomware Veza et la récupération de vos fichiers cryptés impliquent généralement un processus en plusieurs étapes. Votre première action doit être de déconnecter votre appareil affecté à la fois d’Internet et de tout réseau interconnecté afin de minimiser l’impact et la perte de données. Ensuite, essayez d’identifier la souche spécifique du ransomware Veza, car cela vous aidera à trouver les outils ou les directives appropriés pour l’éradiquer. Ensuite, effectuez une analyse complète du système avec votre logiciel antivirus, en vous assurant qu’il est à jour et équipé pour reconnaître la variante spécifique du Veza ransomware à laquelle vous avez affaire. Si nécessaire, éradiquez manuellement tous les fichiers ou opérations douteux liés au ransomware. Enfin, une fois que vous êtes certain que votre système est exempt de logiciels malveillants, restaurez vos fichiers à partir de vos sauvegardes.

Virus Veza

Le virus Veza est une menace émergente dans le paysage des ransomwares. Il s’introduit dans votre système par de multiples voies, la plus fréquente étant celle des pièces jointes à des courriels non sollicités. Une fois ces pièces jointes téléchargées, elles déclenchent le ransomware, initiant le cryptage de vos fichiers. D’autres vecteurs d’infection peuvent inclure des méthodes d’ingénierie sociale, des téléchargements Internet nuisibles, des publicités contrefaites, des messageries instantanées et même des supports de stockage amovibles tels que des clés USB. Le virus Veza peut également s’infiltrer dans votre système par le biais de fichiers exécutables cachés dans des dossiers compressés, ou intégrés dans des macros de documents Microsoft Office, ou encore en se faisant passer pour une pièce jointe authentique. Certaines versions sophistiquées peuvent se propager indépendamment, en exploitant des faiblesses de sécurité dans les modules complémentaires de votre navigateur.

Veza

La première mesure de défense contre les souches de ransomware telles que Veza, Wwhu, Wwty consiste à s’informer sur les risques liés à l’utilisation de liens suspects ou au téléchargement de pièces jointes non fiables. La prudence en ligne et l’utilisation d’un logiciel de sécurité robuste peuvent réduire les chances de réussite d’une cyberattaque. Il est également essentiel de maintenir ses logiciels à jour, car de nombreuses formes de ransomware exploitent les failles de sécurité que les utilisateurs négligent de corriger. La stratégie la plus efficace pour minimiser les dommages potentiels d’une attaque Veza consiste à sauvegarder régulièrement vos données, soit sur un périphérique de stockage externe, soit dans un espace de stockage en nuage.

.Veza

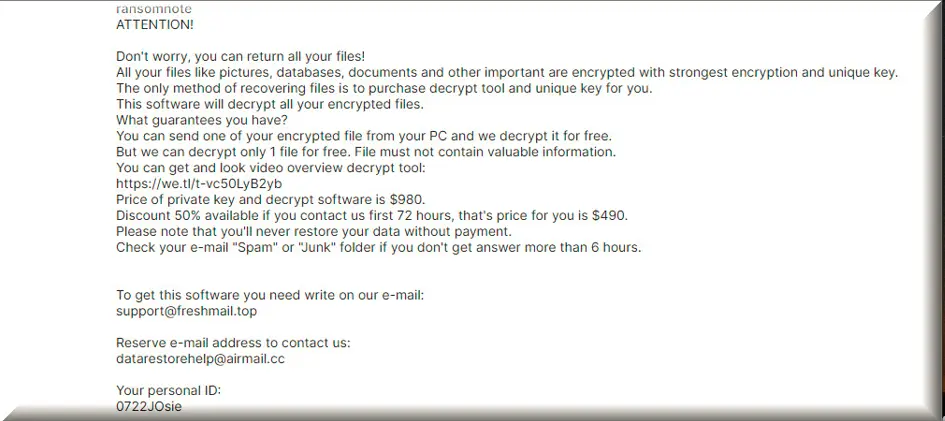

Le .Veza est une méthode employée par les ransomwares pour crypter vos fichiers numériques et en limiter l’accès. Il est difficile d’identifier cette activité de chiffrement, car elle se produit généralement sans signes apparents. Si vous avez été victime d’un .Veza, nous vous déconseillons vivement d’accéder aux demandes de rançon des cybercriminels. Rien ne garantit qu’ils fourniront la clé de décryptage, même après paiement, et la restauration de vos données n’est pas garantie. Nous vous conseillons d’essayer d’abord nos options gratuites de récupération de fichiers et d’utiliser l’utilitaire spécialisé de suppression de Veza avant même d’envisager de payer la rançon. Le respect des instructions de notre guide vous aidera également à éliminer le logiciel malveillant de votre système.

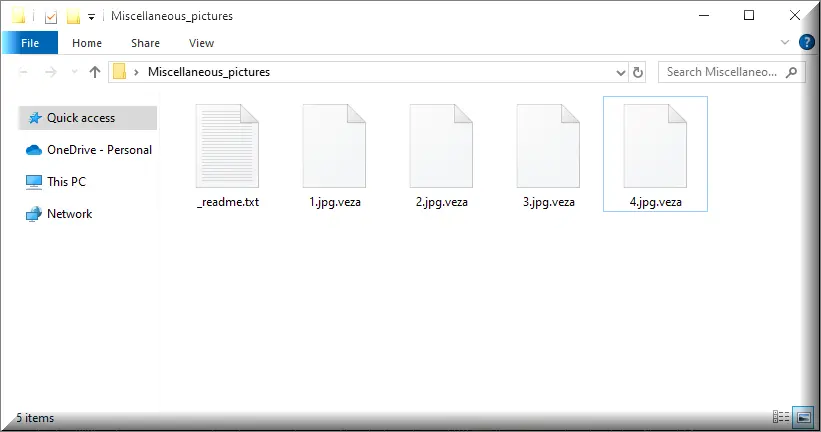

Extension Veza

L’extension Veza est une étiquette automatiquement ajoutée à chaque fichier crypté sur votre système par le ransomware. Ce suffixe, qui peut varier en fonction de la souche de ransomware avec laquelle vous êtes infecté, est généralement attaché à l’extension du fichier d’origine. Cette action isole essentiellement le fichier crypté de son format d’origine, ce qui le rend inaccessible. En règle générale, vous pouvez déterminer quels fichiers ont été compromis et lesquels sont encore sûrs en recherchant l’extension Veza. Par exemple, si un fichier nommé « image.jpeg » est crypté et étiqueté avec « .Veza », il sera renommé « image.jpeg.Veza ».

Le ransomware Veza

Veza Ransomware est un logiciel pernicieux conçu par des cybercriminels pour verrouiller vos fichiers et vous extorquer une rançon en échange de leur libération. Ce programme malveillant peut se propager dans votre réseau, affectant les lecteurs partagés et d’autres appareils. Il peut également rester inactif pendant un certain temps, corrompant ainsi vos sauvegardes de données habituelles et les rendant inefficaces. Pour vous prémunir contre une attaque du Veza Ransomware, nous vous conseillons de sauvegarder régulièrement des copies de vos fichiers essentiels sur des supports de stockage sécurisés, tels qu’un disque pouvant être stocké en toute sécurité hors site, ou un service en nuage d’un fournisseur réputé. Le fait de conserver des sauvegardes sécurisées dans un endroit séparé peut considérablement accélérer les efforts de récupération si vous êtes victime d’un ransomware.

Qu’est-ce qu’un fichier Veza ?

Un fichier Veza est un fichier qui a été chiffré à la suite de l’attaque du ransomware Veza. Il est essentiel de comprendre que ce ransomware peut cibler une multitude de formats de fichiers, allant des documents texte aux images, en passant par les vidéos et les bases de données. Par essence, un fichier Veza est un fichier standard sur votre système, dans n’importe quel format habituel, qui a été rendu impossible à ouvrir à moins d’être décrypté à l’aide d’une clé spécifique. Ce fichier compromis est généralement reconnaissable à une extension de fichier unique ou à un nom de fichier modifié. Ces modifications du nom du fichier ou de l’extension servent de marqueurs aux attaquants et aux victimes pour identifier les fichiers qui ont été compromis dans l’assaut du ransomware.

Résumé:

| Nom | Veza |

| Type | Ransomware |

| Outil de détection | Certaines menaces se réinstallent d’elles-mêmes si vous ne supprimez pas leurs fichiers de base. Nous vous recommandons de télécharger SpyHunter pour supprimer les programmes nuisibles pour vous. Cela peut vous faire gagner des heures et vous éviter de nuire à votre système en supprimant les mauvais fichiers. Télécharger SpyHunter (Suppression Gratuite*) |

Suppression du ransomware Veza

Pendant que vous êtes sur la page de ce guide de suppression, nous vous recommandons de la sauvegarder en cliquant sur le symbole Signet dans votre navigateur. Cela vous permettra de le recharger rapidement une fois que vous aurez effectué les redémarrages essentiels du système pour supprimer le ransomware.

L’étape suivante recommandée consiste à démarrer votre machine infectée en mode sans échec en suivant les instructions de ce lien. Revenez à ce guide à partir du signet et passez à l’étape 2 lorsque vous avez terminé l’étape 1.

AVERTISSEMENT ! LIRE ATTENTIVEMENT AVANT DE POURSUIVRE !

Lorsque la machine redémarre en mode sans échec, allez dans le coin inférieur gauche de l’écran et cliquez sur le bouton Démarrer. L’étape suivante consiste à lancer le Gestionnaire des tâches en tapant son nom dans le champ de recherche.

Recherchez les processus liés au ransomware en sélectionnant Processus et en faisant défiler la liste. Les activités malveillantes peuvent parfois être détectées par le nom du processus. Par exemple, vous pouvez trouver des caractères ou des lettres étranges qui ne sont pas censés se trouver là. Un autre signe est que votre ordinateur utilise beaucoup de ressources du processeur et de la mémoire, même lorsque vous ne faites rien. Lorsque vous rencontrez quelque chose d’étrange, la meilleure chose à faire est de sélectionner l’option Ouvrir l’emplacement du fichier dans le menu qui apparaît lorsque vous cliquez avec le bouton droit de la souris sur le processus douteux.

Ensuite, vous pouvez faire glisser et déposer les fichiers que vous souhaitez vérifier dans l’antivirus en ligne gratuit ci-dessous pour savoir s’ils contiennent un code dangereux.

Mettez immédiatement fin aux processus liés aux fichiers analysés et supprimez-les de l’ordinateur s’ils s’avèrent dangereux.

Gardez à l’esprit que vous devrez peut-être répéter cette étape jusqu’à ce que vous soyez certain que votre PC est exempt de processus nuisibles.

Appuyez sur le bouton Windows et les touches R du clavier, puis copiez le texte suivant et collez-le dans la boîte d’exécution qui s’ouvre à l’écran :

notepad %windir%/system32/Drivers/etc/hosts

Ensuite, appuyez sur la touche Entrée de votre clavier. Si vous l’avez fait correctement, un nouveau fichier intitulé Hosts devrait s’ouvrir sur le bureau de votre ordinateur. Recherchez des indicateurs de piratage, tels que l’existence d’une ou plusieurs adresses IP de créateurs de virus sous Localhost dans le texte :

Si vous voyez des IP étranges sous « Localhost » dans votre fichier Hosts, veuillez nous en informer dans la section des commentaires en bas de cette page.

De nombreux ransomwares, tels que Veza, ajoutent des éléments de démarrage aux paramètres de votre système dans le cadre de leur programme malveillant. En général, ces éléments de démarrage sont configurés pour s’exécuter automatiquement dès que l’ordinateur est allumé.

Pour savoir si votre machine possède des composants de démarrage liés à Veza, ouvrez la fenêtre Configuration du système en tapant msconfig dans la zone de recherche du menu Démarrer et en appuyant sur Entrée.

Consultez ensuite l’onglet Démarrage pour voir quels éléments ont été ajoutés. Presque tous ces éléments devraient être associés à des applications réputées qui s’exécutent automatiquement au démarrage de Windows, ainsi qu’à quelques applications que vous avez spécifiquement choisies pour s’exécuter au premier démarrage de Windows.

Si vous tombez sur un élément qui éveille les soupçons, par exemple un élément dont le fabricant est inconnu ou dont le nom semble aléatoire, vous devriez faire des recherches plus approfondies en ligne et supprimer la coche de l’entrée de démarrage pour la rendre inactive, juste au cas où. N’oubliez pas de cliquer sur OK pour enregistrer vos modifications, puis de fermer la fenêtre lorsque vous avez terminé.

Si vous tombez sur un élément qui éveille les soupçons, par exemple un élément dont le fabricant est inconnu ou dont le nom semble aléatoire, vous devriez faire des recherches plus approfondies en ligne et supprimer la coche de l’entrée de démarrage pour la rendre inactive, juste au cas où. N’oubliez pas de cliquer sur OK pour enregistrer vos modifications, puis de fermer la fenêtre lorsque vous avez terminé.

Pour une recherche rapide dans le registre, lancez l’éditeur du registre (tapez Regedit dans la barre de recherche du menu Démarrer et appuyez sur Entrée) et utilisez la combinaison de touches CTRL et F pour faire apparaître une boîte de recherche à l’écran.

Saisissez ensuite le nom du ransomware et cliquez sur Find Next. Si la recherche donne des résultats, veillez à tous les supprimer.

Attention ! Si vous supprimez des fichiers sans rapport avec le ransomware, vous risquez de causer des dommages catastrophiques à votre système. Veuillez utiliser un programme de suppression professionnel de confiance pour traiter les traces du virus Veza si vous voulez éviter des dommages involontaires potentiels.

Outre le registre, le ransomware stocke souvent des fichiers nuisibles à cinq autres endroits. Pour vérifier s’ils s’y trouvent, entrez les éléments suivants dans le champ de recherche du menu Démarrer, un par un, en appuyant sur la touche Entrée après chaque entrée :

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Recherchez tout ce qui a été ajouté récemment et qui semble peu courant. Gagnez du temps en filtrant le contenu de chaque emplacement par date. Si vous ne savez toujours pas si vos fichiers et dossiers sont sûrs ou non, vous pouvez effectuer une vérification gratuite des logiciels malveillants à l’aide de notre antivirus en ligne gratuit.

Sélectionnez tout ce qui se trouve dans le dossier temporaire et cliquez sur Supprimer pour vous en débarrasser. Il est possible que le ransomware ait placé volontairement certains de ses fichiers malveillants dans le dossier temporaire de votre système.

Comment décrypter les fichiers cryptés par Veza- ?

Les ransomwares, connus pour leurs tactiques de chiffrement complexes, rendent la récupération des données extrêmement difficile. Pour identifier la stratégie de récupération la plus efficace, vous devez d’abord déterminer le type spécifique de ransomware qui affecte votre système. Vous pouvez généralement le déterminer en examinant les extensions de vos fichiers cryptés.

La plus récente variante du ransomware Djvu

La découverte de fichiers portant l’extension .Veza indique que vous avez affaire à la dernière itération du ransomware Djvu, également connu sous le nom de STOP Djvu. Heureusement, il y a une lueur d’espoir : il est actuellement possible de déchiffrer les fichiers chiffrés par cette version, mais uniquement si une clé hors ligne a été utilisée pour le chiffrement. Pour approfondir la question et trouver un logiciel de décryptage qui pourrait vous aider à restaurer vos données, suivez le lien que nous avons inclus ci-dessous.

https://www.emsisoft.com/en/ransomware-decryption/stop-djvu/

Pour télécharger le décrypteur STOPDjvu.exe, cliquez sur le bouton « Télécharger » qui se trouve sur le lien indiqué. Une fois le fichier téléchargé, cliquez dessus avec le bouton droit de la souris et choisissez « Exécuter en tant qu’administrateur », puis confirmez en cliquant sur « Oui ». Prenez ensuite le temps de lire l’accord de licence et de suivre les instructions détaillées sur l’utilisation de l’outil. Une fois ces étapes terminées, vous pouvez lancer le processus de décryptage du fichier. Il est essentiel de noter que si vos fichiers ont été cryptés via des clés hors ligne non identifiées ou des techniques de cryptage en ligne, cet utilitaire pourrait ne pas être en mesure de les décoder.

Avant de se lancer dans la restauration des données, il faut d’abord éradiquer le ransomware de la machine infectée. Des programmes antivirus spécialisés, comme celui mentionné sur ce site, peuvent aider à éliminer Veza et d’autres menaces similaires. Si vous avez besoin d’aide, n’hésitez pas à utiliser l’antivirus en ligne gratuit disponible sur cette page. Par ailleurs, notre section de commentaires est ouverte à toutes les questions et à tous les partages d’expériences. Nous serions ravis de savoir si nos conseils vous ont été utiles.

Laisser un commentaire