Lkhy-Datei

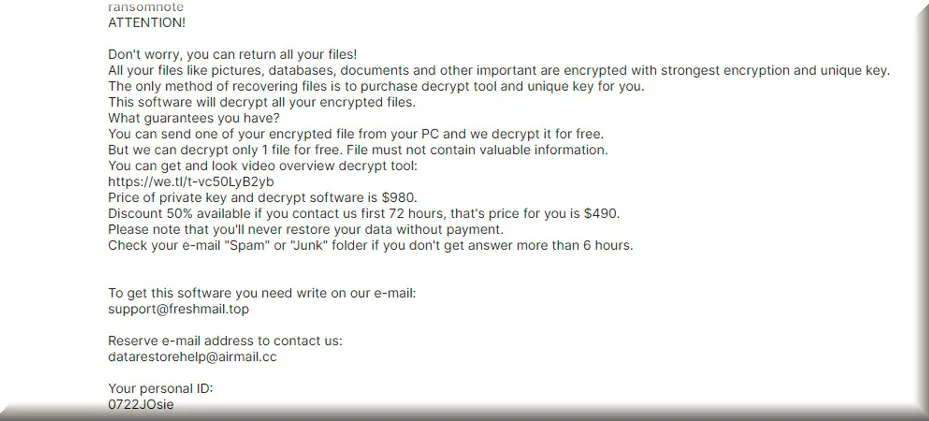

Stellen Sie sich folgendes Szenario vor: Sie versuchen, auf eine Datei in Ihrem System zuzugreifen, und plötzlich erscheint eine Fehlermeldung. Es gibt eine außerirdisch anmutende Lkhy-Datei, die Ihr Computer nicht erkennen kann. Ja, das klingt wirklich wie in einem Horrorfilm, nicht wahr? Dies ist ein typisches Anzeichen für einen Ransomware-Angriff. Die schlechte Nachricht ist, dass es sich bei Ransomware um bösartige Software handelt, die von Cyberkriminellen entwickelt wurde. Diese Art von Computerbedrohung gehört zu den schwerwiegendsten, da sie Sie von Ihren eigenen Dateien ausschließt und ein Lösegeld für deren Entschlüsselung verlangt. Wenn Sie sich nicht an die Bedingungen halten, können Sie sich außerdem für immer von Ihren Daten verabschieden.

Wie entschlüsselt man Lkhy-Ransomware-Dateien?

Zum Glück ist die Entschlüsselung verschiedener Arten von Ransomware nicht völlig unmöglich. Aber es ist wichtig, daran zu denken, dass die Entschlüsselung von Lkhy-Ransomware kein Kinderspiel ist. Sie erfordert spezifische Entschlüsselungs-Tools, die speziell für die Bekämpfung des jeweiligen Ransomware-Stamms entwickelt wurden. Es gibt hier also keine Einheitslösung; jede Ransomware-Variante ist einzigartig kodiert und erfordert eine einzigartige Lösung.

Wie entfernt man den Lkhy ransomware-Virus und stellt die Dateien wieder her?

Die Entfernung von Lkhy ransomware virus ist nicht einfach, aber die Hoffnung ist noch nicht verloren. Sie können damit beginnen, das befallene Gerät von Ihrem Netzwerk zu isolieren, um zu verhindern, dass sich die Ransomware ausbreitet. Als Nächstes können Sie die spezifische Ransomware-Variante identifizieren, sie den Behörden melden und eine zuverlässige Antiviren-Software verwenden, um den Virus von Ihrem System zu entfernen. Wenn Sie so klug waren, Ihre Daten zu sichern, können Sie Ihre Dateien aus einer sauberen Sicherung wiederherstellen und im Internet nach möglichen Entschlüsselungstools suchen. Bei Bedarf können Sie auch professionelle Hilfe in Anspruch nehmen.

Lkhy-Virus

Wenn Sie zum ersten Mal mit einer Bedrohung aus der Ransomware-Familie konfrontiert werden, fragen Sie sich vielleicht: „Wie ist dieser Lkhy-Virus in mein System gelangt?“ Leider handelt es sich bei Ransomware um eine sich ständig weiterentwickelnde Bedrohung, die immer neue, innovative Wege findet, um die Geräte ahnungsloser Internetnutzer zu infizieren. Meistens dringt sie über Spam-E-Mail-Anhänge in Systeme ein. Und das ist noch nicht alles. Bösartige Downloads, betrügerische Werbung und sogar Chat-Nachrichten dienen als Kanäle für die Verbreitung der Ransomware. Die kriminellen Akteure, die hinter dem Lkhy-Virus stecken, sind raffiniert und verstecken die ausführbaren Dateien in einem Zip-Ordner oder in den Makros eines Microsoft Office-Dokuments.

Lkhy

Fühlen Sie sich überwältigt? Kein Grund zur Panik! Es gibt Schritte, um sich vor Lkhy zu schützen. Wissen ist Ihr wichtigster Schutz. Wenn Sie sich der Risiken bewusst sind, die mit verdächtigen Downloads und dem Klicken auf dubiose Links verbunden sind, hilft das ungemein. Außerdem empfehlen wir unseren Lesern immer, eine zuverlässige Sicherheitssoftware zu installieren und ihre gesamte Software auf dem neuesten Stand zu halten, da dies das Risiko eines Cyberangriffs aufgrund von Sicherheitslücken erheblich verringert. Natürlich sollten Sie Ihre wichtigsten Daten immer auf einem externen Laufwerk sichern, damit Sie auch dann noch Zugriff auf Ihre Dateien haben, wenn eine Bedrohung wie Lkhy ransomware die Originale auf Ihrem System verschlüsselt.

.Lkhy

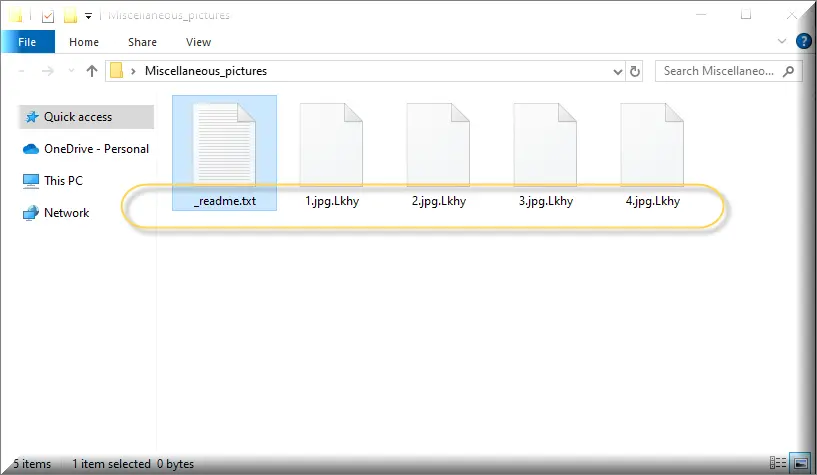

Das deutlichste Anzeichen für verschlüsselte Dateien mit der Endung .Lkhy ransomware auf Ihrem System ist die Dateierweiterung .Lkhy. Wenn Sie auf solche Dateien stoßen, geraten Sie nicht in Panik und zahlen Sie nicht übereilt das von den Hackern geforderte Lösegeld. Denn die Cyberkriminellen sind bekanntermaßen unzuverlässig, und es besteht die Möglichkeit, dass Sie den Entschlüsselungsschlüssel nicht erhalten, selbst wenn Sie alle Lösegeldforderungen ordnungsgemäß erfüllt haben. Was ist also die Alternative? Wir empfehlen Ihnen, unsere Strategien zur Wiederherstellung von Dateien und das Tool zum Entfernen von Ransomware auszuprobieren, das Sie in der folgenden Anleitung finden, bevor Sie das Lösegeld bezahlen.

Lkhy-Erweiterung

Die Erweiterung Lkhy, die die Ransomware Lkhy Ihren Dateien hinzufügt, ist das auffälligste Anzeichen für einen Angriff. Diese Erweiterung ändert effektiv den Dateinamen und macht die Datei ohne einen speziellen Entschlüsselungsschlüssel unzugänglich. Gleichzeitig können Sie die Lkhy-Erweiterung verwenden, um die von der Ransomware betroffenen Dateien zu identifizieren. Auf diese Weise können Sie das Ausmaß des Schadens abschätzen und die Dateien, die wiederhergestellt werden müssen, nach Priorität ordnen. Denken Sie jedoch daran, dass eine tiefere Analyse erforderlich ist, um potenzielle Entschlüsselungsoptionen zu erkunden, da die Wiederherstellung der betroffenen Dateien kein einfacher Prozess ist und oft spezielle Ransomware-Wiederherstellungstools oder professionelle Hilfe erfordert.

Lkhy-Ransomware

Lkhy-Ransomware gilt als äußerst gefährlich, da sie Ihre Dateien verschlüsselt und sie als Geiseln hält, bis Sie ein Lösegeld zahlen. Diese Art von Malware kann Ihr privates und berufliches Leben stark beeinträchtigen. Sie verweigert Ihnen nicht nur den Zugriff auf Ihre eigenen Dateien, sondern kann auch auf kritische Systeme und Netzwerke abzielen und dadurch erhebliche Störungen in Unternehmen und Organisationen verursachen. Ransomware-Angriffe können zu finanziellen Verlusten, Datenverletzungen und Rufschädigung führen. Bedrohungen wie Lkhy, Wztt, Wzer Ransomware sind besonders besorgniserregend, weil sie sich ständig weiterentwickeln und Cyberkriminelle immer ausgefeiltere Techniken entwickeln, um die Erkennung zu umgehen und mehr Opfer zu infizieren. Es ist von entscheidender Bedeutung, wachsam zu bleiben und robuste Cybersicherheitspraktiken anzuwenden, um das Risiko zu verringern, Opfer dieser Form von Malware zu werden.

Was ist eine Lkhy-Datei?

Einfach ausgedrückt ist eine Lkhy-Datei eine normale Datei (Dokumente, Bilder, Videos, Datenbanken), die von der Lkhy-Ransomware verschlüsselt wurde und ohne den entsprechenden Entschlüsselungsschlüssel unzugänglich gemacht wird. Die Identifizierung dieser Datei ist dank der eindeutigen Dateierweiterung oder des geänderten Dateinamens einfach. Das Entschlüsseln einer Lkhy-Datei ist jedoch nicht so einfach. Der Entschlüsselungsprozess kann sehr komplex sein und verheerende Folgen haben, die zum Verlust wertvoller Daten und zur Unterbrechung Ihrer persönlichen oder geschäftlichen Abläufe führen können. In einigen Fällen können Sicherheitsforscher oder Strafverfolgungsbehörden Lösungen zur Wiederherstellung von Dateien anbieten, ohne das Lösegeld zu zahlen, aber um sich selbst zu schützen, empfehlen wir robuste Cybersicherheitsmaßnahmen.

Überblick:

| Name | Lkhy |

| Typ | Ransomware |

| Viren-Tools |

Lkhy Ransomware Entfernung

Als ersten Schritt in dieser Anleitung empfehlen wir Ihnen, diese Seite als Lesezeichen in den Favoriten Ihres Browsers zu speichern. So können Sie sie nach dem folgenden Neustart des Systems schnell wieder aufrufen.

Der nächste Schritt besteht darin, den kompromittierten Computer im abgesicherten Modus neu zu starten (detaillierte Anweisungen hierzu finden Sie unter diesem Link). Wenn Sie Ihren Computer im abgesicherten Modus starten, werden nur die wichtigsten Programme und Prozesse gestartet, so dass Sie alle Lkhy-bezogenen Prozesse leichter erkennen können.

Wenn Sie sich im abgesicherten Modus befinden, geben Sie msconfig in das Windows-Suchfeld ein und drücken Sie die Eingabetaste. Nachdem Sie dies getan haben, wird der Bildschirm Systemkonfiguration angezeigt. Gehen Sie zur Registerkarte „Start“, um zu überprüfen, ob eines der Elemente, die beim Starten Ihres Computers gestartet werden, mit der Infektion in Verbindung steht.

Recherchieren Sie im Internet, ob es auf Ihrem Computer Einträge mit zufälligen Namen oder unbekannten Herstellern gibt, die nicht mit vertrauenswürdigen Programmen, die Sie regelmäßig verwenden, in Verbindung gebracht werden können. Am besten deaktivieren Sie sie, indem Sie das entsprechende Kontrollkästchen deaktivieren, wenn Sie über genügend fundierte Informationen verfügen, um dies zu tun.

WARNUNG! SORGFÄLTIG LESEN, BEVOR SIE FORTFAHREN!

Suchen Sie im nächsten Schritt nach verdächtigen Prozessen, die im Hintergrund Ihres Systems laufen. Drücken Sie dazu STRG + UMSCHALT + ESC, um das Fenster Task-Manager zu öffnen. Auf der Registerkarte „Prozesse“ können Sie überprüfen, ob im Hintergrund etwas Verdächtiges vor sich geht. Sie können sehen, wie viel Arbeitsspeicher und CPU von den einzelnen Prozessen beansprucht wird, und entscheiden, ob es sich um normale Aktivitäten handelt oder nicht. Überprüfen Sie auch die Namen der Prozesse auf zufällige oder ungewöhnliche Vorgänge. Klicken Sie mit der rechten Maustaste auf einen verdächtigen Prozess und wählen Sie im Popup-Menü die Option Open File Location (Dateispeicherort öffnen), wie unten gezeigt:

Sie können die im Ordner „Dateispeicherort“ gespeicherten Dateien mit dem unten bereitgestellten Virenscanner auf bösartigen Code überprüfen.

Wenn die Scan-Ergebnisse darauf hindeuten, dass die Dateien gefährlich sind, gehen Sie auf die Registerkarte Prozesse, klicken Sie mit der rechten Maustaste auf den Prozess, der mit ihnen verbunden ist, und wählen Sie Prozess beenden. Löschen Sie anschließend die gefährlichen Dateien an ihrem Speicherort.

Öffnen Sie ein Ausführungsfenster, indem Sie die Windows-Taste und R auf der Tastatur drücken. Fügen Sie dann die folgende Zeile ein:

notepad %windir%/system32/Drivers/etc/hosts

Klicken Sie auf OK, um den Befehl auszuführen und die Hosts-Datei zu öffnen. In der Hosts-Datei, die auf Ihrem Bildschirm angezeigt wird, sollten Sie Localhost finden können. Eine Reihe von seltsam aussehenden IP-Adressen unter Localhost am Ende der Datei kann ein Hinweis darauf sein, dass Ihr Rechner gehackt worden ist. Sehen Sie sich das Beispielbild unten an.

Wenn Ihnen in Ihrer Host-Datei etwas Merkwürdiges auffällt, hinterlassen Sie bitte einen Kommentar unter diesem Beitrag, damit wir Ihnen mitteilen können, was zu tun ist und wie Sie Probleme mit den IPs beheben können.

Wenn ein Computer gehackt wird, können bösartige Elemente ohne die Erlaubnis oder das Wissen des Opfers in die Registrierung aufgenommen werden. Ransomware-Bedrohungen wie Lkhy sind aus diesem Grund schwer zu entfernen – sie neigen dazu, Hilfseinträge hinzuzufügen, die es dem Opfer erschweren, die Infektion loszuwerden. In den folgenden Schritten erfahren Sie jedoch, wie Sie in der Registrierung Ihres Computers nach Dateien suchen können, die gelöscht werden müssen.

Geben Sie im Windows-Suchfeld zunächst regedit ein und drücken Sie die Eingabetaste auf der Tastatur. Der Registrierungseditor wird auf Ihrem Bildschirm angezeigt. Anschließend können Sie mit STRG und F nach Einträgen suchen, die sich auf die Infektion beziehen. Geben Sie dazu in das angezeigte Feld Suchen den Namen der Ransomware ein und klicken Sie auf Weiter suchen.

Das Löschen von Registrierungsdateien und Verzeichnissen, die nicht mit Lkhy in Verbindung stehen, kann Ihr Betriebssystem und die darauf installierte Software beschädigen. Um Schäden an Ihrem Computer zu vermeiden, ist es am besten, ein professionelles Entfernungsprogramm zu verwenden, wie das auf dieser Website. Wenn es darum geht, Malware in kritischen Bereichen Ihres Computers, wie z. B. der Registrierung, zu identifizieren und zu entfernen, ist diese Anwendung hervorragend geeignet.

Neben der Bereinigung der Registrierung ist es auch eine gute Idee, jede der unten stehenden Zeilen in das Windows-Suchfeld einzugeben und sie auf Spuren von Lkhy zu überprüfen:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Suchen Sie an jedem Ort nach Dateien und Ordnern mit seltsamen Namen oder einem Erstellungsdatum in der Nähe des Datums des Ransomware-Angriffs. Wenn Sie sich nicht entscheiden können, verwenden Sie einen leistungsstarken Scanner und führen Sie eine gründliche Prüfung durch, um zu entscheiden, ob etwas eliminiert werden sollte oder nicht.

Im Temp-Ordner können Sie alle Dateien auswählen und löschen, die dort gespeichert sind. Dadurch werden alle von der Ransomware erstellten temporären Dateien von Ihrem Computer entfernt.

Wie entschlüsselt man Lkhy-Dateien?

Die Wiederherstellung von Daten aus Ransomware kann ein schwieriger Prozess sein, da diese Malware darauf ausgelegt ist, Dateien zu verschlüsseln und unzugänglich zu machen. Um Ihre Dateien effektiv wiederherzustellen, ist es wichtig, verschiedene Methoden zur Entschlüsselung der verschlüsselten Daten anzuwenden. Der erste Schritt besteht darin, die spezifische Variante der Ransomware zu identifizieren, die Ihr System infiziert hat. Eine schnelle und einfache Möglichkeit, die Ransomware-Variante zu bestimmen, besteht darin, die Dateierweiterungen der verschlüsselten Dateien zu untersuchen. Sobald Sie die Variante identifiziert haben, können Sie geeignete Methoden und Tools zur Wiederherstellung Ihrer Dateien untersuchen.

Neue Djvu-Ransomware

Wenn Sie auf Dateien mit der Erweiterung .Lkhy stoßen, deutet dies darauf hin, dass Ihr System von der neuesten Variante der Djvu-Ransomware namens STOP Djvu betroffen ist. Es sind jedoch auch einige positive Informationen verfügbar. Derzeit gibt es eine Möglichkeit, Dateien zu entschlüsseln, die von dieser Variante verschlüsselt wurden, allerdings nur, wenn sie mit einem Offline-Schlüssel verschlüsselt wurden. Wenn Sie sich eingehender mit diesem Thema befassen und auf ein Entschlüsselungsprogramm zugreifen möchten, mit dem Sie Ihre Dateien wiederherstellen können, klicken Sie bitte auf den angegebenen Link.

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Wenn Sie auf Dateien mit der Erweiterung .Lkhy stoßen, ist dies ein klares Anzeichen dafür, dass Ihr System von der neuesten Variante der Djvu-Ransomware, bekannt als STOP Djvu, angegriffen wurde. Glücklicherweise gibt es eine gute Nachricht. Derzeit gibt es eine Möglichkeit, Dateien zu entschlüsseln, die von dieser Variante verschlüsselt wurden, aber es ist wichtig zu beachten, dass dies nur möglich ist, wenn sie mit einem Offline-Schlüssel verschlüsselt wurden. Um mehr über diese Angelegenheit zu erfahren und Zugang zu einem Dateientschlüsselungsprogramm zu erhalten, das Ihnen bei der Wiederherstellung Ihrer Dateien helfen kann, klicken Sie bitte auf den angegebenen Link.

Bevor Sie versuchen, Daten wiederherzustellen, müssen Sie zunächst die Ransomware von dem infizierten Computer entfernen. Professionelle Antivirensoftware, wie die auf dieser Seite, kann dabei helfen, Lkhy und andere Viren loszuwerden. Für zusätzliche Hilfe können Sie den kostenlosen Online-Virenscanner auf dieser Seite nutzen. Der Kommentarbereich ist auch ein guter Ort, um uns Fragen zu stellen und Ihre Erfahrungen mitzuteilen. Wir würden uns freuen zu erfahren, ob wir Ihnen helfen konnten.

Leave a Comment