Fichier Lkhy

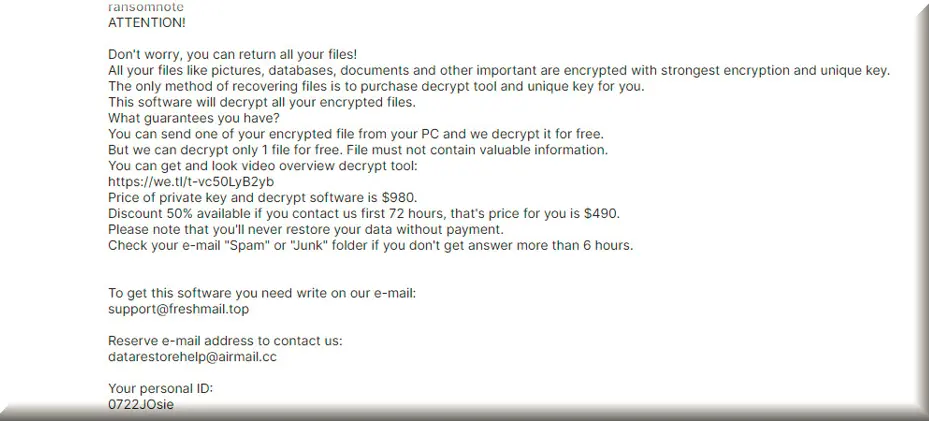

Imaginez ce scénario : Vous essayez d’accéder à un fichier sur votre système et soudain, un message d’erreur s’affiche. Votre ordinateur ne reconnaît pas un fichier Lkhy de type extraterrestre. Oui, cela ressemble à un film d’horreur, n’est-ce pas ? Il s’agit d’un indicateur typique d’une attaque de ransomware. La mauvaise nouvelle, c’est que le ransomware est un logiciel malveillant créé par des cybercriminels. Ce type de menace informatique compte parmi les plus graves car il vous empêche d’accéder à vos propres fichiers et exige une rançon pour les décrypter. De plus, si vous ne respectez pas leurs conditions, vous risquez de perdre vos données à jamais.

Comment décrypter les fichiers du ransomware Lkhy ?

Sur une note plus positive, le décryptage de différents types de ransomware n’est pas totalement impossible. Mais il est essentiel de se rappeler que le décryptage du ransomware Lkhy n’est pas une mince affaire. Il nécessite des outils de décryptage spécifiques, conçus sur mesure pour lutter contre chaque souche de ransomware. Il n’y a donc pas de solution unique ; chaque variante de ransomware est codée de manière unique et nécessite une solution unique.

La suppression du virus Lkhy ransomware n’est pas facile, mais il n’y a pas d’espoir perdu. Vous pouvez commencer par isoler votre appareil compromis de votre réseau pour empêcher le ransomware de se propager. Ensuite, vous pouvez identifier la variante spécifique du ransomware, la signaler aux autorités et utiliser un logiciel antivirus fiable pour supprimer le virus de votre système. Si vous avez eu l’intelligence de sauvegarder vos données, vous pouvez restaurer vos fichiers à partir d’une sauvegarde propre et rechercher en ligne d’éventuels outils de décryptage. Vous pouvez également envisager l’aide d’un professionnel si nécessaire.

Virus Lkhy

Si c’est la première fois que vous êtes confronté à une menace de la famille des ransomwares, vous vous demandez peut-être : « Comment ce virus Lkhy s’est-il retrouvé dans mon système ? » Malheureusement, le ransomware est une menace évolutive qui trouve constamment de nouveaux moyens innovants d’infecter les appareils d’internautes peu méfiants. Le plus souvent, il s’infiltre dans les systèmes par le biais de pièces jointes à des courriers électroniques non sollicités. Et cela ne s’arrête pas là. Des téléchargements malveillants, des publicités trompeuses et même des messages de chat servent de vecteurs à la diffusion du ransomware. Les acteurs criminels à l’origine du virus Lkhy sont rusés et cachent les fichiers exécutables dans un dossier zip ou dans les macros d’un document Microsoft Office.

Lkhy

Vous vous sentez dépassé ? Ne vous inquiétez pas ! Il existe des mesures pour se protéger du Lkhy. La connaissance est votre première défense. Il est donc très utile d’être conscient des risques associés aux téléchargements suspects et de cliquer sur des liens douteux. En outre, nous recommandons toujours à nos lecteurs d’installer des logiciels de sécurité robustes et de maintenir tous leurs logiciels à jour, car cela minimise considérablement le risque d’une cyberattaque causée par des failles de sécurité. Bien entendu, il est conseillé de toujours sauvegarder vos données les plus importantes sur un disque externe, car cela vous garantit l’accès à vos fichiers même si une menace comme le ransomware Lkhy crypte les originaux sur votre système.

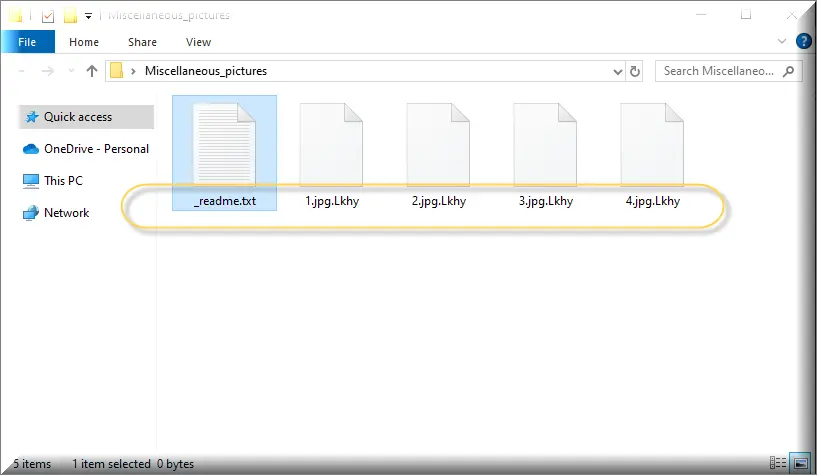

.Lkhy

L’indication la plus notable de la présence de fichiers cryptés .Lkhy sur votre système est l’extension de fichier .Lkhy ransomware. Si vous rencontrez de tels fichiers, ne paniquez pas et ne vous précipitez pas pour payer la rançon demandée par les pirates. En effet, les cybercriminels sont notoirement peu fiables et il est possible que vous ne receviez pas la clé de décryptage, même après avoir dûment satisfait à toutes leurs demandes de rançon. Quelle est donc l’alternative ? Nous vous suggérons d’essayer nos stratégies de récupération de fichiers et l’outil de suppression du ransomware que vous trouverez dans le guide ci-dessous avant de payer la rançon.

Extension Lkhy

L’extension Lkhy ajoutée par le ransomware Lkhy à vos fichiers est le signe avant-coureur le plus évident d’une attaque. Cette extension modifie effectivement le nom du fichier, le rendant inaccessible sans une clé de décryptage spéciale. Parallèlement, vous pouvez utiliser l’extension Lkhy pour identifier les fichiers touchés par le ransomware. Cela vous permet de mesurer dans un premier temps l’étendue des dégâts et de classer par ordre de priorité les fichiers qui doivent être récupérés. Gardez toutefois à l’esprit qu’une analyse plus approfondie est nécessaire pour explorer les options de décryptage potentielles, car le retour à la normale des fichiers affectés n’est pas un processus simple et nécessite souvent des outils de récupération de ransomware spécialisés ou l’aide d’un professionnel.

Ransomware Lkhy

Le ransomware Lkhy est considéré comme très dangereux en raison de sa capacité à crypter vos fichiers et à les garder en otage jusqu’à ce que vous payiez une rançon. Ce type de logiciel malveillant peut faire des ravages dans votre vie personnelle et professionnelle. Non seulement il vous empêche d’accéder à vos propres fichiers, mais il peut également cibler des systèmes et des réseaux critiques, causant ainsi des perturbations importantes pour les entreprises et les organisations. Les attaques de ransomware peuvent entraîner des pertes financières, des violations de données et des atteintes à la réputation. Ce qui rend les menaces telles que les ransomwares Lkhy, Wztt, Wzer particulièrement inquiétantes, c’est leur nature évolutive, les cybercriminels développant en permanence des techniques sophistiquées pour échapper à la détection et infecter davantage de victimes. Il est essentiel de rester vigilant et de maintenir des pratiques de cybersécurité solides pour réduire le risque d’être victime de cette forme de logiciel malveillant.

Qu’est-ce qu’un fichier Lkhy ?

En termes simples, un fichier Lkhy est un fichier ordinaire (documents, images, vidéos, bases de données) crypté par le ransomware Lkhy et rendu inaccessible sans la clé de décryptage correspondante. Il est facile d’identifier ce fichier grâce à son extension unique ou à son nom de fichier modifié. Le décryptage d’un fichier Lkhy n’est cependant pas aussi simple. Le processus de décryptage peut être complexe et avoir des conséquences dévastatrices, entraînant la perte de données précieuses et perturbant vos activités personnelles ou professionnelles. Dans certains cas, des chercheurs en sécurité ou des organismes chargés de l’application de la loi peuvent être en mesure de proposer des solutions pour récupérer les fichiers sans payer la rançon, mais pour vous protéger, nous vous recommandons de mettre en place des mesures de cybersécurité solides.

Résumé:

| Nom | Lkhy |

| Type | Ransomware |

| Outil de détection |

Suppression du ransomware Lkhy

Dans un premier temps, nous vous recommandons de placer cette page dans les Favoris de votre navigateur. Vous pourrez ainsi la recharger rapidement après le redémarrage du système qui suivra.

L’étape suivante consiste à redémarrer l’ordinateur compromis en mode sans échec (voir ce lien pour des instructions détaillées). Lorsque vous démarrez votre ordinateur en mode sans échec, seuls les programmes et processus les plus essentiels sont lancés, ce qui vous permet de détecter plus facilement les processus liés à Lkhy.

Une fois en mode sans échec, tapez msconfig dans le champ de recherche Windows et appuyez sur Entrée. Une fois cette opération terminée, l’écran Configuration du système s’affiche. Allez dans l’onglet Démarrage pour vérifier si l’un des éléments qui se lancent lorsque vous démarrez votre ordinateur est lié à l’infection.

Effectuez des recherches en ligne si votre ordinateur contient des entrées dont le nom est aléatoire ou dont le fabricant est inconnu, ou toute autre chose qui ne peut être liée à aucun des programmes de confiance que vous utilisez régulièrement. Le meilleur moyen de les désactiver est de cocher la case correspondante si vous disposez d’informations suffisamment solides pour le faire.

ATTENTION ! LIRE ATTENTIVEMENT AVANT DE POURSUIVRE !

Dans l’étape suivante, recherchez les processus suspects qui s’exécutent en arrière-plan de votre système. Pour ce faire, appuyez sur les touches CTRL + SHIFT + ESC afin d’ouvrir la fenêtre du gestionnaire des tâches. L’onglet Processus est l’endroit où vous allez vérifier si quelque chose de louche se passe en arrière-plan. Vous pouvez voir la quantité de mémoire et de CPU utilisée par chaque processus et décider s’il s’agit d’une activité normale ou non. Examinez également les noms des processus pour voir s’il y a quelque chose d’aléatoire ou d’inhabituel. Cliquez avec le bouton droit de la souris sur tout processus suspect et sélectionnez Ouvrir l’emplacement du fichier dans le menu contextuel, comme indiqué ci-dessous :

Vous pouvez rechercher des codes malveillants dans les fichiers stockés dans le dossier File Location à l’aide de l’antivirus fourni ci-dessous.

Si les résultats de l’analyse indiquent que les fichiers sont dangereux, allez dans l’onglet Processus, cliquez avec le bouton droit de la souris sur le processus qui y est lié et sélectionnez Terminer le processus. Ensuite, supprimez les fichiers dangereux de leur emplacement.

Ouvrez une fenêtre de commande Exécuter en appuyant sur la touche Windows et R du clavier. Collez ensuite la ligne suivante dans cette fenêtre :

notepad %windir%/system32/Drivers/etc/hosts

Cliquez sur OK pour exécuter la commande et ouvrir le fichier Hosts. Vous devriez pouvoir localiser Localhost dans le fichier Hosts qui s’affiche à l’écran. La présence d’un certain nombre d’adresses IP bizarres sous Localhost, au bas de votre fichier, peut indiquer que votre machine a été piratée. Regardez l’exemple d’image ci-dessous.

Si vous remarquez quelque chose d’étrange dans votre fichier Host, veuillez laisser un commentaire sous cet article, et nous vous dirons ce qu’il faut faire et comment résoudre les problèmes que nous avons identifiés avec les IP.

Lorsqu’un ordinateur est piraté, des éléments malveillants peuvent être introduits dans le registre à l’insu de la victime. Les menaces de ransomware comme Lkhy sont difficiles à supprimer pour cette raison – elles ont tendance à ajouter des entrées d’aide qui compliquent la tâche de la victime pour se débarrasser de l’infection. Dans les étapes suivantes, cependant, vous apprendrez à rechercher dans le registre de votre ordinateur les fichiers qui doivent être supprimés.

Dans la boîte de recherche de Windows, tapez d’abord regedit et appuyez sur la touche Entrée du clavier. L’éditeur de registre s’affiche à l’écran. Ensuite, les touches CTRL et F peuvent être utilisées pour rechercher les entrées relatives à l’infection. Pour ce faire, dans la boîte de recherche qui s’affiche, tapez le nom du ransomware et cliquez sur Rechercher ensuite.

Les suppressions de fichiers de registre et de répertoires sans rapport avec Lkhy peuvent endommager votre système d’exploitation et les logiciels qui y sont installés. Pour éviter de causer des dommages à votre ordinateur, il est préférable d’utiliser un outil de suppression professionnel, tel que celui qui se trouve sur ce site Web. Lorsqu’il s’agit d’identifier et d’éradiquer les logiciels malveillants des zones critiques de votre ordinateur, telles que le registre, cette application excelle.

Outre le nettoyage du registre, il est également conseillé de saisir chacune des lignes ci-dessous dans le champ de recherche de Windows et de vérifier qu’elles ne contiennent pas de traces liées à Lkhy :

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

À chaque endroit, recherchez des fichiers et des dossiers portant des noms bizarres ou dont la date de création est proche de celle de l’attaque du ransomware. Si vous n’arrivez pas à vous décider, utilisez un scanner puissant et effectuez une vérification approfondie pour vous aider à décider si quelque chose doit être éliminé ou non.

Dans le dossier Temp, vous pouvez sélectionner et supprimer tous les fichiers qui y sont stockés. Vous supprimerez ainsi de votre ordinateur tous les fichiers temporaires créés par le ransomware.

Comment décrypter les fichiers Lkhy

Récupérer des données à partir d’un ransomware peut s’avérer difficile car ce logiciel malveillant est conçu pour crypter les fichiers et les rendre inaccessibles. Pour récupérer efficacement vos fichiers, il est essentiel d’utiliser différentes méthodes pour décrypter les données cryptées. La première étape consiste à identifier la variante spécifique du ransomware qui a infecté votre système. Un moyen rapide et facile de déterminer la variante du ransomware est d’examiner les extensions des fichiers cryptés. Une fois la variante identifiée, vous pouvez explorer les méthodes et les outils appropriés pour récupérer vos fichiers.

Nouveau ransomware Djvu

Si vous rencontrez des fichiers avec l’extension .Lkhy, cela indique que votre système a été affecté par la variante la plus récente du ransomware Djvu appelée STOP Djvu. Cependant, il existe des informations positives. Actuellement, il est possible de déchiffrer les fichiers qui ont été chiffrés par cette variante, mais uniquement s’ils ont été encodés à l’aide d’une clé hors ligne. Pour approfondir ce sujet et accéder à un programme de décryptage de fichiers qui peut vous aider à récupérer vos fichiers, veuillez cliquer sur le lien fourni.

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Si vous trouvez des fichiers portant l’extension .Lkhy, cela indique clairement que votre système a été ciblé par la dernière variante du ransomware Djvu, connue sous le nom de STOP Djvu. Heureusement, il y a de bonnes nouvelles. Actuellement, il est possible de décrypter les fichiers qui ont été cryptés par cette variante, mais il est important de noter que cela n’est possible que s’ils ont été encodés à l’aide d’une clé hors ligne. Pour en savoir plus sur cette question et accéder à un programme de décryptage de fichiers qui peut vous aider à récupérer vos fichiers, veuillez cliquer sur le lien fourni.

Avant de tenter de récupérer des données, vous devez d’abord supprimer le ransomware de l’ordinateur infecté. Un logiciel antivirus professionnel, tel que celui présenté sur ce site, peut vous aider à vous débarrasser de Lkhy et d’autres virus. Pour obtenir de l’aide supplémentaire, vous pouvez utiliser le scanner de virus en ligne gratuit qui se trouve sur cette page. La section des commentaires est également un bon endroit pour nous poser des questions et partager votre expérience. Nous serions heureux de savoir si nous vous avons aidé.

Leave a Comment