89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ

Obtener su PC infectado con 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ o cualquier otro virus similar de la categoría de caballo de Troya sin duda puede conducir a un montón de diferentes problemas y cuestiones de todo tipo. Por lo tanto, actuar rápidamente y eliminar 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ a tiempo es esencial y podría ser la diferencia entre tener su seguridad virtual y el sistema de su PC comprometido y salvar su equipo del ataque del troyano.

Aquí, nuestro objetivo es ayudar a nuestros lectores a obtener una mejor comprensión de la naturaleza de las infecciones de troyanos y del virus 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ en particular. Nos centraremos principalmente en 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ ya que es uno de los más recientes representantes de los troyanos (categoría de secuestradores de portapapeles) y hay demasiados usuarios de criptomonedas que ya han sido víctimas de él en el momento de escribir esto. Creemos que si usted sabe más acerca de esta pieza amenazante de malware y son bien conscientes de sus capacidades, sus métodos de distribución y los cursos de acción que podría tomar para detenerlo y eliminarlo, sus posibilidades de salvar con éxito su PC subiría significativamente.

El error de copiar y pegar 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ

Si cada vez que copia y pega algún texto aparece el malware 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ, definitivamente ha infectado su ordenador con un programa malicioso. Una característica importante del 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ Copy Paste Error es su capacidad para llevar a cabo diferentes tareas dentro del sistema objetivo.

La corrupción del Registro del sistema y de los datos importantes del sistema, la recopilación y el robo de información sensible sobre el usuario y su vida personal y/o profesional, la descarga de ransomware, spyware, rootkits y otras amenazas desagradables en el ordenador infectado e incluso permitir que los hackers detrás del ataque controlen remotamente el proceso en el ordenador objetivo son sólo algunas de las formas más comunes en las que un virus troyano puede ser empleado. No podemos estar seguros de lo que 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ puede intentar hacer en su ordenador, pero una cosa es segura: debe eliminar el virus antes de que tenga la oportunidad de completar su insidiosa tarea.

La versatilidad y malicia de estos desagradables virus sólo es comparable a su sigilo. Los hackers que están detrás de ellos tienden a utilizar diferentes tipos de disfraces con el fin de hacer que los usuarios sean más propensos a descargar los infectados en sus ordenadores. En este caso, algunas de las cosas que pueden emplear son mensajes falsos y cartas de spam, solicitudes de actualización falsas y avisos de descarga engañosos, descargables pirateados, anuncios maliciosos, etc. En general, cualquier cosa en Internet puede convertirse en portadora de malware si el hacker es lo suficientemente hábil.

Por eso hay que tener la guardia alta constantemente y estar atento a los contenidos sospechosos. No confíes ni interactúes con nada en Internet en lo que no estés seguro de poder confiar. Además, es importante conseguir un antivirus en caso de que no tengas un programa de este tipo en tu PC, ya que podría ayudarte a detectar los troyanos a tiempo. La mayoría de las infecciones, como 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ y Bloom.exe, son conocidas por su falta de síntomas típicos y, aunque pueden afectar al rendimiento de su PC, causar errores y bloqueos y, de este modo, llamar la atención, también es posible que no haya nada visible que sugiera que hay un troyano en su PC, en cuyo caso puede que ni siquiera se dé cuenta de que su ordenador ha sido comprometido si no tiene una herramienta antivirus instalada.

Resumen:

| Nombre | 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ |

| Tipo | Troyano |

| Nivel de peligro | Alto (los troyanos se utilizan a menudo como puerta trasera para ransomware) |

| Herramienta de detección | Algunas amenazas se reinstalan por sí solas si no eliminas sus archivos principales. Recomendamos descargar SpyHunter para eliminar los programas dañinos para ti. Esto puede ahorrarle horas y asegurar que no dañe su sistema al eliminar los archivos equivocados. |

Eliminar el Malware 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ

Si quieres eliminar 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ con éxito, hay varios pasos que debes seguir:

- En primer lugar, debe ir a Programas y Características y buscar en la lista de aplicaciones instaladas los programas falsos que deben ser desinstalados.

- A continuación, debe detener cualquier proceso peligroso relacionado con programas sospechosos desde el Administrador de tareas.

- También es importante comprobar cuidadosamente el archivo Hosts y la configuración de Inicio para ver si hay cambios maliciosos y revocarlos.

- Finalmente, necesita limpiar el Registro de cualquier entrada que 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ haya añadido al mismo.

Puede encontrar instrucciones más detalladas sobre cada uno de los pasos en la guía de eliminación de 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ más abajo.

Sin embargo, antes de empezar, le recomendamos que marque esta página en su navegador, para no perderla durante los reinicios del sistema necesarios en los siguientes pasos.

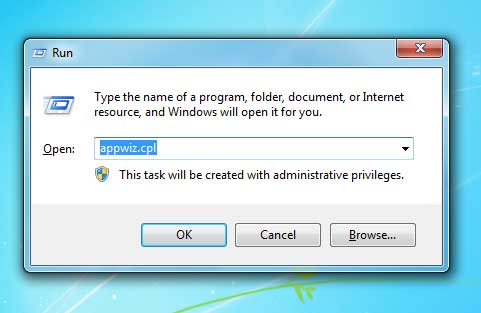

Con el ordenador infectado iniciado, diríjase al teclado y pulse la tecla Windows y la R a la vez.

Esto llamará a un cuadro de ejecución en la pantalla.

En el campo de texto del cuadro Ejecutar donde pone Abrir, escribe appwiz.cpl y haz clic en Aceptar.

Inmediatamente se abrirá una ventana del Panel de Control llamada Programas y Características.

En él, busque cuidadosamente las aplicaciones que parezcan falsas y que se hayan instalado cerca del momento en que se infectó con 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ. Si es necesario, investigue en línea los programas sospechosos y asegúrese de desinstalar los que le parezcan peligrosos.

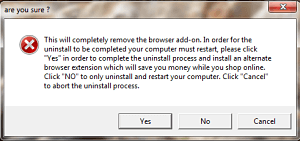

Cuando haga clic en el botón de desinstalación del programa falso seleccionado que desea eliminar, puede ver la siguiente ventana:

Elija NO y complete todos los pasos del asistente de desinstalación para eliminar cualquier componente relacionado.

WARNING! ATTENCIÓN! LLEA DETENDIDAMENTE ANTES DE PROCEDER!

Durante la realización de los siguientes pasos, es recomendable que reinicies el ordenador en Modo Seguro (si no sabes cómo hacerlo, sigue las instrucciones del enlace).

Después de reiniciar el sistema, inicie el Administrador de tareas de Windows (combinación de teclas CTRL + SHIFT + ESC).

En Procesos, busque procesos con nombres extraños, uso inusualmente alto de recursos de RAM y CPU o simplemente procesos que no puede vincular a ninguno de los programas que se están ejecutando actualmente.

Si un proceso determinado parece peligroso, haga clic con el botón derecho del ratón sobre él y seleccione Abrir ubicación del archivo para acceder a sus archivos:

Después de eso, utilice el escáner de virus gratuito que aparece a continuación para escanear los archivos en busca de código malicioso, simplemente arrastrándolos y soltándolos:

Si se encuentra algún peligro en alguno de los archivos escaneados, finalice los procesos relacionados con ellos y elimine los archivos maliciosos junto con su carpeta desde su ubicación.

A continuación, cierre el Administrador de tareas y vaya al menú Inicio. Escribe msconfig en la barra de búsqueda y pulsa intro desde el teclado.

Seleccione Inicio y desactive los elementos de inicio de la lista que crea que están relacionados con 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ y su actividad maliciosa.

Antes de cerrar la ventana, no olvides hacer clic en Aceptar para guardar los cambios realizados.

A continuación, utilice de nuevo la combinación de teclas Windows y R para abrir un nuevo cuadro de ejecución.

Esta vez, copie la línea de abajo en el campo Abrir y haga clic en el botón OK después de eso:

notepad %windir%/system32/Drivers/etc/hosts

Desplácese por el archivo Hosts que se abre en su pantalla y busque la sección Localhost.

A continuación, comprueba si 89N3PDyZzakoH7W6n8ZrjGDDktjh8iWFG6eKRvi3kvpQ ha añadido alguna IP en Localhost que parezca sospechosa.

Si encuentras algo que te llame la atención como inusual o peligroso, por favor déjanos un comentario con una copia de la dirección IP cuestionable. Un miembro de nuestro equipo comprobará esa IP y le dirá si representa un peligro para su PC.

Vuelve a la barra de búsqueda de Windows, escribe Regedit en el campo de texto y pulsa Enter desde el teclado.

El Editor del Registro se iniciará tan pronto como haga esto.

A continuación, utilice la combinación de teclas CTRL y F para abrir un cuadro de búsqueda.

Escriba el nombre del troyano en la casilla Buscar y realice una búsqueda en el Registro de entradas con ese nombre.

Si se encuentra algo, haga clic con el botón derecho en cada entrada detectada y elimínela. Es posible que tenga que repetir la búsqueda varias veces hasta que no se encuentren más resultados.

A continuación, utilice el panel de la izquierda para navegar a estos directorios uno por uno:

- HKEY_CURRENT_USER/Software/Random

- HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run/Random

- HKEY_CURRENT_USER/Software/Microsoft/Internet Explorer/Main/Random

Busque en cada una de ellas carpetas con nombres extraños (caracteres aleatorios, nombre inusualmente largo, etc.) y si cree que ha encontrado algo que ha sido añadido por el troyano, elimínelo.

¡Importante! Por favor, tenga cuidado con las eliminaciones y los cambios en el Registro, ya que cualquier archivo y carpeta eliminado erróneamente puede causar una corrupción involuntaria, pero muy grave, del sistema. Para evitar estos riesgos, le recomendamos que utilice una herramienta de eliminación profesional para eliminar de forma segura cualquier entrada del sistema que sospeche que es peligrosa.

Deja una respuesta