RegHost

RegHost es una pieza de malware que se distribuye normalmente como un archivo que no parece dañino para que la mayoría de los usuarios no sospechen que es realmente un virus. RegHost puede ser descrito como un Caballo de Troya y es una amenaza capaz de muchas acciones dañinas diferentes una vez que infecta un ordenador determinado.

En caso de que haya estado buscando información sobre cómo eliminar un Caballo de Troya llamado RegHost de su ordenador, no busque más. En esta página, usted encontrará una guía de eliminación detallada con instrucciones paso a paso sobre cómo localizar y eliminar con seguridad esta infección desagradable de su sistema. En la guía, también verá una herramienta de eliminación de malware RegHost profesional recomendada para la asistencia automática.

Pero antes de pasar directamente a la guía, empecemos por el principio: ¿qué es realmente un troyano y qué puede hacer una amenaza como el RegHost Malware en un ordenador?

Los troyanos son un tipo de malware cuyo objetivo principal es dar acceso remoto a un sistema y lanzar diferentes tareas dañinas en él. El nombre de estas amenazas se inspira en el mítico caballo de madera utilizado por los griegos para entrar en la aparentemente invencible ciudad de Troya sin levantar sospechas. Del mismo modo, estos programas maliciosos intentan pasar desapercibidos, abriendo una puerta trasera para que un atacante remoto entre en el ordenador.

Sin embargo, a menudo los troyanos hacen algo más que proporcionar una puerta trasera: son piezas de malware muy versátiles que también pueden utilizarse para registrar las pulsaciones del teclado y las páginas visitadas, transferir datos del ordenador a servidores remotos, corromper archivos, robar información, distribuir otros virus y, especialmente, infecciones de ransomware, crear agujeros de seguridad y mucho más.

Y, como hemos dicho, los troyanos suelen intentar pasar desapercibidos, por lo que no sería una gran sorpresa que una amenaza como RegHost no muestre ningún síntoma de su presencia en el sistema durante mucho tiempo. Básicamente, este tipo de malware pretende ocultar procesos que puedan hacer sospechar al usuario.

¿Cómo? La infección suele instalarse en el ordenador con privilegios de administrador o permisos de root. De esta manera, el hacker que lo controla puede tener el control total del sistema y ocultar ciertos procesos y archivos, impedir que el antivirus haga su trabajo, saltar, etc. Esto evita que se detecte que ha habido un compromiso en el sistema, lo que hace muy difícil localizar y eliminar el troyano a tiempo.

¿Cómo podemos infectarnos?

Hay muchas formas en las que un troyano como RegHost puede entrar en su máquina. La infección puede producirse debido a una vulnerabilidad en un programa que haya instalado (como Flash, Java, Adobe Reader) o si descarga un archivo infectado que, al abrirse, ejecuta un código malicioso que instala silenciosamente el malware sin su conocimiento. Los hackers suelen utilizar algunos contenidos aparentemente inofensivos, como imágenes, archivos adjuntos a correos electrónicos, enlaces, anuncios falsos, ofertas engañosas o páginas web infectadas que, una vez que se interactúa con ellos, desencadenan la infección.

Por desgracia, debido a la falta de síntomas, puede tardar semanas o incluso meses en darse cuenta de que ha sido comprometido. Por eso, el mejor método para protegerse contra los troyanos y detectar y eliminar a tiempo infecciones como el RegHost Malware es utilizar un software de seguridad fiable. Un buen antivirus puede escanear el sistema en busca de procesos maliciosos en segundo plano y notificarle sobre el estado de su sistema. No es necesario explicarle por qué debe actuar inmediatamente si se detecta un troyano. Cuanto más tiempo permanezca el malware en el ordenador, mayor será el daño que pueda causar. Por eso no debe perder tiempo y debe seguir las instrucciones que se indican a continuación para deshacerse rápidamente del malware RegHost.

Resumen:

| Nombre | RegHost |

| Tipo | Troyano |

| Herramienta de detección | Algunas amenazas se reinstalan por sí solas si no eliminas sus archivos principales. Recomendamos descargar SpyHunter para eliminar los programas dañinos para ti. Esto puede ahorrarle horas y asegurar que no dañe su sistema al eliminar los archivos equivocados. |

Eliminar el virus RegHost

Si ha sido infectado con un troyano, es posible que no sepa por dónde empezar el proceso de limpieza. Es cierto que enfrentarse a un malware de este tipo puede ser complicado, por lo que hemos elaborado una completa guía de eliminación para ayudarle. Si encuentra algún programa de aspecto sospechoso en su ordenador, el primer paso es eliminarlo. Puede obtener una explicación más detallada al respecto leyendo las siguientes instrucciones:

- Haz clic en el menú Inicio de la esquina inferior izquierda de tu pantalla.

- Para abrir el Panel de control, escribe «Panel de control» en el campo de búsqueda y pulsa Intro. En la sección Programas y características, seleccione Desinstalar un programa.

- Debería abrirse una nueva ventana con una lista de todas las aplicaciones actualmente instaladas en tu ordenador.

- Se debe utilizar un escáner de virus o una búsqueda en línea para verificar cualquier aplicación que parezca sospechosa en la lista.

- Elimina todos los programas y componentes asociados con RegHost de tu ordenador para deshacerte de él.

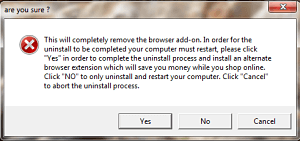

- Asegúrate de elegir NO si recibes este mensaje cuando intentas desinstalar un software sospechoso, y luego sigue el resto de las instrucciones de desinstalación.

Además de desinstalar cualquier programa cuestionable, te recomendamos que repitas los pasos de esta guía de eliminación de RegHost que se indican a continuación para limpiar tu ordenador por completo. Con su ayuda, comprobarás el Registro, el Inicio y otras ubicaciones esenciales del sistema para asegurarte de que no hay rastros de RegHost en el sistema.

En primer lugar, reinicie su ordenador en Modo seguro para descubrir rápidamente cualquier comportamiento o programa sospechoso que pueda estar causando estragos en su ordenador.

Sin embargo, antes de eso, haz clic en el icono de Marcador de la barra de herramientas de tu navegador para guardar esta página con las instrucciones de eliminación de RegHost como favorita. Esto te permitirá continuar justo donde lo dejaste después del reinicio en Modo Seguro, ahorrando tiempo y frustración.

¡ATENCIÓN! ¡LEA ATENTAMENTE ANTES DE PROCEDER!

Es fácil para el malware RegHost, basado en un troyano, ocultar sus actividades destructivas bajo una serie de disfraces diferentes. Para localizar sus procesos maliciosos, abra el Administrador de tareas (CTRL + SHIFT + ESC) y haga clic en Procesos para ver qué procesos se están ejecutando en segundo plano.

Los procesos que consumen grandes cantidades de recursos de CPU o memoria que no están asociados a ninguna de sus aplicaciones típicas deben ser investigados. Esté atento también a los procesos con nombres inusuales. Para estar seguro, no asuma que tienen el nombre del troyano que está tratando de eliminar. En lugar de eso, haz clic con el botón derecho del ratón en cualquier proceso de aspecto sospechoso y selecciona «Abrir ubicación de archivo» en el menú del botón derecho para comprobar si un proceso específico tiene actividad maliciosa.

Una vez que haya localizado los archivos problemáticos, utilice nuestra herramienta gratuita de análisis de virus en línea para analizarlos:

Una vez finalizado el análisis, podrá eliminar los archivos que resulten peligrosos. Para empezar, haga clic con el botón derecho en el proceso relacionado y seleccione Finalizar Proceso en el menú contextual que aparece. Después de eso, vaya a la carpeta de ubicación de los archivos y elimine los archivos marcados como peligrosos.

![]()

El siguiente paso es acceder a la Configuración del Sistema y buscar cualquier elemento de inicio dañino que RegHost pueda haber instalado sin su conocimiento.

Para ello, escriba msconfig en el campo de búsqueda de Windows y pulse Intro. Te ahorrarás mucho tiempo haciendo esto. A continuación, compruebe los elementos de inicio en la pestaña Inicio para ver si hay entradas sospechosas relacionadas con RegHost.

También puede investigar las entradas de inicio específicas en línea para averiguar más sobre su origen, fabricante y programas asociados. A continuación, basándose en la información recopilada, puede que tenga que desactivar este elemento de inicio si tiene pruebas sólidas de que está asociado con el troyano. Puede hacerlo simplemente desmarcando su marca de verificación.

![]()

En esta guía, el siguiente paso es comprobar si el archivo Hosts de su ordenador ha sufrido algún cambio. Para ello, abre la ventana Ejecutar pulsando la tecla Windows y R al mismo tiempo y pegando el siguiente comando:

notepad %windir%/system32/Drivers/etc/hosts

Busque «Localhost» en el archivo de hosts y vea si se han añadido allí algunas direcciones IP de creadores de virus:

Si ves alguna IP inusual en tu archivo de Hosts bajo «Localhost», por favor háznoslo saber en los comentarios, para que podamos investigarlo más a fondo. Una vez que hayamos revisado las IPs, estaremos encantados de ayudarle a determinar el curso de acción apropiado.

![]()

Por último, pero no menos importante, elimine las entradas del registro relacionadas con el troyano. Esto puede hacerse accediendo al Editor del Registro (escriba Regedit en el campo de búsqueda de Windows y pulse Enter) y luego buscando cuidadosamente las entradas vinculadas a RegHost.

Puede ahorrar mucho tiempo y esfuerzos si abre una ventana de búsqueda en el Editor del Registro pulsando CTRL y F al mismo tiempo. Las entradas relacionadas con RegHost se pueden encontrar escribiendo el nombre del troyano en el cuadro de Buscar y pulsando el botón Buscar siguiente. Si hay resultados de la búsqueda, elimine todos los archivos y carpetas con ese nombre de su registro.

El panel izquierdo del Editor del Registro también puede utilizarse para buscar manualmente estos lugares en busca de rastros de troyanos:

- HKEY_CURRENT_USER—-Software—–Random Directory

- HKEY_CURRENT_USER—-Software—Microsoft—-Windows—CurrentVersion—Run– Random

- HKEY_CURRENT_USER—-Software—Microsoft—Internet Explorer—-Main—- Random

Si cree que una entrada del registro con nombre aleatorio está relacionada con el troyano, debe eliminarla cuidadosamente.

Si no está seguro de qué archivos debe eliminar, debería realizar un análisis con el software antivirus indicado en esta página. También puede utilizar nuestro escáner de virus online gratuit que escanea archivos individuales para la infección si no quiere eliminar ningún archivo legítimo. Por favor, siéntase libre de hacer cualquier pregunta o compartir cualquier problema con respecto a la guía de eliminación manual en la sección de comentarios a continuación.

Deja una respuesta