Le fichier Kool

Le fichier Kool est une menace redoutable dans le paysage moderne des ransomwares, car il exploite des algorithmes de chiffrement de pointe pour prendre en otage des fichiers numériques. Niché dans l’arbre généalogique des cryptomalwares, il fouille méticuleusement le système informatique à la recherche des formats de fichiers les plus précieux. Lorsqu’il les identifie, il les enveloppe rapidement d’une couche de chiffrement complexe. Lorsque les utilisateurs tentent d’y accéder, ils sont accueillis par une note de rançon sévère, qui demande une rançon pour leurs données. Les auteurs du ransomware Kool font miroiter aux victimes la possibilité d’un outil de décryptage, mais cela a un coût. Et l’enjeu est de taille : le non-paiement peut entraîner une perte irréversible de données. Aux yeux du ransomware, tous les types de fichiers, qu’ils soient personnels ou professionnels, sont concernés, ce qui donne l’impression que le processus de restauration est une tâche herculéenne.

Le décryptage du cryptage imposé par le ransomware Kool n’est pas une sinécure. Ses mécanismes de chiffrement sont complexes et sophistiqués. Votre tâche consiste donc à identifier la variante exacte du ransomware qui s’est infiltrée dans votre système. Armé de cette information, vous pourrez alors partir à la recherche des outils de décryptage adaptés à cette variante. Une défense solide contre les ransomwares ne se limite pas à la récupération, mais aussi à la prévention. S’assurer d’avoir des sauvegardes, installer les derniers correctifs logiciels, armer son système d’un formidable antivirus et résister à l’attrait des cybercriminels pour les rançons – ces étapes constituent le fondement de la cybersécurité à l’ère des ransomwares.

Pour supprimer efficacement le ransomware Kool, vous avez besoin d’un plan – et d’un plan méticuleux. La première étape consiste à isoler l’appareil infecté et à le déconnecter des réseaux pour freiner sa propagation. Une fois l’appareil isolé, déployez un antivirus réputé pour effectuer une analyse complète capable de détecter et de supprimer les fichiers du logiciel malveillant. Si vous avez été suffisamment prudent pour conserver des sauvegardes, la voie de la récupération est plus claire. Toutefois, dans les situations où le décryptage semble être un mirage, il est primordial de se tourner vers les voies légales. Et n’oubliez pas qu’il vaut mieux prévenir que guérir. Des mises à jour régulières des logiciels et une cyber-vigilance accrue peuvent constituer de puissants moyens de dissuasion contre les attaques futures de ransomwares.

Le virus Kool

Le virus Kool et Nood représente une nouvelle variante de ransomware, avec un appétit vorace pour les données. Une fois à l’intérieur d’un système, il met son code de chiffrement en action et retient les fichiers captifs. À la fin de l’opération, les victimes reçoivent une note de rançon qui fait froid dans le dos. Ces logiciels malveillants s’infiltrent souvent dans les systèmes sans qu’on s’en aperçoive, en exploitant la moindre interaction de l’utilisateur avec leurs sources de distribution. Il est essentiel de se familiariser avec les sources typiques de ransomware pour éviter les pièges potentiels. Les souches de ransomware comme Kool ont un mode opératoire sinistre : elles bloquent les composants critiques du système, les prenant en otage, et demandent ensuite une rançon pour les libérer. Faire face à ces menaces peut être une expérience éprouvante, en particulier lorsque les options d’atténuation sont limitées ou, dans certains cas malheureux, inexistantes.

Kool

Au cours des vingt dernières années, les rançongiciels sont passés d’une menace de niche à un mastodonte numérique. Son évolution rapide en fait l’un des défis les plus redoutables de notre époque en matière de cybersécurité. L’archétype du mode opératoire d’un ransomware est simple mais dévastateur : il crypte les fichiers des utilisateurs. Les griffes malveillantes de Kool ne sont rien de moins qu’un cauchemar pour ses victimes. L’idée fausse la plus répandue est que le paiement de la rançon demandée garantit la récupération des données. Cela ne pourrait pas être plus éloigné de la vérité. Au lieu de financer ces entités cybernétiques de l’ombre, il est plus prudent d’exploiter les connaissances des experts en matière d’atténuation des ransomwares et de récupération des données. Des correctifs logiciels réguliers, associés à des outils de sécurité robustes, constituent la première ligne de défense contre ces maraudeurs numériques.

.Kool

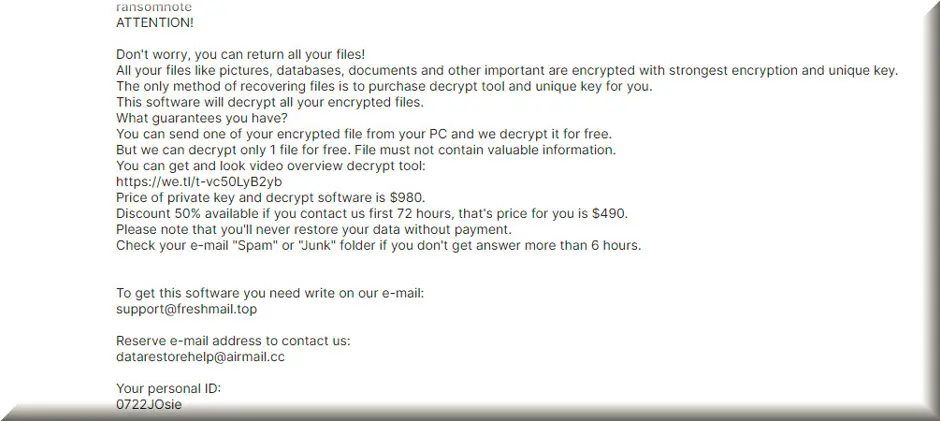

Le ransomware .Kool incarne la nature menaçante des logiciels malveillants modernes. Dans une opération secrète, il modifie la structure des fichiers, les rendant inaccessibles. Seul un outil de décryptage unique peut permettre de rétablir la situation. Les créateurs de ce ransomware exigent une rançon de roi, souvent sous la forme d’une monnaie numérique intraçable comme les bitcoins. Cependant, le fait de payer ne signifie pas nécessairement que l’on retrouve l’accès à l’ordinateur. Certaines de ces nouvelles souches de ransomware, dont .Kool, utilisent des mécanismes de chiffrement si sophistiqués qu’ils dépassent les capacités de nombreux outils de défense conventionnels. Pour garder une longueur d’avance sur ces entités malfaisantes, il faut adopter une approche sur plusieurs fronts : un mécanisme de défense fortifié, une veille sur les menaces émergentes et une stratégie de sauvegarde solide pour les fichiers essentiels.

Kool Extension

Les ransomwares sont des menaces à multiples facettes, qui se divisent en plusieurs sous-catégories. L’extension Kool appartient à la sous-catégorie du cryptage de fichiers, qui est la plus insidieuse, car lorsque vous êtes victime de ce logiciel malveillant, vous êtes confronté à un jeu psychologique dans lequel les cybercriminels utilisent la peur comme une arme, en exigeant des rançons et en jouant avec votre désespoir. L’extension Kool prend le contrôle des fichiers, les crypte avec le chipher complexe et même si vous décidez de répondre aux demandes de rançon intimidantes, il n’y a aucune garantie de récupération des données. Une autre sous-catégorie est le ransomware de verrouillage d’écran, qui fonctionne en verrouillant les écrans des appareils infectés et en les rendant inutilisables. Ce sous-type n’altère pas les fichiers sous-jacents, mais rend l’écran inaccessible en raison de la notification de la rançon en surimpression.

Kool Ransomware

Le ransomware Kool ne se contente pas de verrouiller les fichiers de votre ordinateur ; il représente un problème plus grave. Il s’agit d’un outil malveillant qui tire parti de notre dépendance à l’égard des données numériques telles que les photos, le travail et les informations personnelles. Il retient ces données en otage et nous oblige à payer pour les récupérer. Pire encore, lorsque le ransomware Kool s’introduit dans un ordinateur, il apporte souvent avec lui d’autres programmes nuisibles, notamment des logiciels espions ou des chevaux de Troie. Ces logiciels malveillants peuvent voler nos informations personnelles ou se propager à d’autres ordinateurs, ce qui aggrave encore le problème. Il s’agit d’une réaction en chaîne qui peut mettre en danger les personnes et les entreprises.

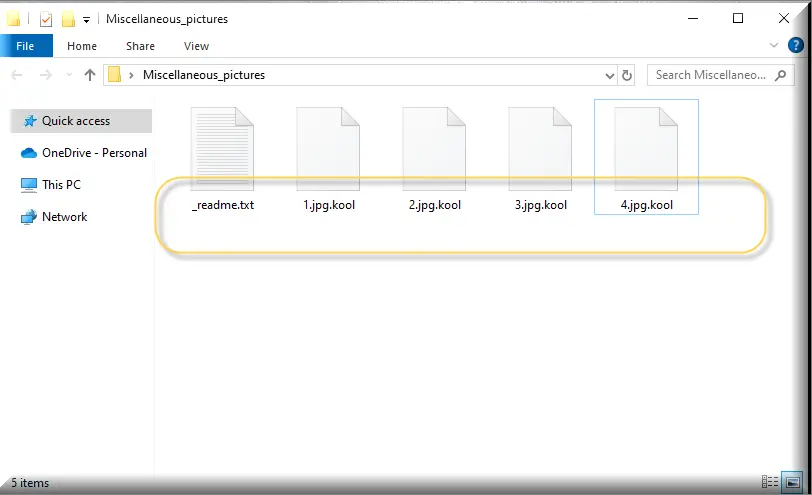

Qu’est-ce qu’un fichier Kool ?

Un fichier Kool est un fichier numérique tel qu’un document ou une image qui a été verrouillé par le ransomware, ce qui signifie que vous ne pouvez pas l’ouvrir ou l’utiliser à moins de payer une rançon. La récupération d’un fichier Kool se fait généralement par le biais d’un processus appelé décryptage, mais cela n’est parfois pas possible si vous ne disposez pas de la bonne clé. Pour éviter cette situation, il est conseillé de sauvegarder régulièrement vos fichiers importants. Si votre ordinateur est infecté, vous pouvez également envisager de demander l’aide d’un expert, même si cela peut être coûteux, c’est mieux que de payer une rançon à des escrocs. Une autre option consiste à chercher des solutions dans les blogs et les forums en ligne, où les gens partagent leurs expériences et leurs connaissances.

Résumé:

| Nom | Kool |

| Type | Ransomware |

| Outil de détection |

Avant de commencer ce guide

Veillez à prendre connaissance des quatre points suivants avant de commencer le guide :

Si des disques durs externes, des clés USB, des tablettes, des téléphones ou d’autres appareils externes dotés d’une mémoire de stockage sont connectés à votre PC, débranchez-les immédiatement pour éviter que leurs fichiers ne soient également cryptés.

Déconnectez l’ordinateur du web – cela permettra à Kool de ne pas recevoir d’autres instructions de ses créateurs.

Nous vous déconseillons d’envoyer la somme demandée aux pirates, mais si vous avez néanmoins décidé de le faire, il est recommandé de ne pas supprimer le Ransomware tout de suite et d’attendre d’avoir payé la rançon et d’avoir reçu la clé de décryptage.

Kool peut sembler avoir été automatiquement supprimé de votre ordinateur, mais même dans ce cas, il est recommandé de suivre les étapes suivantes.

Suppression de Kool Ransomware

Pour supprimer Kool et empêcher le cryptage futur d’autres de vos fichiers, vous devez effectuer quatre étapes principales :

- Déterminez s’il existe un programme potentiellement malveillant sur votre ordinateur qui pourrait être à l’origine de l’infection par le Ransomware et, le cas échéant, supprimez-le.

- Assurez-vous qu’aucun processus malveillant n’est encore en cours d’exécution sur votre ordinateur en utilisant l’outil Gestionnaire des tâches.

- Recherchez dans le système les fichiers malveillants restants et supprimez tout ce qui peut être nuisible.

- Nettoyez le Registre du système, ainsi que le fichier Hosts, et la liste des éléments de démarrage, pour supprimer complètement Kool .

Pour plus de détails sur chacune de ces quatre étapes, veuillez consulter les instructions que nous avons partagées ci-dessous.

Instructions détaillées pour la suppression

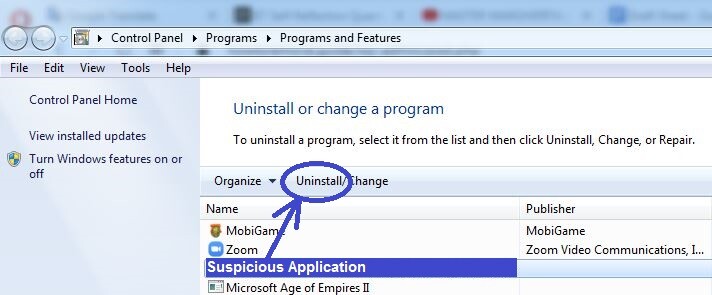

Étape 1

Pour rechercher des programmes potentiellement malveillants, allez dans le menu Démarrer > Panneau de configuration > Désinstaller un programme, où vous verrez les programmes présents sur votre ordinateur et, avec un peu de chance, vous trouverez celui qui est à l’origine de l’infection. Regardez les entrées de la liste, et si vous remarquez quelque chose de suspect ou d’inhabituel qui a été installé récemment, sélectionnez-le, puis utilisez le bouton Désinstaller en haut pour procéder à la désinstallation. Assurez-vous de désactiver toute option dans la désinstallation qui permettrait aux données liées au programme indésirable de rester sur l’ordinateur.

Étape 2

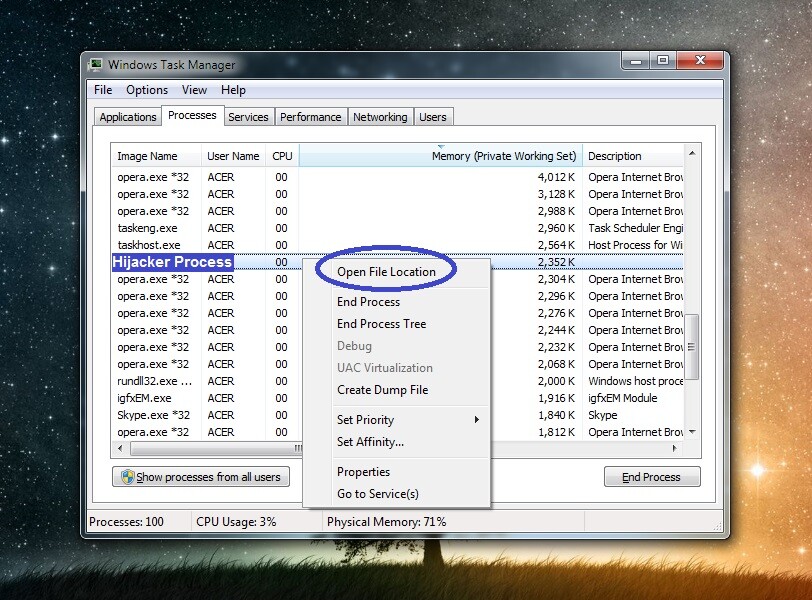

AVERTISSEMENT ! LISEZ ATTENTIVEMENT AVANT DE PROCÉDER !

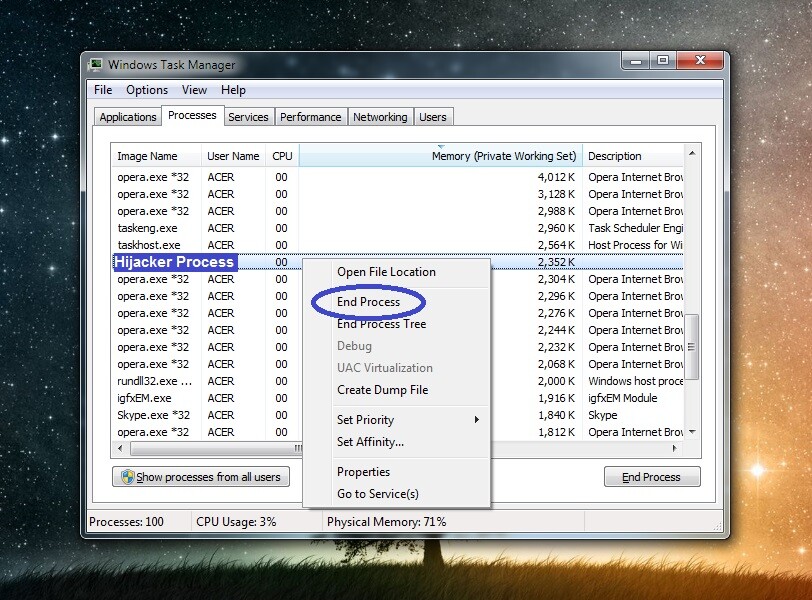

Recherchez l’outil Gestionnaire des tâches à l’aide de la barre de recherche située sous le menu Démarrer ou appuyez simplement sur Ctrl, Shift et Esc. Ensuite, ouvrez l’option Processus en haut de la page et recherchez les processus portant un nom inhabituel et faisant une utilisation excessive de la mémoire RAM et/ou du processeur. Pour savoir si un processus suspect donné est nuisible, procédez comme suit :

Tout d’abord, nous vous suggérons de rechercher le nom du processus – s’il est effectivement lié à un logiciel malveillant, il y aura probablement de nombreux messages sur les forums de cybersécurité qui en parlent et vous avertissent de sa nature malveillante.

Ensuite, vous pouvez accéder à l’emplacement du fichier du processus en cliquant avec le bouton droit de la souris dans le gestionnaire des tâches et en sélectionnant la première option du menu. Ensuite, à l’aide de l’analyseur que nous vous présentons ci-dessous, testez chaque fichier du dossier Emplacement pour voir si l’un d’entre eux est malveillant. Évidemment, si un fichier est considéré comme malveillant, cela signifie que le processus auquel il est lié l’est également.

Les processus détectés comme nuisibles doivent être arrêtés et leurs dossiers d’emplacement de fichiers doivent être supprimés de l’ordinateur.

Step 3

You need to ensure Kool is unable to start its processes again – do this by booting your computer into Safe Mode.

Step 4

Cliquez sur le menu Démarrer, tapez Options des dossiers, appuyez sur la touche Entrée, puis cliquez sur la section Affichage dans la fenêtre qui vient de s’ouvrir. Cochez ensuite l’option Afficher les fichiers, dossiers et lecteurs cachés, puis cliquez sur OK.

Ensuite, copiez-collez le premier des éléments énumérés ci-dessous dans le menu Démarrer, appuyez sur la touche Entrée, et triez les fichiers du dossier qui s’ouvre par date. Supprimez tout ce qui a été créé après que Kool vous a infecté, puis répétez le même processus avec les autres dossiers. C’est seulement dans le dossier Temp que vous devez supprimer toutes les données et pas seulement les fichiers les plus récents.

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Step 5

Appuyez simultanément sur les touches Winkkey et R et lorsque la boîte de recherche Exécuter s’affiche, tapez msconfig dans celle-ci et appuyez sur Entrée. Dans la fenêtre Configuration du système, cliquez sur Démarrage, recherchez dans la liste des éléments ceux dont le fabricant est inconnu et/ou que vous ne reconnaissez pas, désactivez ces éléments et cliquez sur OK.

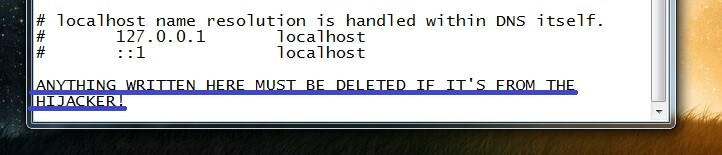

La prochaine chose à faire est d’aller sur le disque dur où votre Windows est installé (sur la plupart des PC, il s’agit du lecteur C :), et de naviguer jusqu’au dossier Windows/System32/drivers/etc. Une fois là, double-cliquez sur le fichier nommé Hosts, puis sélectionnez Notepad lorsqu’on vous demande de choisir un programme, et lorsque le fichier s’ouvre, regardez vers la fin du texte pour voir s’il y a des IP étranges. Si c’est le cas, copiez-collez-les dans les commentaires et nous vous dirons bientôt s’il faut faire quelque chose à leur sujet.

Étape 6

Soyez très prudent lors de cette étape et ne supprimez que les éléments dont vous êtes certain qu’ils sont liés à Kool . Demandez-nous dans les commentaires si vous n’êtes pas sûr de quelque chose.

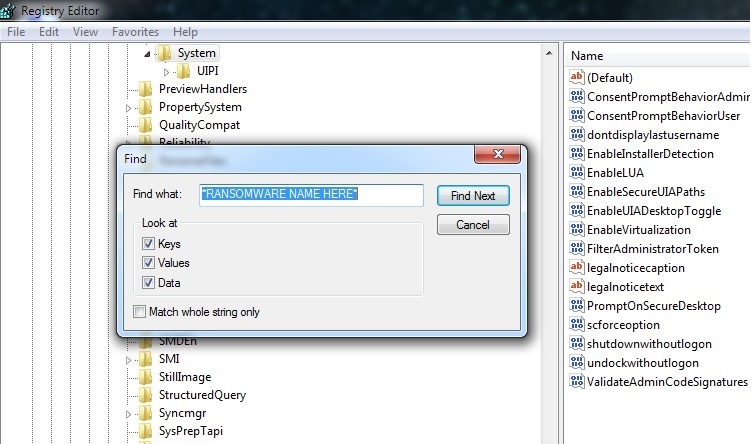

Lancez l’outil Éditeur du registre en tapant regedit.exe dans le menu Démarrer, cliquez sur le premier résultat, puis sur Oui.

Dans l’éditeur, appuyez sur Ctrl + F, puis tapez Kool et appuyez sur Entrée. Supprimez tout élément trouvé dans le registre et répétez la recherche pour trouver d’autres éléments Kool malveillants et les supprimer également.

Après avoir supprimé tous les éléments Kool du Registre, accédez aux trois répertoires suivants à l’aide du panneau de gauche et recherchez-y les clés (sous-dossiers) suspectes. Dites-nous dans les commentaires si vous trouvez quelque chose avec un nom étrange qui semble être généré de façon aléatoire, et nous vous dirons si c’est quelque chose qui doit être éliminé.

- HKEY_CURRENT_USER > Software

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_CURRENT_USER > Software > Microsoft > Internet Explorer > Main

Si Kool est toujours dans le système

Les infections par des ransomwares sont souvent facilitées par des rootkits, des chevaux de Troie ou d’autres menaces secondaires qui font en sorte que le ransomware reste dans le système malgré les tentatives des utilisateurs pour le supprimer. Si vous n’avez pas réussi à supprimer manuellement Kool , il est possible que vous soyez dans une telle situation et qu’un autre programme malveillant soit présent sur votre PC.

Dans ce cas, nous vous conseillons d’utiliser un programme anti-malware spécialisé qui peut s’occuper de toutes les menaces présentes sur votre ordinateur en même temps. Un outil puissant que nous pouvons recommander dans de tels scénarios se trouve dans ce guide, alors pensez à l’essayer.

Comment décrypter les fichiers Kool

Pour décrypter les fichiers Kool, nous vous encourageons à essayer d’autres options de récupération plutôt que de choisir de payer la rançon demandée. Si vous envoyez votre argent aux pirates pour tenter de décrypter les fichiers Kool, vous perdrez tout simplement cet argent sans jamais récupérer vos fichiers.

Toutefois, avant de tenter toute autre variante de restauration des données, assurez-vous que le système est exempt de toute menace, afin que les données que vous parviendrez à récupérer ne soient pas verrouillées à nouveau. N’oubliez pas que vous pouvez toujours utiliser notre powerful online scanner pour tester gratuitement la présence de codes malveillants dans les fichiers douteux de votre ordinateur.

Une fois que vous êtes certain que Kool a disparu de votre ordinateur, il est recommandé de consulter notre page How to Decrypt Ransomware et familiarisez-vous avec les méthodes alternatives de restauration de fichiers qui y sont présentées, afin de pouvoir les utiliser et espérer récupérer vos fichiers avec leur aide.

Leave a Comment