Qu’est-ce qu’un logiciel malveillant ?

Un logiciel malveillant est un terme général utilisé pour désigner tout type de logiciel indésirable et/ou nuisible que les utilisateurs pourraient installer sur leurs appareils. La forme la plus répandue de logiciels malveillants est le cheval de Troie, un type de menace connu pour sa polyvalence et sa furtivité.

Dans les lignes qui suivent, nous partagerons avec vous quelques informations importantes et utiles sur ce type de virus logiciel le plus courant et nous essaierons de vous aider à protéger votre système contre les infections potentielles par des chevaux de Troie.

Méthodes de distribution

La première chose que vous devez savoir sur ce type de logiciel malveillant est qu’il se propage généralement sur l’internet en utilisant différentes formes de déguisement. Dans la plupart des cas, un cheval de Troie n’entre pas automatiquement dans votre système par lui-même, mais il est plutôt laissé à votre disposition. Cela peut se produire, par exemple, si le virus est déguisé en jeu informatique populaire ou en programme utile pouvant être téléchargé gratuitement sur un site web obscur qui distribue probablement des logiciels piratés. De nombreux utilisateurs se rendent sur de tels sites pour télécharger des choses gratuitement, mais vous devez vous rappeler que cela est non seulement illégal et punissable par la loi, mais aussi dangereux car vous pouvez finir par télécharger un cheval de Troie déguisé. Une fois que la menace est téléchargée par l’utilisateur, elle ne se manifeste généralement pas immédiatement. Au lieu de cela, une fois que l’utilisateur essaie d’exécuter le virus du cheval de Troie déguisé, il lui sera demandé de donner à l’administrateur l’autorisation d’apporter des modifications au système. Une fois cette autorisation accordée, la menace sera libre d’exécuter ses tâches malveillantes à l’intérieur du système.

D’autres moyens courants d’introduire des chevaux de Troie déguisés sur les ordinateurs de leurs victimes potentielles consistent à ajouter le malware à un courrier électronique de spam ou à le diffuser par le biais de publicités clickbait et de fausses demandes de mise à jour qui, lorsqu’on clique dessus, téléchargent le virus sur l’ordinateur de l’utilisateur. Il existe, bien sûr, de nombreuses autres façons de propager les chevaux de Troie, mais ce sont les plus courantes.

Comment le cheval de Troie vous endommage

Comme nous l’avons déjà souligné ci-dessus, ce type de logiciel malveillant est connu pour sa polyvalence, ce qui signifie qu’un virus de Troie peut être utilisé pour un grand nombre de tâches criminelles et malveillantes, selon ce que recherchent ses créateurs. Voici quelques exemples courants de la manière dont un virus de Troie peut être utilisé :

Les chevaux de Troie sont généralement capables de détourner et de contrôler les processus du système ainsi que d’en lancer de nouveaux sans autorisation. Un virus de Troie pourrait forcer votre ordinateur à utiliser toutes les ressources de la mémoire vive, du processeur et du GPU pour les processus d’extraction de devises de cryptographie, la distribution de spam, les attaques par déni de service, etc.

Certains chevaux de Troie servent également d’outils avancés de logiciels espions et peuvent recueillir des données sensibles sur votre machine, envoyant les informations recueillies à leurs créateurs qui pourraient, à leur tour, utiliser les données pour le chantage, l’extorsion d’argent, le vol bancaire, et plus encore.

Les chevaux de Troie peuvent également être utilisés comme outils de distribution pour les virus Ransomware. Une fois que le cheval de Troie entre silencieusement dans le système et est activé, il peut automatiquement lancer le processus de téléchargement du Ransomware à l’insu de l’utilisateur.

Dans certains cas, un cheval de Troie peut même donner à ses créateurs un accès à distance illimité à l’ensemble de votre système, permettant aux pirates de faire ce qu’ils veulent de la machine infectée.

Il existe de nombreux autres exemples de la manière dont ces menaces pourraient être utilisées – ceux que nous avons mentionnés jusqu’à présent sont simplement les utilisations les plus courantes du cheval de Troie.

Suppression des chevaux de Troie

Il est important de ne jamais remettre à plus tard la suppression d’un cheval de Troie au cas où vous soupçonneriez qu’il s’est niché dans votre système. Plus tôt vous supprimez la menace, plus vous avez de chances d’éviter tout dommage grave et permanent à votre système ou à vos fichiers. Le guide ci-dessous a été préparé pour ceux d’entre vous qui pensent avoir un cheval de Troie dans leur ordinateur et nous vous conseillons de l’utiliser pour sécuriser votre système et conserver vos données en toute sécurité.

Résumé:

| Nom | Logiciels malveillants |

| Type | Les Trojans |

| Niveau de Danger | Haut (les chevaux de Troie sont souvent utilisés comme porte dérobée pour Ransomware) |

| Symptômes | Les menaces du cheval de Troie peuvent provoquer des plantages et des erreurs BSOD dans votre système, corrompre vos fichiers et vos logiciels, modifier des processus système importants, insérer d’autres programmes malveillants dans l’ordinateur, etc. |

| Méthode de distribution | Généralement, les virus de Troie sont déguisés en programmes et applications utiles et téléchargés sur des sites de partage de fichiers à partir desquels les utilisateurs sont susceptibles de les télécharger. Les messages de spam et les publicités clickbait sont également souvent utilisés pour diffuser des chevaux de Troie. |

| Outil de détection |

Supprimer Logiciels malveillants

![]()

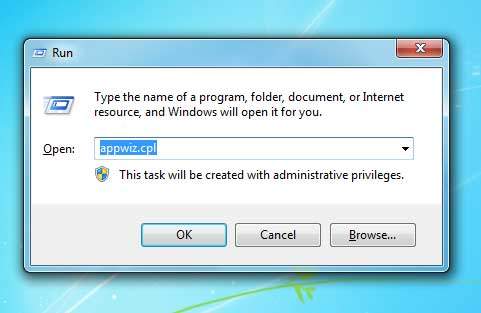

Appuyez et maintenez ensemble la touche Démarrer et R. Tapez appwiz.cpl –> OK.

Vous êtes maintenant dans le Panneau de contrôle. Recherchez pour des entrées méfiantes. Désinstallez le/les.

Tapez msconfig dans le champ de recherche et appuyez sur Entrée. Une fenêtre va vous apparaître:

Démarrage —> Décochez entrées qui ont «Inconnu» comme fabricant ou autre regard suspicieux.

- N’oubliez pas cette étape – si vous avez des raisons de croire une plus grande menace (comme ransomware) est sur votre PC, vérifiez tout ici.

![]()

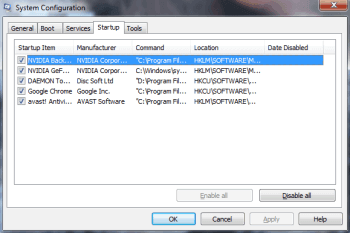

Ouvrez le menu de démarrage et de recherche pour les connexions réseau (Sous Windows 10, vous écrivez juste après avoir cliqué sur le bouton Windows), appuyez sur Entrée.

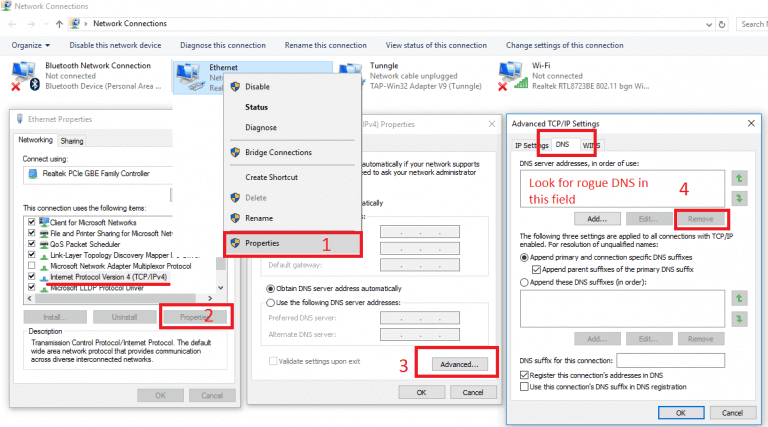

- Faites un clic droit sur la carte réseau que vous utilisez —> Propriétés —> Internet Protocol Version 4 (TCP / IP), cliquez sur Propriétés.

- La ligne de DNS doit être réglé pour obtenir le serveur DNS automatiquement. Dans le cas contraire, réglez-le vous-même.

- Cliquez sur Avancé —> l’onglet DNS. Retirez tout ici (s’il y a quelque chose) —> OK.

![]()

Appuyez sur CTRL + SHIFT + ESC simultanément. Aller à l’onglet Processus. Essayez de déterminer ceux qui sont dangereux. Googlez-les ou demandez à nous dans les commentaires.

ATTENTION! LIRE ATTENTIVEMENT AVANT DE PROCEDER!

Clic droit sur chacun des processus problématiques séparément et sélectionnez Ouvrir l’emplacement du fichier. Finissez le processus après avoir ouvert le dossier, puis supprimez les directoires où vous étiez envoyés.

![]()

Tapez « Regedit » dans le champ de recherche de Windows et appuyez sur Entrée.

A l’intérieur, appuyez sur CTRL et F ensemble et tapez Nom de la menace. Clic droit et supprimez toutes les entrées que vous trouvez avec un nom similaire. Si elles ne montrent pas de cette façon, allez manuellement à ces directoires et supprimez / désinstallez:

- HKEY_CURRENT_USER—-Software—–Random Directory. / Il pourrait être l’un d’eux – demandez à nous si vous ne pouvez pas discerner ceux qui sont malveillants.

HKEY_CURRENT_USER—-Software—Microsoft—-Windows—CurrentVersion—Run– Random

HKEY_CURRENT_USER—-Software—Microsoft—Internet Explorer—-Main—- Random

Clic droit sur le raccourci du navigateur —> Propriétés.

Leave a Comment