Was ist Malware?

Malware ist ein allgemeiner Begriff, der sich auf jede Art von unerwünschter und/oder schädlicher Software bezieht, die Benutzer auf ihre Geräte gelangen könnten. Die am weitesten verbreitete Form von Malware sind die Trojanischen Pferdeviren – eine Art von Bedrohung, die für ihre Vielseitigkeit und Schleichfähigkeit bekannt ist.

In den nächsten Zeilen werden wir Ihnen einige wichtige und hilfreiche Informationen über diese häufigste Art von Softwareviren geben und versuchen, Ihr System vor möglichen Infektionen durch Trojanische Pferde zu schützen.

Methoden der Verbreitung

Das erste, was Sie über diesen Malware-Typ wissen sollten, ist, dass er sich typischerweise im Internet mit verschiedenen Formen der Tarnung verbreitet. In den meisten Fällen würde ein Trojaner nicht automatisch von selbst in Ihr System eindringen, sondern von Ihnen in das System gelassen werden. Dies kann zum Beispiel passieren, wenn der Virus als ein beliebtes Computerspiel oder nützliches Programm getarnt ist, das kostenlos von einer obskuren Website heruntergeladen werden kann, die wahrscheinlich raubkopierte Software vertreibt. Viele Benutzer gehen auf solche Websites, um kostenlos Sachen herunterzuladen, aber Sie müssen bedenken, dass dies nicht nur illegal und strafbar ist, sondern auch unsicher, weil Sie am Ende ein getarntes Trojanisches Pferd herunterladen können. Sobald die Bedrohung vom Benutzer heruntergeladen wird, zeigt sie in der Regel nicht sofort ihr wahres Gesicht. Stattdessen wird der Benutzer, sobald er versucht, das getarnte Trojanische Pferd auszuführen, gebeten, der Software die Erlaubnis zu erteilen, Änderungen am System vorzunehmen. Sobald diese Erlaubnis erteilt ist, kann die Bedrohung ihre bösartigen Aufgaben innerhalb des Systems ausführen.

Andere gängige Methoden, um getarnte Trojaner auf die Computer ihrer potenziellen Opfer zu locken, bestehen darin, die Malware einer Spam-E-Mail hinzuzufügen oder sie über Clickbait-Anzeigen und gefälschte Update-Anfragen zu verbreiten, die, wenn sie angeklickt werden, den Virus auf den Computer des Benutzers herunterladen würden. Es gibt natürlich noch viele andere Möglichkeiten, Trojanische Pferde zu verbreiten, aber das sind die häufigsten.

Wie der Trojaner Sie schädigt

Wie wir bereits oben erwähnt haben, ist diese Art von Malware für ihre Vielseitigkeit bekannt. Das bedeutet, dass ein Trojaner-Virus für eine große Anzahl krimineller und bösartiger Aufgaben eingesetzt werden kann, je nachdem, was seine Urheber beabsichtigen. Hier sind einige gängige Beispiele dafür, wie ein Trojaner-Virus eingesetzt werden kann:

Trojanische Pferde sind in der Regel in der Lage, die Prozesse im System zu kapern und zu kontrollieren sowie neue Prozesse ohne Erlaubnis zu starten. Ein Trojanischer Virus könnte Ihren Computer dazu zwingen, alle RAM-, CPU- und GPU-Ressourcen für Kryptocurrency-Mining-Prozesse, Spam-Verteilung, Denial-of-Service-Angriffe und mehr zu nutzen.

Einige Trojaner fungieren auch als hochentwickelte Spyware-Tools und können vertrauliche Daten von Ihrem Computer sammeln und die gesammelten Informationen an ihre Schöpfer senden, die diese wiederum für Erpressung, Gelderpressung, Bankdiebstahl und vieles mehr verwenden könnten.

Trojanische Pferde können auch als Verbreitungswerkzeuge für Ransomware-Viren eingesetzt werden. Sobald der Trojaner stillschweigend in das System eindringt und aktiviert wird, kann er ohne Wissen des Benutzers automatisch den Prozess des Herunterladens der Ransomware einleiten.

In einigen Fällen kann ein Trojaner seinen Urhebern sogar uneingeschränkten Fernzugriff auf Ihr gesamtes System ermöglichen, so dass die Hacker mit dem infizierten Rechner tun können, was sie wollen.

Es gibt zahlreiche weitere Beispiele dafür, wie diese Bedrohungen eingesetzt werden könnten – die bisher erwähnten sind einfach die am häufigsten verwendeten Trojaner.

Entfernen von Trojanern

Es ist wichtig, die Entfernung eines Trojanischen Pferdes niemals zu verzögern, falls Sie den Verdacht haben, dass sich ein Trojanisches Pferd in Ihrem System eingenistet haben könnte. Je früher Sie die Bedrohung entfernen, desto größer sind Ihre Chancen, ernsthafte und dauerhafte Schäden an Ihrem System oder Ihren Dateien zu vermeiden. Der folgende Leitfaden wurde für diejenigen unter Ihnen erstellt, die glauben, dass sich ein Trojaner in ihrem Computer befinden könnte, und wir raten Ihnen, ihn zu verwenden, um Ihr System zu sichern und Ihre Daten sicher aufzubewahren.

Überblick:

| Name | Malware |

| Typ | Trojaner |

| Risikograd | Hoch |

| Merkmale | Bedrohungen durch Trojanische Pferde können Abstürze und BSOD-Fehler in Ihrem System verursachen, Ihre Dateien und Software beschädigen, wichtige Systemprozesse verändern, andere bösartige Programme in den Computer einfügen und vieles mehr. |

| Verbreitung | Üblicherweise werden Trojaner-Viren als nützliche Programme und Anwendungen getarnt und auf File-Sharing-Sites hochgeladen, von denen Benutzer sie wahrscheinlich herunterladen. Auch Spam-Nachrichten und Clickbait-Anzeigen werden häufig zur Verbreitung von Trojanischen Pferden verwendet. |

| Virus-Tool |

Entfernen von Malware

![]()

Starten Sie den PC im abgesicherten Modus (Wenn Sie mit diesem Vorgang nicht vertraut sind, verwenden Sie bitte diese Anleitung).

Dieser Prozess dient zur Vorbereitung

![]()

Sie müssen zuerst alle versteckte Dateien und Ordner anzeigen.

- Überspringen Sie diesen Schritt nicht – Malware Dateien könnten versteckt sein

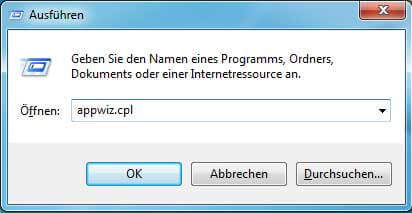

Halten Sie die Windows-Taste und R gleichzeitig gedrückt. Geben Sie appwiz.cpl ein und klicken Sie auf „OK‟.

Sie befinden sich jetzt im Menü der Systemsteuerung. Wenn Ihnen verdächtige Einträge auffallen, können Sie diese deinstallieren. Falls die folgende Meldung auf dem Bildschirm erscheint, klicken Sie auf Nein.

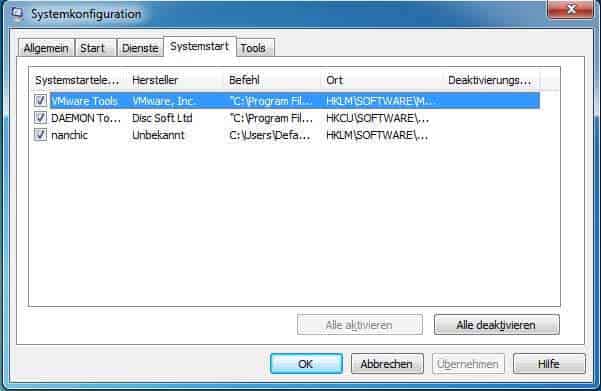

Geben Sie nun in das Suchfeld msconfig ein und drücken Sie Enter.

Systemstart—> Deaktivieren Sie alle Einträge mit „Unbekannt“

![]()

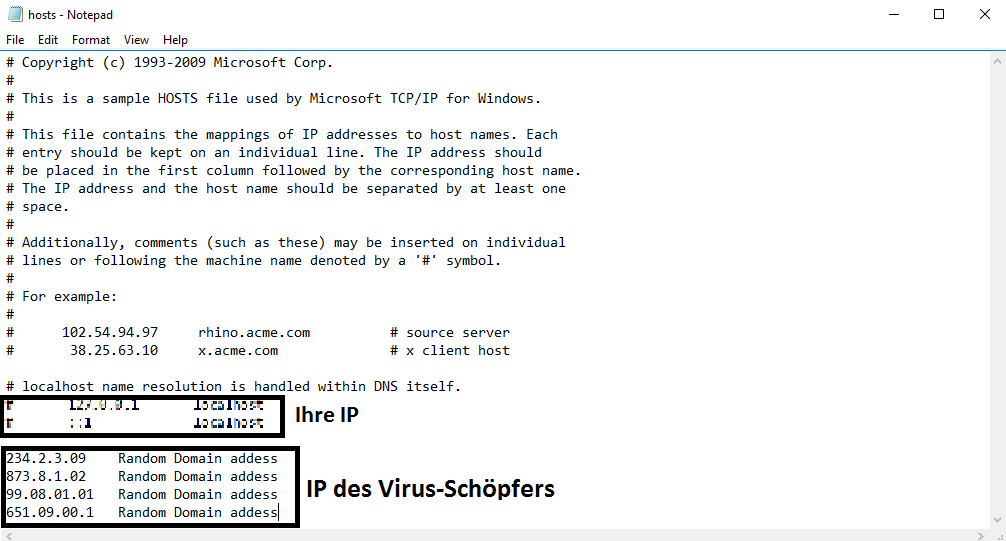

Halten Sie die Windows-Taste und R-Taste gleichzeitig gedrückt. Kopieren sie folgende Zeile und fügen sie diese in das Eingabefeld ein.

notepad %windir%/system32/Drivers/etc/hosts

Eine neue Datei wird sich öffnen. Wenn Ihr PC infiziert ist, werden am Ende verschiedene IP-Nummern zu sehen sein. Sie können dies mit folgendem Bild vergleichen.

Wenn Sie verdächtige IP-Adressen unter “Localhost” angezeigt bekommen – teilen Sie uns diese bitte mittels Kommentarfunktion mit.

![]()

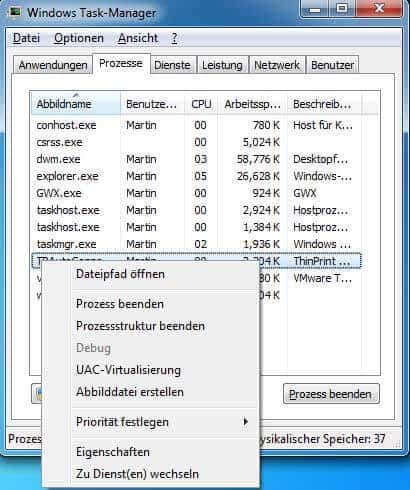

Drücken Sie gleichzeitig STRG + SHIFT + ESC. (STRG + Umschalten + ESC). Rufen Sie die Registerkarte „Prozesse“ auf. Versuchen Sie zu bestimmen, welche Prozesse schädlich sein könnten. Wenn Sie sich nicht sicher sind, benutzen Sie die Google-Suche oder senden uns eine Nachricht.

WARNUNG! Bitte lesen Sie die folgenden Hinweise sorgfältig durch, bevor Sie fortfahren!

Klicken sie auf jeden schädlichen Prozess einzeln mit der rechten Maustaste. Wählen Sie „Dateipfad öffnen“. Nachdem sich der Ordner geöffnet hat, beenden Sie den aktuellen Vorgang und löschen die Verzeichnisse.

Geben Sie “regedit” in das Windows-Suchfenster ein. Drücken Sie Enter.

Danach drücken Sie die Tasten STRG und F gleichzeitig und tippen den Namen der Bedrohung ein. Mit einem Rechtsklick können Sie alle angezeigten identischen Einträge löschen. Falls das Löschen auf diesem Wege nicht möglich ist, können sie für einen manuellen Lösch- oder Deinstallationsvorgang das angezeigte Verzeichnis direkt aufrufen.

- HKEY_CURRENT_USER—-Software—–Random Directory. Diese Einträge könnten Malware sein. Fragen Sie uns, falls sie sich über die Bösartigkeit von Dateien nicht sicher sind.

- HKEY_CURRENT_USER—-Software—Microsoft—-Windows—CurrentVersion—Run– Random

HKEY_CURRENT_USER—-Software—Microsoft—Internet Explorer—-Main—- Random

![]()

Wenn Ihnen diese Anleitung nicht dabei helfen konnte Malware zu finden, sollten Sie auf einen professionellen Antivirenscanner zurückgreifen. Diese Malware dient offensichtlich zum Diebstahl Ihrer Anmelde- und Kreditkarteninformationen. Dies bedeutet, dass die Angreifer eine Menge an Zeit und Energien verwendet haben, um den Angriff so bedrohlich wie möglich zu gestalten.

Wir möchten Sie darauf aufmerksam machen, dass Sie uns im Problemfall immer eine Nachricht zukommen lassen können!

Leave a Comment