Fichier Ttza

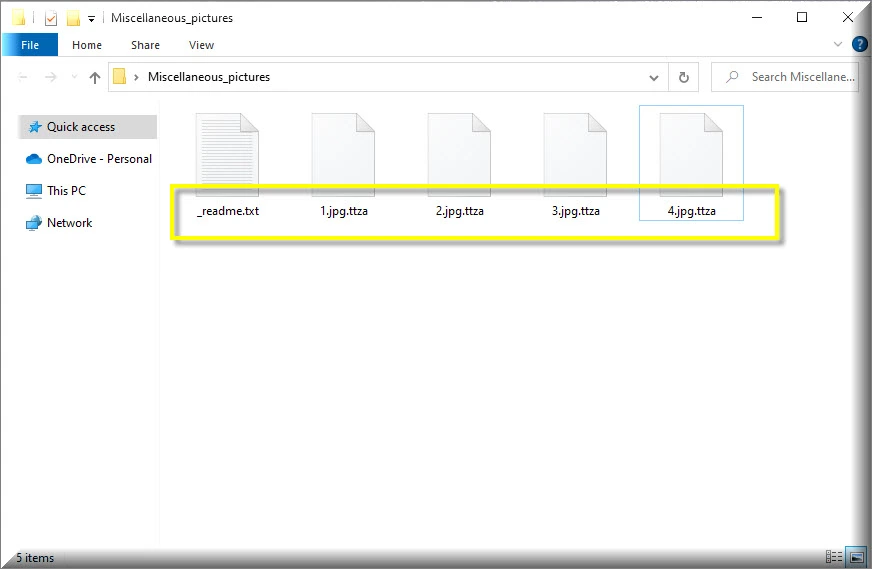

Le fichier Ttza est un type particulier de fichier qui ne peut pas être facilement accessible avec des logiciels courants. Si vous essayez de le visualiser en utilisant les applications sur votre ordinateur, vous risquez de recevoir une erreur car le fichier est verrouillé et ne peut pas être accessible sans une clé de déchiffrement. Tomber sur un fichier Ttza sur votre appareil est un fort indicateur d’une attaque de ransomware. Un tel logiciel malveillant vous empêche d’accéder à vos fichiers, ajoute des extensions à ces derniers, puis les retient en otage contre de l’argent. Manquer la date limite de la rançon peut entraîner une perte permanente de vos fichiers.

Le décryptage des fichiers affectés par le ransomware Ttza est une tâche complexe en raison de la méthode de chiffrement robuste qui est utilisée. Par conséquent, il est essentiel d’identifier la variante exacte du ransomware qui a infecté votre appareil. Cette connaissance peut vous aider à trouver des outils de décryptage spécifiques adaptés à la menace à laquelle vous êtes confronté. Pour éviter d’autres dommages, il est conseillé de déconnecter l’ordinateur compromis d’Internet et des autres réseaux. Vous devez investir du temps dans la recherche de sources réputées pour trouver des ressources de décryptage, des guides ou des logiciels, ou contacter un professionnel pour obtenir de l’aide. Comment supprimer le virus

Pour nettoyer votre système du virus ransomware Ttza et récupérer vos fichiers verrouillés, vous devez déconnecter l’ordinateur infecté de tous les réseaux. Ensuite, comprenez quelle version du ransomware Ttza vous avez affaire, car cela peut vous aider à trouver des outils de suppression et de décryptage adaptés. Utilisez un logiciel antivirus à jour pour effectuer une analyse complète afin de détecter et supprimer la menace associée. Si nécessaire, effacez manuellement les fichiers douteux liés au ransomware. Avant de récupérer les fichiers à partir des sauvegardes, assurez-vous que votre système est exempt de ransomware.

Ttza Virus

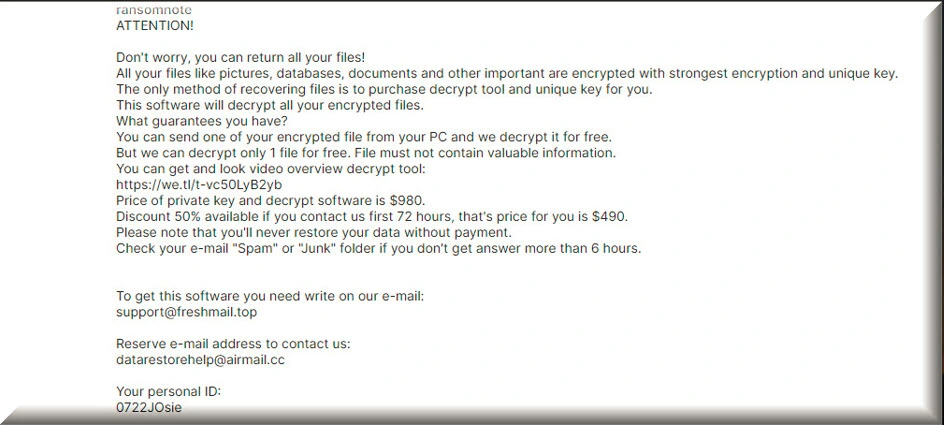

Le virus Ttza est un malware dangereux, classé comme ransomware, qui s’infiltre dans les systèmes de diverses manières. Des tactiques telles que des publicités en ligne trompeuses, des pièces jointes de courrier électronique indésirable et des téléchargements déguisés sont couramment utilisées par les cybercriminels pour distribuer cette menace. Il n’est pas rare que le virus Ttza soit dissimulé dans des fichiers apparemment innocents, comme un dossier compressé ou une macro dans un document. Par conséquent, si vous souhaitez rester en sécurité, vous devriez toujours être méfiant à l’égard du contenu numérique inconnu et disposer d’un outil de sécurité efficace. Une fois infiltré dans votre système, le malware commence immédiatement à chiffrer une liste de fichiers stockés sur le disque dur de votre ordinateur. Une fois terminé, vous verrez une notification demandant une rançon sur votre écran, ou un fichier texte informatif stocké dans les dossiers contenant les fichiers chiffrés.

Ttza

Se défendre contre des ransomwares tels que Ttza ou Ttwq n’est pas si difficile, tant que vous développez l’habitude d’être vigilant à l’égard des menaces potentielles dans les liens cliquables ou les fichiers téléchargeables provenant de sources non vérifiées. Les bonnes habitudes en ligne combinées à un logiciel antivirus fiable peuvent réduire considérablement le risque d’une rencontre avec un ransomware. Bien sûr, il est tout aussi important de maintenir à jour tous les logiciels, car les ransomwares ciblent souvent les vulnérabilités non corrigées. Néanmoins, la meilleure défense contre une attaque Ttza est de sauvegarder régulièrement toutes vos données essentielles, que ce soit sur des périphériques externes ou un stockage en nuage. De cette manière, vous pourrez toujours y accéder depuis la source de sauvegarde et les récupérer une fois que le ransomware aura été supprimé du système.

.Ttza

Le ransomware .Ttza utilise un processus de chiffrement sophistiqué pour verrouiller vos données et exiger une rançon pour leur libération. Lorsque vous déclenchez accidentellement l’infection par le ransomware, le logiciel malveillant s’infiltre dans votre ordinateur et commence ensuite une recherche approfondie de fichiers précieux. Cette recherche n’est pas aléatoire. Le ransomware .Ttza cible généralement des fichiers qui sont importants pour vous, tels que des documents, des photos et des vidéos. Une fois que le ransomware identifie sa proie, il utilise un algorithme de chiffrement complexe qui convertit vos fichiers en un code secret que seul l’attaquant peut déchiffrer. Pour aggraver les choses, le ransomware affiche une demande de rançon sur votre écran, exigeant un paiement en échange de la clé de déchiffrement. C’est la manière de l’attaquant de retenir vos fichiers en otage, et ils fixent souvent une date limite pour vous inciter à payer.

Extension Ttza

Les fichiers chiffrés par le ransomware Ttza ont généralement l’extension unique Ttza attachée à la fin. Cette étiquette ajoutée différencie les fichiers altérés de leurs formats d’origine et les rend inaccessibles. Identifier quels fichiers ont été chiffrés est généralement aussi simple que repérer l’extension Ttza, bien que certaines versions de ransomware puissent utiliser des extensions différentes. La clé pour récupérer vos fichiers réside dans l’obtention de la clé de déchiffrement de l’attaquant, généralement en suivant leurs instructions pour effectuer un paiement. Cependant, payer la rançon est risqué et n’est pas recommandé, car il n’y a aucune garantie que l’attaquant fournira réellement la clé de déchiffrement ou qu’il ne frappera pas à nouveau à l’avenir

Ransomware Ttza

Le ransomware Ttza fonctionne avec une précision sinistre qui le distingue des autres menaces cybernétiques. Son objectif principal est de s’infiltrer furtivement dans votre système, en utilisant souvent des techniques trompeuses ou en exploitant des vulnérabilités dans des logiciels obsolètes. Une fois à l’intérieur, il chiffre vos fichiers, les rendant inaccessibles. Les cybercriminels derrière ce ransomware lancent ensuite leur stratégie d’extorsion, présentant aux victimes des ultimatums pour payer des sommes importantes en échange du déchiffrement. Encore plus inquiétant est sa capacité à rester indétecté, mettant subtilement en danger les sauvegardes que les utilisateurs pensent être en sécurité. Par conséquent, pour rester en sécurité, il est important de mettre en place des protocoles de sécurité multicouches, y compris des sauvegardes hors site et basées sur le cloud, car elles offrent une défense redoutable contre les impacts dévastateurs du ransomware Ttza et d’autres menaces.

Qu’est-ce qu’un fichier Ttza?

Le fichier Ttza est comme un fichier otage pris par le ransomware malveillant Ttza. Pensez à ce ransomware comme un kidnappeur numérique qui, au lieu de personnes, prend vos fichiers – qu’il s’agisse de photos, de documents ou de vidéos – et les verrouille. Tout comme un kidnappeur laisse un signe ou un message, le ransomware change le nom ou ajoute une extension spéciale à chaque fichier capturé pour montrer qu’il a été pris. Les malfaiteurs derrière le ransomware et le propriétaire de l’ordinateur peuvent facilement repérer quels fichiers sont « kidnappés » en recherchant ces changements de nom. Ainsi, en termes simples, un fichier Ttza est simplement un fichier ordinaire sur votre ordinateur qui a été verrouillé par ce ransomware nuisible et qui ne peut pas être accédé sans la clé de déchiffrement appropriée.

Résumé:

| Nom | Ttza |

| Type | Ransomware |

| Outil de détection | Certaines menaces se réinstallent d’elles-mêmes si vous ne supprimez pas leurs fichiers de base. Nous vous recommandons de télécharger SpyHunter pour supprimer les programmes nuisibles pour vous. Cela peut vous faire gagner des heures et vous éviter de nuire à votre système en supprimant les mauvais fichiers. Télécharger SpyHunter (Suppression Gratuite*) |

Supprimer Ttza Ransomware

Pour faciliter l’exécution de toutes les étapes de ce guide, vous pouvez enregistrer les instructions de désinstallation de cette page comme signet dans votre navigateur. De cette façon, vous n’aurez pas à rechercher le guide de désinstallation d’Ttza à chaque fois que vous redémarrerez votre ordinateur, puisque les instructions s’y trouveront déjà.

L’étape suivante consiste à démarrer l’ordinateur compromis en mode sans échec, ce qui vous permet de voir quels programmes et applications (en dehors des plus nécessaires) sont exécutés sur le système et s’ils sont potentiellement dangereux pour votre ordinateur.

ATTENTION! LIRE ATTENTIVEMENT AVANT DE PROCEDER!

Pour ouvrir le gestionnaire des tâches, appuyez simultanément sur les touches CTRL+SHIFT+ESC de votre clavier. Dans l’onglet Processus, vous devez rechercher les processus portant des noms inhabituels ou les processus qui consomment beaucoup de ressources. Faites un clic droit sur tout processus qui vous semble suspect et choisissez Ouvrir l’emplacement du fichier dans le menu contextuel qui apparaît.

Ensuite, analysez les fichiers associés à ce processus pour voir si un code malveillant a été inclus. Un programme gratuit de détection de virus est donné ci-dessous.

S’il y a des fichiers que l’analyseur détecte comme dangereux, vous devrez peut-être d’abord mettre fin au processus suspect dans le Gestionnaire des tâches en cliquant dessus avec le bouton droit de la souris et en sélectionnant Terminer le processus avant de passer aux fichiers et de les supprimer avec succès.

Lorsqu’un système est infecté, un attaquant a la possibilité de modifier le fichier Hosts. Par conséquent, l’étape suivante consiste à rechercher manuellement dans la section « Localhost » du fichier les adresses IP potentiellement problématiques (comme celles de l’image ci-dessous). Vous pouvez ouvrir le fichier Hosts en appuyant simultanément sur la touche Windows et la touche R, puis en tapant la commande suivante dans la boîte Exécuter :

notepad %windir%/system32/Drivers/etc/hosts

Pour exécuter la commande que vous venez de taper, appuyez sur la touche Entrée de votre ordinateur, puis recherchez toute adresse IP inhabituelle dans la section Localhost du fichier. Faites-nous savoir si vous trouvez quelque chose de suspect en postant un commentaire dans l’espace prévu à cet effet ci-dessous. Si nous constatons que les adresses IP que vous avez publiées sont dangereuses, nous vous répondrons en vous indiquant la marche à suivre.

À l’étape suivante, entrez msconfig dans le champ de recherche de Windows et appuyez sur Entrée. La boîte de dialogue Configuration du système apparaîtra à l’écran à la suite de cette action. Recherchez les éléments de démarrage d’Ttza dans l’onglet Démarrage du gestionnaire de tâches. Si vous en trouvez, décochez-les et cliquez sur le bouton « OK » pour enregistrer vos modifications. N’oubliez pas, cependant, que vous ne devez pas supprimer la coche d’un élément de démarrage authentique qui fait partie du système d’exploitation de votre ordinateur.

![]()

Pour éviter d’être détectées et pour obtenir une persistance à long terme, un nombre croissant d’applications malveillantes insèrent secrètement des entrées malveillantes dans le registre du système. Pour cette raison, si vous souhaitez supprimer Ttza avec succès, vous devez utiliser l’éditeur de registre pour rechercher et supprimer tous les fichiers liés à Ttza qui ont pu y être ajoutés. Pour ce faire, tapez regedit dans le champ de recherche de Windows et appuyez sur Entrée. Ensuite, vous devriez pouvoir afficher l’éditeur du registre sur l’écran de votre ordinateur. Recherchez les fichiers qui ont pu être ajoutés par le ransomware en appuyant simultanément sur les touches CTRL et F. Saisissez le nom du ransomware dans le champ Rechercher et cliquez sur le bouton Rechercher suivant pour lancer la recherche du logiciel malveillant.

Supprimez soigneusement tous les fichiers liés au ransomware qui apparaissent dans les résultats de la recherche. Répétez la recherche autant de fois que nécessaire jusqu’à ce qu’il n’y ait plus de résultats à supprimer.

Attention ! Si vous tentez de supprimer manuellement les fichiers liés aux logiciels malveillants de votre registre, vous devez savoir qu’il est toujours possible de supprimer accidentellement quelque chose d’autre qui n’est pas lié au problème du logiciel malveillant. En matière de sécurité, l’utilisation d’un logiciel antivirus est la meilleure option car il supprime les applications potentiellement dangereuses et les entrées de registre non sécurisées sans supprimer les fichiers système essentiels.

Malicious ransomware-related files may also be present in the following five locations. Therefore, you should double-check your system by typing each of the search phrases listed below in the Windows search bar and pressing Enter.

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Tous les fichiers douteux que vous rencontrez doivent être supprimés. En maintenant simultanément les touches CTRL et A et en appuyant sur la touche Del de votre ordinateur, vous supprimerez tous les fichiers temporaires du répertoire Temp de votre ordinateur.

![]()

Comment décrypter les fichiers Ttza

Il est possible que des non-professionnels aient des difficultés à récupérer les données qui ont été cryptées par un ransomware. De plus, les processus de décryptage qui peuvent être utilisés pour récupérer les données peuvent différer en fonction de la variante du ransomware qui a été utilisée pour les crypter. Il est possible de distinguer les différentes variantes de ransomware en se basant sur les extensions de fichiers qui sont attachées aux données cryptées.

Une analyse approfondie de votre ordinateur à l’aide d’un programme professionnel de suppression des virus (tel que celui disponible sur notre site Web) est la chose la plus importante que vous puissiez faire avant d’essayer toute étape de restauration des données. Une fois que l’analyse a montré qu’il n’y a pas de menaces sur le système, vous pourrez expérimenter en toute sécurité les différentes options de récupération de fichiers disponibles.

Suivant Djvu Ransomware

Selon les experts en sécurité, le ransomware STOP Djvu est une nouvelle variante du ransomware Djvu qui a été découvert. Les fichiers cryptés par cette nouvelle menace portent l’extension .Ttza à la fin de leur nom. Dans certains cas, à l’aide d’un décrypteur tel que celui que vous trouverez sur https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu, vous pourrez récupérer vos données cryptées.

Avant de pouvoir commencer la procédure de décryptage, vous devez d’abord télécharger le logiciel STOPDjvu.exe à partir de l’URL indiquée. Pour exécuter le fichier en tant qu’administrateur, faites un clic droit dessus et choisissez « Exécuter en tant qu’administrateur », puis confirmez. Vous devrez également vous assurer que vous avez bien compris le contrat de licence et les instructions qui l’accompagnent. Cependant, il est essentiel de se rappeler que cet outil ne pourra pas décrypter les données qui ont été cryptées avec des clés hors ligne inconnues ou avec un cryptage en ligne.

Si vous rencontrez des problèmes lors de la suppression du ransomware Ttza, le logiciel anti-virus disponible sur notre site web peut vous aider. Vous pouvez également utiliser notre scanner de virus en ligne gratuit pour vérifier les fichiers étranges que vous rencontrez.

Laisser un commentaire