Cos’è il Malware?

Malware è un termine generico usato per indicare qualsiasi tipo di software indesiderato e/o dannoso che gli utenti potrebbero introdurre nei loro dispositivi. La forma più diffusa di malware è il Trojan Horse virus – un tipo di minaccia noto per la sua versatilità e la sua furtività.

Nelle righe successive condivideremo con voi alcune informazioni importanti e utili su questo tipo di virus software più comune e cercheremo di aiutarvi a mantenere il vostro sistema al sicuro da potenziali infezioni da Trojan Horse.

Metodi di distribuzione

La prima cosa che dovreste sapere su questo tipo di malware è che di solito si diffonde in Internet utilizzando diverse forme di travestimento. Nella maggior parte dei casi, un trojan non entrerebbe automaticamente nel vostro sistema da solo, ma verrebbe piuttosto lasciato entrare da voi. Ciò può accadere, ad esempio, se il virus è mascherato da un popolare gioco per computer o da un programma utile che può essere scaricato gratuitamente da qualche oscuro sito web che probabilmente distribuisce software pirata. Molti utenti si recano su tali siti per scaricare roba gratuitamente, ma bisogna ricordare che farlo non solo è illegale e punibile dalla legge, ma è anche pericoloso perché si può finire per scaricare un cavallo di Troia mascherato. Una volta che la minaccia viene scaricata dall’utente, di solito non mostra immediatamente i suoi veri colori. Invece, una volta che l’utente cerca di eseguire il virus del cavallo di Troia mascherato, gli verrà chiesto di dare all’Admin il permesso al software per apportare modifiche al sistema. Una volta concessa questa autorizzazione, la minaccia sarà libera di eseguire le sue attività dannose all’interno del sistema.

Altri modi comuni per far entrare i Trojan Horse camuffati nei computer delle loro potenziali vittime sono l’aggiunta del malware a un’e-mail di spam o la sua diffusione tramite annunci di clickbait e false richieste di aggiornamento che, una volta cliccati, scaricherebbero il virus sul computer dell’utente. Naturalmente ci sono molti altri modi per diffondere i cavalli di Troia, ma questi sono i più comuni.

Come il Trojan danneggia l’utente

Come abbiamo già sottolineato in precedenza, questo tipo di malware è noto per la sua versatilità, il che significa che un virus troiano può essere utilizzato per un gran numero di compiti criminali e malevoli, a seconda di ciò che i suoi creatori cercano. Ecco alcuni esempi comuni di come un virus troiano potrebbe essere impiegato:

I cavalli di Troia sono di solito in grado di di dirottare e controllare i processi nel sistema e di avviarne di nuovi senza autorizzazione. Un virus di Troia potrebbe costringere il computer a utilizzare tutte le risorse di RAM, CPU e GPU per processi di cryptocurrency mining, distribuzione di spam, attacchi Denial of Service e altro ancora.

Alcuni Trojan sono anche strumenti avanzati di Spyware e possono raccogliere dati sensibili dalla vostra macchina, inviando le informazioni raccolte ai loro creatori che potrebbero, a loro volta, utilizzare i dati per ricatti, estorsioni di denaro, furti bancari e altro ancora.

I cavalli di Troia possono anche essere utilizzati come strumenti di distribuzione per i virus Ransomware. Una volta che il Trojan entra silenziosamente nel sistema e viene attivato, può avviare automaticamente il processo di download del Ransomware a insaputa dell’utente.

In alcuni casi, un Trojan può anche dare ai suoi creatori un accesso remoto illimitato all’intero sistema, consentendo agli hacker di fare ciò che vogliono con la macchina infetta.

Ci sono numerosi altri esempi di come queste minacce potrebbero essere utilizzate – quelli che abbiamo citato finora sono semplicemente gli usi più comuni del cavallo di Troia.

Rimozione dei cavalli di Troia

È importante non procrastinare mai la rimozione di un cavallo di Troia nel caso in cui si sospetti che si sia annidato all’interno del sistema. Prima si rimuove la minaccia, maggiori sono le possibilità di evitare danni gravi e permanenti al sistema o ai file. La guida che segue è stata preparata per coloro che pensano di avere un Trojan all’interno dei loro computer e vi consigliamo di usarlo per proteggere il vostro sistema e per mantenere i vostri dati al sicuro.

SOMMARIO:

| Nome | Malware |

| Tipo | Trojan |

| Livello di pericolo | Alto (I Trojans sono spesso usati come porta secondaria per I Ransomware) |

| Sintomi | Le minacce di Trojan Horse potrebbero causare crash ed errori BSOD nel vostro sistema, corrompere i vostri file e software, modificare importanti processi di sistema, inserire altri programmi dannosi nel computer e altro ancora. |

| Metodo di Distribuzione | Comunemente, i virus troiani vengono travestiti da programmi e applicazioni utili e caricati su siti di file sharing da cui gli utenti possono scaricarli. Anche i messaggi di spam e gli annunci di clickbait sono spesso utilizzati per diffondere i cavalli di Troia. |

| Strumento di Analisi |

Come Rimuovere Malware

Se avete un virus Windows , continuate con la guida sottostante.

Se avete un virus Mac, usate la nostra guida Come rimuovere gli Ads su Mac.

Se avete un virus Android, usate la nostra guida Rimozione Malware Android.

Se avete un virus iPhone, usate la nostra guida Rimozione Virus iPhone.

![]()

Alcuni di questi passaggi necessiteranno probabilmente di uscire dalla pagina. Aggiungetela ai Preferiti per farvi riferimento più tardi.

Riavviare in Modalità Sicura (usate questa guida se non sapete come farlo).

![]()

ATTENZIONE! LEGGERE CON CURA PRIMA DI PROCEDERE!

Premere CTRL + SHIFT + ESC nello stesso momento e andare alla Scheda dei Processi. Cercate di capire quali processi sono pericolosi.

Fate click con il tasto destro del mouse su ognuno di essi e selezionate Apri Percorso File. Quindi analizzate i file con il nostro scanner online per virus gratuito:

Dopo che avete aperto la loro cartella, terminate i processi infetti, quindi cancellate le loro cartelle.

Nota: Se siete sicuri che qualcosa sia parte dell’infezione – cancellatela, anche se lo scanner non la individua. Nessun programma anti-virus può individuare tutte le infezioni.

![]()

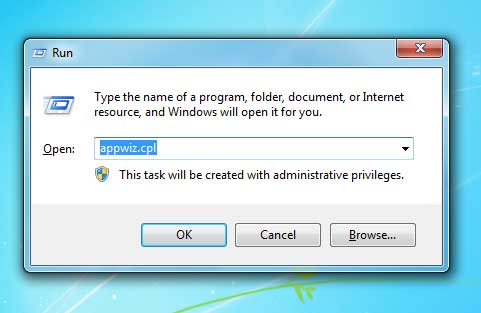

Premete in contemporanea il tasto Start e R. Digitate appwiz.cpl → OK.

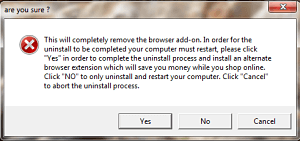

Ora siete nel Pannello di Controllo. Cercate voci sospette. Disinstallatele. Se vedete una schermata come questa, cliccate Disinstalla, scegliete NO:

![]()

Digitate msconfig nella barra di ricerca e premete invio. Apparirà un pop-up:

Avvio –→ Deselezionate le voci che hanno “Sconosciuto” come Produttore o che sembrano sospette.

- Ricordate questo passaggio – se avete ragione di credere che una minaccia più grande (come un ransomware) si trova sul vostro PC, controllate tutto quello che trovate qui.

Tenete premuto il Pulsante Start ed R – copia + incolla quello che segue e cliccate su OK:

notepad %windir%/system32/Drivers/etc/hosts

Un nuovo file verrà aperto. Se siete stati hackerati ci saranno altri IP connessi a voi nella parte in basso. Guardate l’immagine sottostante:

Se sono presenti degli IP sospetti sotto a “Localhost” – scrivetecelo nei commenti.

Digitate Regedit nella barra di ricerca di windows e premete Invio.

All’interno, premete CTRL e F assieme e digitate il Nome del virus. Fate click con il Tasto destro del mouse e cancellate qualsiasi voce che trovate on un nome simile. Se non appaiono in questo modo, andate manualmente in queste directories e cancellatele/disinstallatele:

- HKEY_CURRENT_USER—-Software—–Directory Casuale. Potrebbe essere qualsiasi di esse – chiedeteci se non riuscite a capire quali sono pericolose.

HKEY_CURRENT_USER—-Software—Microsoft—-Windows—CurrentVersion—Run– Casuale

HKEY_CURRENT_USER—-Software—Microsoft—Internet Explorer—-Principale —- Casuale

Se questa guida non aiuta, scaricate il programma antivirus che abbiamo raccomandato o provate il nostro virus scanner online gratuito. Inoltre, potete sempre chiederci aiuto nei commenti!

Leave a Comment