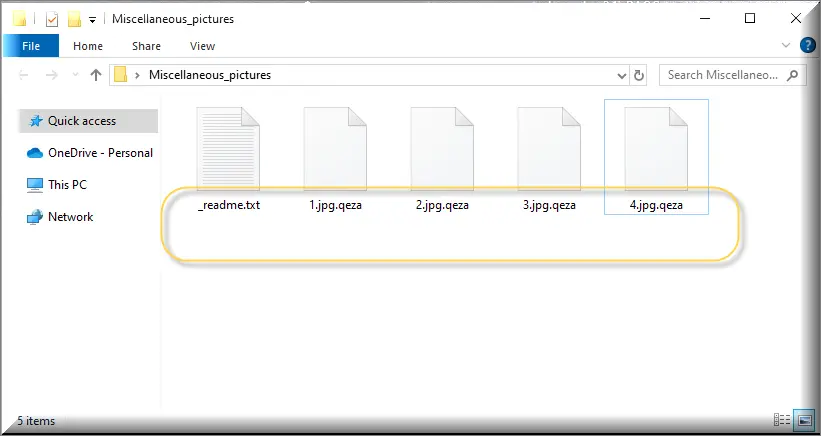

File Qeza

Nel caos digitale, un file Qeza è l’emblema dei dati tenuti prigionieri. Tutto ha inizio quando il ransomware si insinua nel sistema e avvia un complesso processo di crittografia, sigillando uno dopo l’altro tutti i file di destinazione, ora etichettati come file Qeza. La crittografia utilizzata è generalmente di alto livello e impiega algoritmi asimmetrici che rendono eccezionalmente difficile aprire la serratura senza la chiave specifica, che purtroppo è in possesso del cyberattaccante. Il processo non è solo una serratura, ma una fortezza, costruita mattone dopo mattone, attraverso una serie di trasformazioni crittografiche che scavano in profondità nel cuore binario di ogni file, schermando il suo contenuto con un muro di cifratura quasi impenetrabile.

Come decriptare i file del ransomware Qeza?

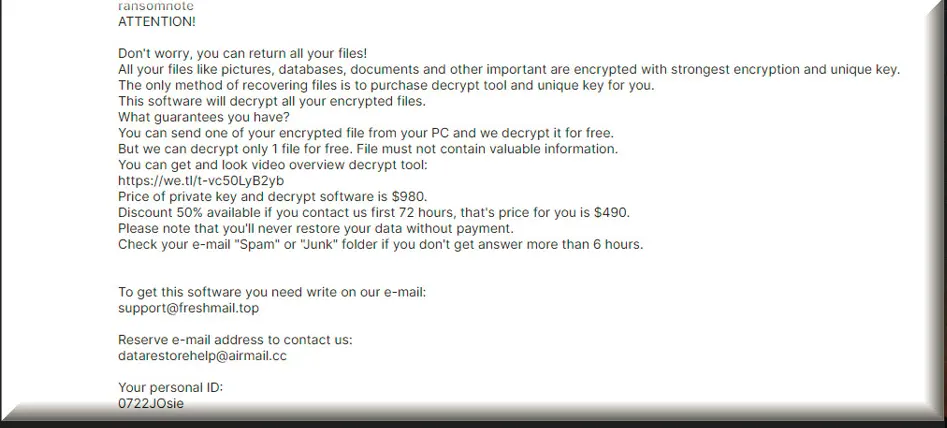

Prima di prendere in considerazione il pagamento del riscatto di Qeza, che è fortemente sconsigliato a causa della mancanza di garanzia di recupero dei file e dell’inevitabile perdita finanziaria, si raccomanda di esaurire tutte le altre strade. Un primo passo prudente è quello di utilizzare lo strumento di recupero gratuito suggerito nella guida; uno strumento che ha il potenziale di ripristinare una parte significativa, se non tutti, dei file essenziali colpiti dal virus.

Come rimuovere il virus ransomware Qeza e ripristinare i file?

Per intraprendere il viaggio per liberare il vostro sistema dalle grinfie del ransomware Qeza e recuperare i vostri dati, iniziate un’ispezione meticolosa dell’intero sistema per identificare e sradicare tutti gli elementi dubbi legati al malware, come indicato nella guida dettagliata preparata per voi. Dopo la pulizia, la strategia successiva prevede l’utilizzo dello strumento di recupero dati gratuito consigliato, alimentando un barlume di speranza di recuperare alcuni dei vostri dati persi.

Virus Qeza

Il mondo del malware è vasto e variegato, ma il virus Qeza si è ritagliato una nicchia di attività particolarmente dannose. A differenza di altri, non si limita a rubare i dati o a rimanere inattivo per essere attivato in un secondo momento, ma tiene in ostaggio file preziosi, creando scompiglio nella vita personale e professionale. Si tratta di un malware che sfrutta il panico e la disperazione indotti dall’improvvisa perdita di dati critici per estorcere riscatti ingenti alle sue vittime. Ciò che distingue il virus Qeza e altre minacce simili, tra cui Qehu e Qepi, è la loro natura crudele e parassitaria, che va oltre il furto di dati e si traduce in uno sfruttamento persistente e continuo che fa leva sulla paura profonda di perdere preziosi ricordi digitali e documenti vitali.

Qeza

Sebbene molti possano pensare che il ransomware Qeza utilizzi un approccio unico all’infiltrazione, le tattiche sono in realtà molto più sfumate. Le e-mail di phishing realizzate con meticolosa attenzione ai dettagli per simulare fonti legittime sono un veicolo privilegiato, che sfrutta l’errore umano e la curiosità. Inoltre, il malware spesso sfrutta vulnerabilità note in software obsoleti, una lacuna che può essere colmata con un aggiornamento diligente di tutti i componenti del sistema. L’implementazione di un software antivirus avanzato e basato sul comportamento può anche agire come una solida linea di difesa, rilevando le anomalie nel comportamento del sistema prima che il ransomware Qeza abbia la possibilità di insediarsi, aggiungendo un sofisticato livello di protezione preventiva.

.Qeza

Individuare un’estensione .Qeza è l’equivalente digitale di una bandiera rossa, che segnala che questo ransomware ha crittografato il file in questione, rendendolo inaccessibile ma non danneggiato. È un indicatore di potenziale caos, ma non un vicolo cieco. Esistono strumenti di decriptazione nel panorama informatico che potrebbero offrire un barlume di speranza per ripristinare i file al loro stato originale senza soccombere alle richieste di riscatto. Il pagamento del riscatto è generalmente sconsigliato, non solo perché finanzia l’attività criminale, ma anche perché non c’è alcuna garanzia di riottenere l’accesso ai file o di gestire l’estensione Qeza. L’attenzione dovrebbe invece concentrarsi su un approccio meticoloso al recupero, esplorando ogni possibile via di non pagamento prima di prendere in considerazione la possibilità di negoziare con i cyber-attaccanti.

Estensione Qeza

Essere vittima di un ransomware può essere paragonato a tornare a casa e trovare tutti gli effetti personali racchiusi in casseforti trasparenti e infrangibili. Ogni file aggiunto con l’estensione Qeza subisce essenzialmente questo destino: rimane intatto ma inaccessibile, provocando con il suo stato visibile ma irraggiungibile. C’è un percorso che suggerisce di negoziare con gli aggressori, offrendo loro ciò che vogliono: denaro. Ma è come ballare con il diavolo, un gioco d’azzardo senza un modo sicuro per recuperare ciò che si è perso. Al contrario, il ricorso dovrebbe trovare le sue fondamenta nella resilienza, nella ricerca di alternative per affrontare l’estensione di Qeza e nell’opporsi con fermezza alle richieste coercitive, relegando il pagamento del riscatto all’estremità più lontana dello spettro delle soluzioni.

Il ransomware Qeza

Il pernicioso ransomware Qeza non gioca pulito; si insinua furtivamente nei sistemi, dissimulando i suoi intenti malevoli fino a quando non colpisce, criptando vigorosamente i file. Le tattiche sono tanto vecchie quanto spietate: sfruttare le vulnerabilità del sistema, orchestrare schemi di phishing e persino mascherarsi da aggiornamenti software legittimi per prendere piede. Una volta entrato, il ransomware Qeza non perde tempo e prende di mira i file in modo sistematico, criptandoli e aggiungendo un suffisso unico. È un allarme silenzioso che richiede un’azione rapida. Scollegare le unità esterne e scollegare altri dispositivi potrebbe arginare l’ondata di crittografia, limitandone il potenziale distruttivo. Riconoscere i primi segnali, come rallentamenti del sistema e modifiche insolite dei file, può essere uno scudo contro questo pericolo incombente, un faro che invita a stare in guardia e ad agire tempestivamente.

Che cos’è un file Qeza?

Un file Qeza è come un volto familiare nascosto dietro una maschera impenetrabile, vittima delle attività nefaste di questo ransomware maligno. Questo processo di crittografia, purtroppo, sposta i file in un regno di inaccessibilità, dove i programmi regolari non li riconoscono più, lasciandoli bloccati in un limbo digitale. Il cuore del problema del recupero di un file Qeza è la complessità dell’algoritmo di crittografia applicato, che costruisce una fortezza digitale intorno al file, impedendo l’accesso ai metodi di decrittografia standard. Non si tratta di un semplice lucchetto, ma di un puzzle labirintico che offusca la vera natura del file, rendendo gli strumenti di recupero tradizionali impotenti nel tentativo di ripristinare la normalità di ogni dato crittografato.

SOMMARIO:

| Nome | Qeza |

| Tipo | Ransomware |

| Strumento di rilevamento |

Rimuovere Qeza Ransomware

Per i passaggi seguenti, è necessario riavviare il computer in Modalità provvisoria, quindi tornare a questa pagina per i restanti passaggi della rimozione di Qeza.

Prima di riavviare il computer, tuttavia, vi suggeriamo di inserire tra i preferiti queste istruzioni di rimozione, in modo da non perdere la pagina e ricaricarla facilmente una volta avviato il computer.

Dopo essersi assicurati che il computer si sia riavviato in modalità provvisoria, andare nel campo di ricerca di Windows e digitare msconfig. Aprire quindi la finestra Configurazione del sistema e fare clic sulla scheda “Avvio” in alto.

È necessario deselezionare i segni di spunta di tutte le voci di avvio aggiunte da Qeza, quindi fare clic sul pulsante OK per salvare le modifiche. In questo modo si interromperà l’esecuzione delle voci di avvio relative all’infezione.

ATTENZIONE! LEGGERE ATTENTAMENTE PRIMA DI PROCEDERE!

Aprire il Task Manager (CTRL + MAIUSC + ESC) e fare clic sulla scheda Processi per verificare se sono stati avviati processi ransomware dannosi in background nel sistema:

Se si rilevano processi sospetti, fare clic con il pulsante destro del mouse su di essi e selezionare Apri posizione file dal menu rapido.

Potrete accedere ai file associati a tale processo e scansionarli alla ricerca di codice maligno con l’aiuto dello scanner antivirus gratuito qui sotto:

Saprete che il processo è veramente dannoso se uno o più dei suoi file sono stati segnalati come pericolosi dallo scanner. In tal caso, è necessario prima terminare il processo in esecuzione e poi rimuovere i file dannosi dalla loro Posizione file.

Aprire una finestra di Esecuzione tenendo premuto contemporaneamente il tasto Start e R. A questo punto, copiate e incollate il seguente testo nella finestra e fate clic su OK:

notepad %windir%/system32/Drivers/etc/hosts

Sullo schermo si aprirà un file Hosts in Notepad. Individuare la frase “Localhost” scorrendo il testo verso il basso. Una volta trovata, fate attenzione agli indirizzi IP che sono stati scritti qui sotto. Se vedete IP come quelli dell’immagine di esempio qui sotto, fatecelo sapere lasciandoci un commento. È meglio non apportare modifiche e attendere la nostra risposta, dove potrete ricevere consigli su cosa fare nel caso in cui si noti qualcosa di preoccupante.

I ransomware possono aggiungere voci pericolose al Registro di sistema, e rilevarle ed eliminarle è l’aspetto più difficile della rimozione di Qeza.

In generale, non consigliamo agli utenti abituali di apportare modifiche al Registro di sistema a meno che non siate esperti di computer. Invece, si consiglia di utilizzare uno strumento di rimozione professionale (come quello che si può trovare in questa pagina) per eliminare tutti i file di registro che sono dannosi.

Tuttavia, dato che qui forniamo una guida alla rimozione manuale, cercheremo di spiegare le istruzioni manuali su come cercare e pulire il Registro di sistema del computer nel modo più dettagliato possibile.

Per iniziare, è necessario avviare l’Editor del Registro di sistema andando nel campo di ricerca di Windows, digitando Regedit nella barra di ricerca e facendo clic su Invio.

Quindi, premete CTRL e F contemporaneamente e digitate il nome del ransomware nella casella Trova per cercarlo. Se trovate delle voci nel Registro di sistema con quel nome, dovreste rimuoverle con attenzione, poiché potrebbero essere collegate al virus.

Una volta terminata questa operazione, è bene controllare anche altre posizioni del computer. A tale scopo, digitate ciascuna delle righe sottostanti nel campo di ricerca di Windows e controllate i file e le cartelle che sono stati aggiunti nel periodo in cui si è verificata l’infezione da ransomware:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Cercare in tutte le directory e sottodirectory le sottocartelle o i file sospetti. Quando si apre la cartella Temp, selezionare tutti i file presenti ed eliminarli. Si tratta di file temporanei, alcuni dei quali potrebbero contenere voci relative a Qeza.

Come decriptare i file Qeza

Una volta infettati, è necessario sapere esattamente con quale variante di ransomware si ha a che fare e quali passi compiere per rimuoverlo prima di iniziare il processo di recupero dei file. Le estensioni aggiunte ai file crittografati dal ransomware possono aiutare a identificarne la variante.

Prima, però, è necessario assicurarsi che l’infezione ransomware sia stata completamente eliminata dal computer. Per proteggere il vostro computer da ulteriori danni, vi suggeriamo di seguire attentamente i passaggi di rimozione sopra descritti e di eseguire un controllo del sistema con un programma antivirus professionale o uno scanner antivirus online.

Nuovo ransomware Djvu

La nuova minaccia del ceppo Djvu Ransomware è nota come STOP Djvu, una sofisticata variante di ransomware che sta attaccando persone in tutto il mondo. L’estensione .Qeza sui file crittografati con questa variante rende più facile distinguerla da altre versioni dello stesso virus.

Anche se può essere estremamente difficile affrontare nuove varianti di ransomware, è possibile decifrare i dati codificati con STOP Djvu, supponendo che sia stata utilizzata una chiave offline per la crittografia. Inoltre, esiste un software di decodifica che può essere utilizzato per cercare di recuperare i dati. Per scaricarlo, aprite l’URL qui sotto e cliccate sul pulsante Download della pagina:

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

È importante eseguire il decriptatore scaricato come amministratore e fare clic su “Sì” nella finestra di dialogo di conferma. Prima di continuare, leggere il contratto di licenza e le brevi istruzioni visualizzate sullo schermo. Per decriptare i dati, fare clic sul pulsante Decripta. Si tenga presente che lo strumento potrebbe non essere in grado di decodificare i dati crittografati utilizzando chiavi offline o crittografia online sconosciute.

Leave a Comment