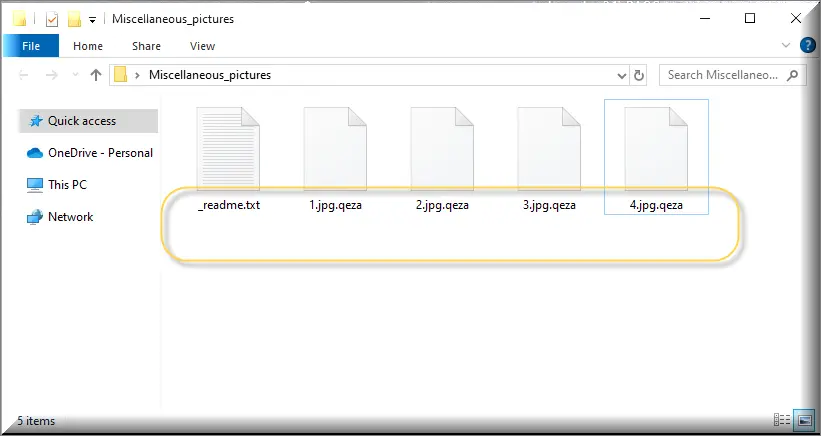

Archivo Qeza

En el caos digital, un archivo Qeza se erige como emblema de los datos cautivos. Todo comienza cuando el ransomware se cuela en un sistema e inicia un complejo proceso de cifrado, sellando uno tras otro los archivos objetivo, ahora etiquetados como archivos Qeza. El cifrado utilizado suele ser de alto calibre, empleando algoritmos asimétricos que hacen excepcionalmente difícil abrir el candado sin la clave específica, que, por desgracia, está en manos del ciberatacante. El proceso no es sólo una cerradura, sino una fortaleza, construida ladrillo a ladrillo, a través de una serie de transformaciones criptográficas que profundizan en el corazón binario de cada archivo, protegiendo su contenido con un muro de cifrado casi impenetrable.

¿Cómo descifrar los archivos del ransomware Qeza?

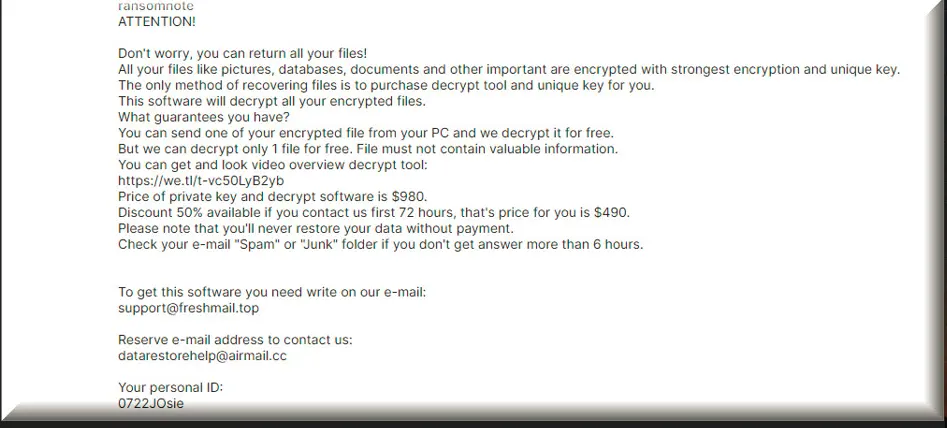

Antes de considerar el pago del rescate de Qeza, que se desaconseja encarecidamente debido a la falta de garantía de recuperación de archivos y la inevitable pérdida financiera, se recomienda agotar todas las demás vías. Un primer paso prudente es utilizar la herramienta de recuperación gratuita sugerida en la guía; una herramienta que alberga el potencial de restaurar una parte significativa, si no todos, los archivos esenciales afectados por el virus.

¿Cómo eliminar el virus ransomware Qeza y restaurar los archivos?

Para embarcarse en el viaje de liberar su sistema de las garras del ransomware Qeza y recuperar sus datos, inicie una inspección meticulosa de todo su sistema para identificar y erradicar todos los elementos dudosos vinculados al malware, como se indica en la guía detallada preparada para usted. Después de la limpieza, la siguiente estrategia consiste en desplegar la herramienta gratuita de recuperación de datos recomendada, alimentando un rayo de esperanza para recuperar algunos de sus datos perdidos.

Virus Qeza

El mundo del malware es vasto y variado, pero el virus Qeza se ha labrado un nicho de actividad particularmente maliciosa. A diferencia de otros, no se limita a colarse para robar datos o a permanecer inactivo para activarse más tarde, sino que retiene archivos valiosos como rehenes, causando estragos tanto en la vida personal como en la profesional. Se trata de un malware de explotación, que aprovecha el pánico y la desesperación inducidos por la pérdida repentina de datos críticos para extraer cuantiosos rescates de sus víctimas. Lo que distingue al virus Qeza de otras amenazas similares, como Wwty y Azhi, es su naturaleza cruel y parasitaria, que va más allá del robo de datos para convertirse en una explotación persistente y continuada que se aprovecha del miedo profundamente arraigado a perder valiosos recuerdos digitales y documentos vitales.

Qeza

Aunque muchos podrían pensar que el ransomware Qeza utiliza un método de infiltración único, en realidad sus tácticas son mucho más matizadas. Los correos electrónicos de spear phishing, elaborados con meticulosa atención al detalle para imitar fuentes legítimas, son un vehículo privilegiado que aprovecha el error humano y la curiosidad. Además, el malware suele aprovecharse de vulnerabilidades conocidas en software obsoleto, una brecha que puede salvarse con una actualización diligente de todos los componentes del sistema. El despliegue de software antivirus avanzado basado en el comportamiento también puede actuar como una línea de defensa firme, detectando anomalías en el comportamiento del sistema antes de que el ransomware Qeza tenga la oportunidad de instalarse, añadiendo una sofisticada capa de protección preventiva.

.Qeza

Detectar una extensión .Qeza es el equivalente digital de una bandera roja, que indica que este ransomware ha cifrado el archivo en cuestión, dejándolo inaccesible pero no dañado. Es un indicador de caos potencial, pero no un callejón sin salida. Existen herramientas de descifrado en el panorama cibernético que podrían ofrecer un rayo de esperanza para restaurar los archivos a su estado original sin sucumbir a las peticiones de rescate. En general, se desaconseja pagar el rescate, no sólo porque financia actividades delictivas, sino también porque no hay garantías de recuperar el acceso a los archivos ni de hacer frente a la extensión Qeza. En su lugar, hay que centrarse en un enfoque meticuloso de la recuperación, explorando todas las posibles vías de no pago antes de considerar siquiera la posibilidad de negociar con los ciberatacantes.

Extensión Qeza

Ser víctima de un ransomware puede compararse con llegar a casa y encontrar todas las pertenencias personales guardadas en cajas fuertes irrompibles y transparentes. Cada archivo con la extensión Qeza se enfrenta esencialmente a este destino; permanecen intactos pero inaccesibles, burlándose de su estado visible pero inalcanzable. Hay una vía que sugiere negociar con los atacantes, ofreciéndoles lo que quieren: dinero. Pero es como bailar con el diablo, una apuesta sin una forma segura de recuperar lo perdido. En su lugar, el recurso debe encontrar su fundamento en la resiliencia, en la búsqueda de alternativas para hacer frente a la extensión de Qeza, y mantenerse firme frente a las demandas coercitivas, relegando el pago del rescate al extremo más alejado del espectro de soluciones.

El ransomware Qeza

El pernicioso ransomware Qeza no juega limpio; penetra sigilosamente en los sistemas, disimulando sus intenciones maliciosas hasta que ataca, cifrando archivos enérgicamente. Sus tácticas son tan antiguas como despiadadas: aprovecha las vulnerabilidades del sistema, orquesta esquemas de phishing e incluso se hace pasar por actualizaciones de software legítimas para hacerse un hueco. Una vez dentro, el ransomware Qeza no pierde el tiempo y ataca los archivos sistemáticamente, cifrándolos y añadiéndoles un sufijo único. Es una alarma silenciosa que requiere una acción rápida. Desenchufar unidades externas y desconectar otros dispositivos puede detener la oleada de cifrado y frenar su potencial destructivo. Reconocer los primeros signos, como ralentizaciones del sistema o modificaciones inusuales de archivos, puede ser un escudo contra este peligro inminente, un faro que urge a ponerse en guardia y actuar con prontitud.

¿Qué es un archivo Qeza?

Un archivo Qeza es como una cara familiar oculta tras una máscara impenetrable, víctima de las nefastas actividades de este malicioso ransomware. Este proceso de cifrado, por desgracia, desplaza los archivos a un reino de inaccesibilidad, donde los programas normales ya no los reconocen, dejándolos varados en un limbo digital. El principal problema para recuperar un archivo Qeza es la complejidad del algoritmo de cifrado aplicado, que construye una fortaleza digital alrededor del archivo, impidiendo la entrada de los métodos de descifrado estándar. No se trata sólo de un candado, sino de un laberíntico rompecabezas que oculta la verdadera naturaleza del archivo y deja impotentes a las herramientas de recuperación tradicionales en sus intentos por devolver la normalidad a cada dato cifrado.

Resumen:

| Nombre | Qeza |

| Tipo | Ransomware |

| Tool |

Eliminar el ransomware Qeza

Para los siguientes pasos, tendrás que reiniciar tu ordenador en Modo seguro, y luego volver a esta página para el resto de los pasos de eliminación de Qeza.

Sin embargo, antes de reiniciar el ordenador, le sugerimos que marque estas instrucciones de eliminación para no perder la página y volver a cargarla fácilmente una vez que se inicie el ordenador.

Una vez que te asegures de que tu máquina se ha reiniciado en modo seguro, ve al campo de búsqueda de Windows y escribe en él msconfig. A continuación, abra la ventana de Configuración del sistema y haga clic en la pestaña «Inicio» de la parte superior.

Debe desmarcar las marcas de los elementos de inicio que Qeza ha añadido y, a continuación, hacer clic en el botón Aceptar para guardar los cambios. Esto hará que los elementos de inicio relacionados con la infección dejen de ejecutarse.

¡ATENCIÓN! ¡LEA ATENTAMENTE ANTES DE PROCEDER!

Abra el Administrador de Tareas (CTRL + SHIFT + ESC) y haga clic en la pestaña Procesos para ver si se ha iniciado algún proceso malicioso de ransomware en el fondo del sistema:

Si detecta procesos sospechosos, haga clic con el botón derecho sobre ellos y seleccione Abrir ubicación del archivo en el menú rápido.

Podrá acceder a los archivos asociados a ese proceso y escanearlos en busca de código malicioso con la ayuda del escáner de virus gratuito que aparece a continuación:

Sabrá que el proceso es realmente malicioso si uno o más de sus archivos han sido marcados como peligrosos por el escáner. En tal caso, primero debe terminar el proceso en ejecución y luego eliminar los archivos maliciosos de su Ubicación de Archivos.

Abre una ventana de Ejecutar manteniendo pulsada la tecla Inicio y R al mismo tiempo. Después de eso, copie y pegue lo siguiente en la ventana, y luego haga clic en Aceptar:

notepad %windir%/system32/Drivers/etc/hosts

Se abrirá un archivo Hosts en el Bloc de notas en la pantalla. Localice la frase «Localhost» deslizando el texto hacia abajo. Una vez que la encuentres, presta atención a las direcciones IP que se han escrito debajo. Si ves IPs como las de la imagen de ejemplo de abajo, háznoslo saber dejándonos un comentario. Lo mejor es no hacer ningún cambio y esperar nuestra respuesta, donde podrás recibir consejos sobre qué hacer en caso de que veamos algo molesto.

El ransomware puede añadir entradas peligrosas al Registro, y detectarlas y eliminarlas es el aspecto más difícil de la eliminación de Qeza.

En general, no aconsejamos a los usuarios habituales que realicen ningún cambio en el Registro a menos que sean expertos en informática. En su lugar, recomendamos utilizar una herramienta de eliminación profesional (como la que puede encontrar en esta página) para eliminar cualquier archivo del registro que sea dañino.

Sin embargo, ya que estamos proporcionando una guía de eliminación manual aquí, vamos a tratar de explicar las instrucciones manuales sobre cómo se puede buscar y limpiar el Registro de su ordenador de la manera más detallada.

Para empezar, necesita iniciar el Editor del Registro yendo al campo de búsqueda de Windows, escribiendo Regedit en la barra de búsqueda y haciendo clic en Enter.

A continuación, pulse CTRL y F al mismo tiempo y escriba el nombre del ransomware en el cuadro de búsqueda para buscarlo. Si encuentra alguna entrada en el Registro con ese nombre, debe eliminarla cuidadosamente, ya que podría estar vinculada al virus.

Una vez que haya terminado con esto, también es una buena idea comprobar otras ubicaciones en su ordenador. Para ello, escriba cada una de las líneas que aparecen a continuación en el campo de búsqueda de Windows y compruebe si hay archivos y carpetas que se hayan añadido alrededor del momento en que se produjo la infección del ransomware:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Busca en todos los directorios y subdirectorios subcarpetas o archivos sospechosos. Cuando abra la carpeta Temp, seleccione todos los archivos que haya allí y elimínelos. Son archivos temporales, algunos de los cuales podrían contener entradas relacionadas con Qeza.

Cómo desencriptar archivos Qeza

Una vez infectado, tendrá que saber exactamente con qué variante de ransomware está tratando y qué pasos dar para eliminarlo antes de comenzar el proceso de recuperación de archivos. Las extensiones añadidas a los archivos cifrados por el ransomware pueden ayudar a identificar su variante.

En primer lugar, sin embargo, es necesario asegurarse de que la infección ransomware ha sido completamente eliminado de su máquina. Con el fin de proteger su equipo de daños mayores, le sugerimos que siga los pasos de eliminación anteriores con cuidado y ejecute una comprobación del sistema con un programa antivirus profesional o un escáner de virus en línea.

Nuevo ransomware Djvu

La más reciente amenaza de la cepa de ransomware Djvu es conocida como STOP Djvu, una sofisticada variante de ransomware que está atacando a personas de todo el mundo. La extensión .Qeza en los archivos encriptados con esta variación hace que sea más fácil distinguirla de otras versiones del mismo virus.

Aunque puede ser extremadamente difícil enfrentarse a nuevas variantes de ransomware, es posible descifrar los datos codificados con STOP Djvu, suponiendo que se haya utilizado una clave offline para el cifrado. Además, existe un software de descifrado que puede utilizar para intentar recuperar sus datos. Para descargarlo, abra la siguiente URL y haga clic en el botón de descarga de la página:

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Es importante que ejecute el descifrador que ha descargado como administrador y que haga clic en «Sí» en el cuadro de diálogo de confirmación. Asegúrese de leer el acuerdo de licencia y el breve conjunto de instrucciones que aparecen en la pantalla antes de continuar. Para descifrar sus datos, haga clic en el botón Descifrar. Tenga en cuenta que la herramienta puede no ser capaz de descifrar los datos encriptados con claves desconocidas fuera de línea o con encriptación en línea.

Leave a Comment