Jypo

Jypo ist eine Ransomware-Infektion, die darauf abzielt, Benutzerdateien zu verschlüsseln und den Zugriff auf sie zu blockieren. Sobald die Verschlüsselung erfolgt ist, zeigt Jypo eine Lösegeldnachricht auf dem Bildschirm des Opfers an und verlangt eine Lösegeldzahlung für die Bereitstellung eines Entschlüsselungsschlüssels.

Für viele Internetnutzer ist der Verlust der Informationen, die sie auf ihrer Festplatte speichern, eine große Angst, besonders wenn sie nicht die Gewohnheit haben, Backups auf einer externen Festplatte oder in einer Cloud aufzubewahren. Diese neue Malware namens Jypo kann diese Ängste jedoch in ein lukratives Geld-Erpressungs-Schema verwandeln. Wenn Sie von der Dateiverschlüsselung angegriffen wurden, möchten Sie wahrscheinlich wissen, was mit Ihren Dateien passiert ist, wie Sie die Infektion entfernen können und vor allem, wie Sie sie wiederherstellen können. Glücklicherweise finden Sie die Antworten auf all diese Fragen in den folgenden Abschnitten.

Der Jypo-Virus

Der Jypo-Virus ist eine Ransomware-basierte Infektion, die wertvolle Informationen mit einem komplexen Verschlüsselungsalgorithmus verschlüsselt. Das Ziel des Jypo-Virus ist es, Sie am Zugriff auf Ihre Dateien zu hindern und ein Lösegeld zu erpressen.

Die verschlüsselten Dateien befinden sich technisch gesehen immer noch auf dem Computer, aber es gibt keine Möglichkeit, sie mit irgendeinem Programm zu öffnen oder zu verwenden. Die Ransomware hält sie durch Verschlüsselung als Geiseln fest. Wenn Sie Ihre Daten zurückhaben wollen, müssen Sie einen speziellen Entschlüsselungsschlüssel von den Hackern kaufen, die die Infektion kontrollieren. Normalerweise ist der erforderliche Geldbetrag für diesen Schlüssel nicht gering und wird in Kryptowährung verlangt. Die Hacker teilen Ihnen alle Zahlungsdetails in einer Notiz mit und setzen Ihnen eine kurze Frist, die Sie einhalten müssen, da sich sonst die geforderte Summe verdoppeln oder der Entschlüsselungsschlüssel zerstört werden kann.

Die Jypo-Dateien

Die Jypo-Datei ist eine beliebige Datei, die von der Jypo-Ransomware verschlüsselt wurde. Auf die Jypo-Datei kann zugegriffen werden, nachdem der entsprechende Entschlüsselungsschlüssel sie entsperrt, aber der Erhalt dieses Schlüssels erfordert eine Lösegeldzahlung.

Grundsätzlich gilt: Wenn Sie persönliche Backups auf einem externen Laufwerk oder in einer Cloud haben, können Sie die verschlüsselten Dateien auch ohne Entschlüsselungsschlüssel wiederherstellen. In diesem Fall müssen Sie nur die Ransomware aus dem System entfernen und die Dateien auf den sauberen Computer kopieren. Aber wenn Sie keine Sicherungskopien haben, könnten Sie in Schwierigkeiten geraten. Der Jypo-Code ist ohne den entsprechenden Entschlüsselungsschlüssel technisch nicht zu knacken, und wenn Sie Ihre Dateien wirklich brauchen, scheint die Zahlung des Lösegelds die einzige Option zu sein. Das ist jedoch eine schlechte Idee, denn es gibt einfach keine Garantie, dass alles gelöst wird, wenn Sie zahlen. Die Wahrscheinlichkeit, dass der Entschlüsselungsschlüssel an Sie geschickt wird, ist nicht garantiert und hängt allein von der Gnade der Hacker ab. Außerdem gibt es keine Garantie, dass ihr Schlüssel wirklich funktioniert. Das Einzige, was sicher ist, ist, dass Sie das Geld, das Sie an die Hacker überweisen, nie wieder sehen werden. Deshalb empfehlen wir Ihnen, sich darauf zu konzentrieren, wie Sie den Jypo-Virus effektiv von Ihrem System entfernen können, und es mit einigen alternativen Lösungen zur Wiederherstellung von Dateien zu versuchen.

Überblick:

| Name | Jypo |

| Typ | Ransomware |

| Viren-Tools |

Wichtige Dinge über die Entfernung von Ransomware zu wissen

Dies sind Punkte, die Sie berücksichtigen sollten, bevor Sie mit der Anleitung beginnen:

-

Ransomware kann alle externen Geräte (Telefone, externe Laufwerke, USB-Sticks usw.) infizieren, die mit Ihrem Computer verbunden sind, und deren Dateien verschlüsseln. Falls Sie das noch nicht getan haben, trennen Sie solche Geräte sofort von Ihrem PC ab.

-

Es ist möglich, dass Jypo über das Internet mit dem Server seiner Schöpfer in Kontakt bleibt, was die Entfernung der Bedrohung erschweren könnte. Wir empfehlen daher, Ihren PC vom Internet zu trennen, bis die Anleitung abgeschlossen ist. Um weiterhin Zugriff auf diese Seite zu haben, können Sie sie entweder lokal auf Ihrem Computer speichern oder sie einfach auf einem anderen Gerät (z. B. Ihrem Telefon) öffnen.

-

Normalerweise ist es eine schlechte Idee, das Lösegeld zu bezahlen, aber wenn Sie dennoch darüber nachdenken, dies zu tun, dann sollten Sie die Entfernung des Virus wahrscheinlich aufschieben, nachdem das Geld bezahlt wurde und die Dateien (hoffentlich) wiederhergestellt wurden. Wenn der Virus vorher entfernt wird, sind Sie möglicherweise nicht in der Lage, den Entschlüsselungsschlüssel zu erhalten, selbst wenn Sie das Lösegeld bezahlen.

-

Obwohl sich viele Ransomware-Bedrohungen automatisch aus dem System entfernen, so dass sie keine Spuren hinterlassen, die bei der Entschlüsselung der gesperrten Dateien helfen könnten, sollten Sie dennoch die Anleitung unten ausführen, auch wenn es so aussieht, als ob der Virus bereits verschwunden ist.

Um Jypo zu entfernen, ist es am besten, wenn Sie alle der folgenden Schritte ausführen:

- Löschen Sie jede kürzlich installierte Software von Ihrem Computer, die etwas mit der Infektion zu tun haben könnte.

- Tun Sie Ihr Bestes, um Prozesse zu finden und zu stoppen, die Jypo möglicherweise noch auf Ihrem Computer ausführt.

- Überprüfen Sie wichtige Systemeinstellungsbereiche wie die Hosts-Datei, die Registry und die Systemkonfigurations-App und löschen Sie daraus alles, was von dem Virus stammen könnte.

- Das letzte, was getan werden muss, um Jypo zu entfernen, ist, alle schädlichen Dateien zu löschen, die der Virus möglicherweise hinterlassen hat.

Wir empfehlen Ihnen, die folgenden Anweisungen sorgfältig zu lesen und auszuführen, um Ihren PC zu reinigen und zu sichern.

Ausführliche Anleitung

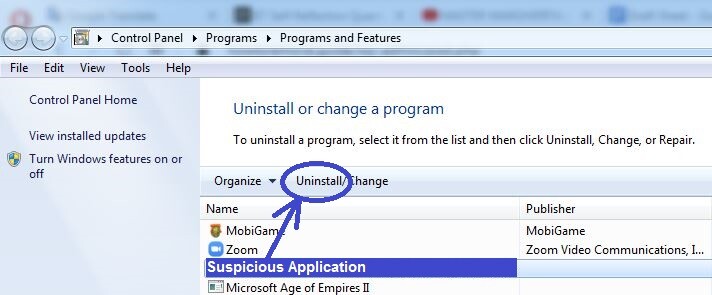

Manchmal kommt Ransomware in das System, indem sie sich in einem Programm versteckt, das der Benutzer möglicherweise absichtlich installiert. Um die Infektion zu bekämpfen, wird empfohlen, dass Sie zu Systemsteuerung > Programm deinstallieren gehen, die Liste auf alles überprüfen, das kürzlich hinzugefügt wurde und das nicht zuverlässig oder sicher erscheint, und es löschen.

Wenn Ihnen in der Liste neuere Installationen auffallen, die Sie nicht kennen, sollten diese ebenfalls entfernt werden.

Der Weg zur Deinstallation von Elementen aus dieser Liste besteht darin, sie auszuwählen, dann oben auf die Option Deinstallieren zu klicken und die im Deinstallationsmanager angezeigten Schritte zu befolgen. Einige Deinstallationsprogramme bieten an, benutzerdefinierte Einstellungen für das Programm oder andere unwichtige Daten zu behalten, aber Sie sollten solchen Angeboten nicht zustimmen – alles, was mit dem verdächtigen Programm zusammenhängt, sollte vom System entfernt werden.

WARNUNG! SORGFÄLTIG LESEN, BEVOR SIE FORTFAHREN!

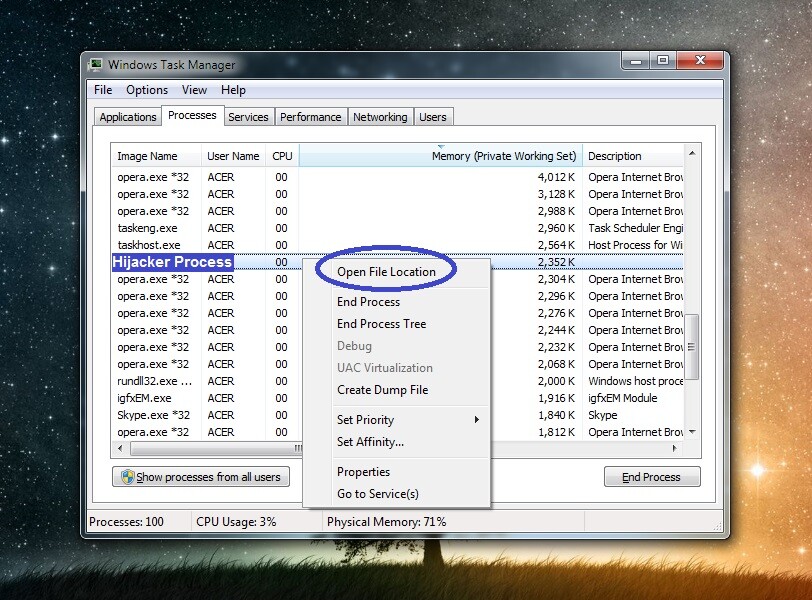

Über die Registerkarte „Prozesse“ des Task-Managers können Sie alle aktiven Prozesse sehen und diejenigen beenden, die Sie für schädlich halten. Um die Task-Manager-App zu öffnen, können Sie die Tastenkombination Strg + Umschalt + Esc verwenden.

Wenn Sie die Anwendung öffnen und zum Abschnitt „Prozesse“ gehen, kann es Ihnen helfen, bösartige Einträge zu finden, wenn Sie die Liste in der Reihenfolge der RAM- (Arbeitsspeicher) oder CPU-Nutzung (Rechenleistung) sortieren. Sie sehen, die meisten Malware-Prozesse neigen dazu, viele Hardware-Ressourcen des Systems zu verbrauchen, und das ist etwas, das Ihnen helfen könnte, sie zu identifizieren.

Ein weiteres offensichtliches Warnsignal ist, wenn ein bestimmter Prozess einen skizzenhaft aussehenden Namen hat, aber dafür müssen Sie Ihr eigenes Urteilsvermögen einsetzen. Es gibt viele Systemprozesse, die auch für weniger erfahrene Benutzer seltsame und verdächtige Namen zu haben scheinen.

Eine weitere potenzielle rote Fahne ist, wenn es zwei Elemente mit fast gleichem Namen gibt – dies bedeutet normalerweise, dass einer der beiden ähnlich benannten Prozesse „versucht“, versteckt zu bleiben, indem er einen anderen Prozess imitiert (einen, der als sicher bekannt ist).

Auch wenn Sie sich sehr sicher sind, dass es sich bei einem bestimmten Prozess um eine Bedrohung handelt, empfehlen wir Ihnen dennoch, nachzuschauen, ob es Berichte in Sicherheitsforen gibt, die Ihren Verdacht bestätigen.

Eine andere Möglichkeit, mehr darüber herauszufinden, ob der Prozess schädlich ist oder nicht, besteht darin, die Dateien in seinem Dateispeicherort-Ordner zu scannen. Sie können zu diesem Ordner gehen, indem Sie mit der rechten Maustaste auf den Prozess klicken und die erste Option auswählen. Zum Scannen der Dateien empfehlen wir Ihnen den unten gezeigten Online-Scanner – Besucher unserer Website können ihn kostenlos nutzen, und er erfordert keine Installation.

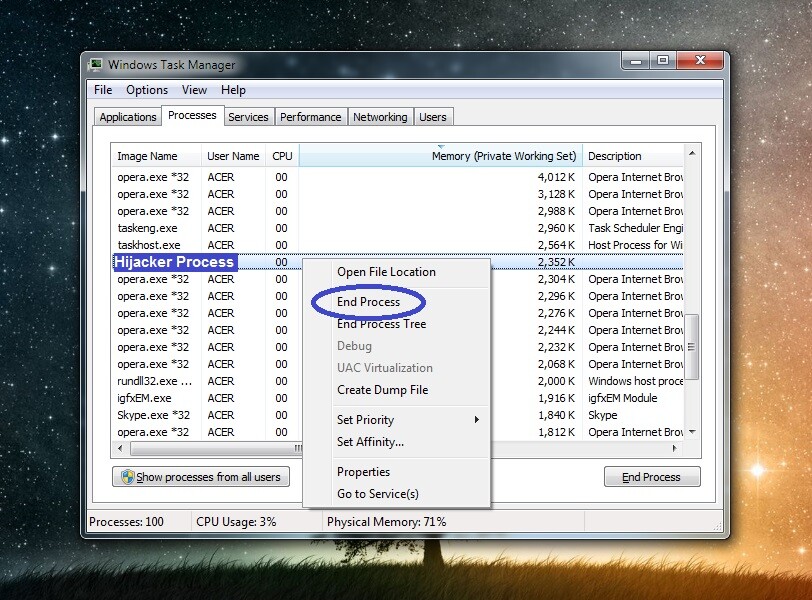

Wenn der Ordner Malware enthält, ist dies ein sicheres Zeichen dafür, dass der Prozess schädlich ist, und in einem solchen Fall müssen Sie ihn beenden, wie im Bild unten gezeigt. Nachdem Sie das getan haben, müssen Sie auch sicherstellen, dass Sie den Ordner des Prozesses zusammen mit all seinen Inhalten löschen.

Being in Safe Mode während der nächsten Schritte ist sehr wichtig, weil es den Virus daran hindert, einen der bösartigen Prozesse, die Sie während des letzten Schritts beendet haben, erneut zu starten. Stellen Sie daher sicher, dass Sie den Computer im abgesicherten Modus neu starten, bevor Sie fortfahren.

Der Ransomware-Virus hat wahrscheinlich einige seiner schädlichen Dateien versteckt, so dass Sie diese zunächst „einblenden“ müssen. Geben Sie dazu „Ordneroptionen“ in das Suchfeld unterhalb des Startmenüs ein, klicken Sie auf das Symbol „Ordneroptionen“ und wählen Sie die Registerkarte „Ansicht“. Dort sehen Sie eine Liste mit vielen Optionen – suchen Sie die Option Versteckte Dateien, Ordner und Laufwerke anzeigen, aktivieren Sie sie und klicken Sie auf OK.

Als nächstes müssen Sie jeden der unten gezeigten Ordner aufsuchen und bereinigen. Um die einzelnen Ordner aufzurufen, kopieren Sie ihren Namen zusammen mit den „%“-Zeichen auf beiden Seiten, geben ihn in die Suchleiste des Startmenüs ein und drücken die Eingabetaste.

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

In jedem Ordner außer Temp müssen Sie die Daten löschen, die seit der Ankunft des Virus erstellt wurden. In Temp können Sie alle in diesem Ordner gespeicherten Dateien gefahrlos löschen, also tun Sie das.

Jetzt sollten Sie die Liste der Autostart-Elemente von allem Unerwünschten bereinigen. Sie finden diese Liste, indem Sie msconfig im Startmenü eingeben, die App öffnen, die in den Ergebnissen angezeigt wird, und dann oben Startup auswählen. Jedes dort angezeigte Element, das Sie nicht kennen oder das von einem unbekannten Hersteller stammt (wie in der Liste angezeigt), muss deaktiviert werden, indem Sie das Häkchen aus seinem Kontrollkästchen entfernen. Nachdem Sie alle verdächtigen Elemente deaktiviert haben, wählen Sie die Schaltfläche OK.

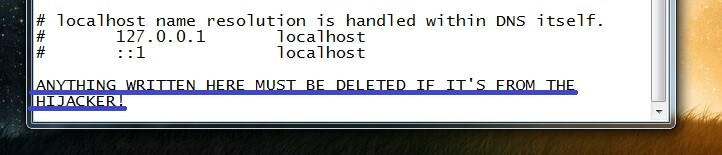

Gehen Sie danach zu Dieser Computer (vom Desktop oder vom Startmenü aus), öffnen Sie das Laufwerk C: (oder das Laufwerk, in dem Windows auf Ihrem Computer installiert ist, wenn es nicht C: ist) und navigieren Sie zu Windows/System32/drivers/etc. Öffnen Sie in diesem Ordner die Datei mit dem Namen Hosts mit Hilfe der Notepad-App.

Wenn Jypo die Datei manipuliert hat, werden IP-Adressen oder anderer Text unterhalb von Localhost angezeigt, aber wir müssen uns diesen Text erst ansehen, um zu bestätigen, dass er von dem Virus stammt. Aus diesem Grund sollten Sie ihn kopieren und unten im Kommentarbereich posten. Sie werden in Kürze unsere Antwort erhalten, in der wir Ihnen mitteilen, was als nächstes zu tun ist.

Dieser letzte Schritt muss mit erhöhter Vorsicht durchgeführt werden, da er das Löschen von Elementen in der Systemregistrierung beinhaltet und wenn Sie das falsche Element löschen, können Sie eine Reihe von Systemproblemen verursachen. Wenn Sie sich unsicher sind, nutzen Sie den Kommentarbereich, um uns um Hilfe zu bitten.

Finden Sie die App regedit.exe, indem Sie in der Suchleiste des Startmenüs danach suchen und öffnen Sie sie. Eine Admin-Berechtigung, damit die App Systemänderungen vornehmen kann, wird von Ihnen verlangt – klicken Sie auf Ja.

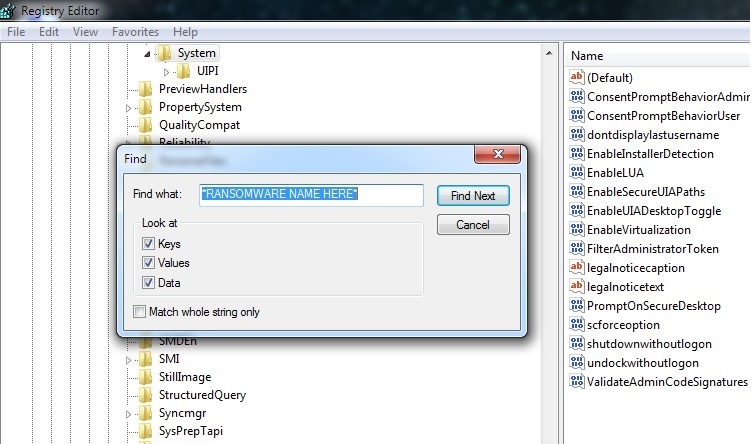

Wenn Sie das Fenster des Registrierungs-Editors auf dem Bildschirm sehen, drücken Sie Strg + F und geben Sie in der Suchleiste Jypo ein. Klicken Sie auf Weiter suchen, um mit der Suche nach verwandten Objekten zu beginnen, und wenn ein Suchergebnis gefunden wird, löschen Sie es.

Hören Sie nicht auf, Jypo-Elemente zu suchen und zu löschen, bis keine mehr davon übrig sind. Besuchen Sie danach die folgenden Verzeichnisse – Sie finden sie in der linken Seitenleiste des Editors.

- HKEY_CURRENT_USER > Software

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_CURRENT_USER > Software > Microsoft > Internet Explorer > Main

Alle Dateien/Ordner/Elemente darin, die scheinbar zufällig generierte Namen haben (etwa so: „398u398j983d3ut984urd8“), müssen gelöscht werden. Wir erinnern Sie nochmals daran, uns in den Kommentaren zu fragen, wenn Sie nicht wissen, ob ein bestimmtes Element entfernt werden sollte.

Wenn die manuellen Schritte nicht geholfen haben

Die manuelle Entfernung von Ransomware ist schwierig und möglicherweise nicht immer möglich. In vielen Fällen werden zusätzliche Schadprogramme (Trojaner, Rootkits usw.) verwendet, damit Viren wie Jypo im System bleiben. Wenn Sie mit der manuellen Entfernung von Jypo Schwierigkeiten haben, ist es möglicherweise am besten, den Computer entweder zu einem Spezialisten zu bringen oder ihn mit einem professionellen Anti-Malware-Tool zu reinigen. Die letztere Option kann zeitaufwändig sein, und in solchen Situationen ist schnelles Handeln wichtig. Auf der anderen Seite sind nicht alle Anti-Malware-Tools gleich gut in dem, was sie tun sollen, so dass die Auswahl eines, das Ihnen helfen kann, schwierig sein kann.

Ein starkes und leistungsfähiges Tool zum Entfernen von Malware, das wir unseren Lesern sehr empfehlen würden, ist das in dieser Anleitung beschriebene. Wenn Sie es ausprobieren, wird es sowohl Jypo als auch jede andere Bedrohung entfernen, die sich auf Ihrem Computer versteckt, und es wird auch Ihren Computer sichern, um ihn vor zukünftigen Bedrohungen zu schützen.

So entschlüsseln Sie Jypo-Dateien

Um Jypo-Dateien zu entschlüsseln, empfehlen wir Ihnen, statt das Lösegeld zu zahlen, die alternativen Methoden auszuprobieren, die Ihnen möglicherweise zur Verfügung stehen. Bevor Sie jedoch eine dieser Methoden zur Entschlüsselung von Jypo-Dateien ausprobieren, sollten Sie Ihren Computer auf Reste des Virus überprüfen.

The free malware scanner die auf unserer Website verfügbar ist, eignet sich perfekt, um einzelne verdächtige Dateien auf Malware zu testen, damit Sie wissen, dass Sie sie löschen müssen, wenn sie sich als bösartig erweisen. Sobald Sie sicher sind, dass Ihr System nicht mehr infiziert ist, empfehlen wir Ihnen, zu diesem How to Decrypt Ransomware Artikel, prüfen Sie die dort vorgestellten Wiederherstellungsmethoden und führen Sie die angegebenen Anweisungen aus, um Ihre Daten hoffentlich wiederherzustellen.

Leave a Comment