Jypo

Jypo est une infection Ransomware qui vise à crypter les fichiers des utilisateurs et à en bloquer l’accès. Une fois qu’il a placé son chiffrement, Jypo affiche un message de rançon sur l’écran de la victime et exige le paiement d’une rançon pour fournir une clé de déchiffrement.

Pour de nombreux internautes, la perte des informations qu’ils stockent sur leur disque dur est une grande crainte, surtout s’ils n’ont pas l’habitude de conserver des sauvegardes sur un disque dur externe ou sur un cloud. Cependant, ce nouveau logiciel malveillant appelé Jypo peut transformer cette crainte en un système lucratif d’extorsion d’argent. Si vous avez été attaqué par le cryptage de ses fichiers, vous voulez probablement savoir ce qui est arrivé à vos fichiers, comment supprimer l’infection et, surtout, comment les restaurer. Heureusement, vous trouverez les réponses à toutes ces questions dans les paragraphes ci-dessous.

Le virus Jypo

Le virus Jypo est une infection de type Ransomware conçue pour crypter des informations précieuses à l’aide d’un algorithme de cryptage complexe. L’objectif du virus Jypo est de vous empêcher d’accéder à vos fichiers et de vous faire chanter pour obtenir une rançon.

Les fichiers cryptés sont techniquement toujours présents sur l’ordinateur, mais il est impossible de les ouvrir ou de les utiliser avec un quelconque programme. Le ransomware les garde en otage par le biais du cryptage. Si vous voulez récupérer vos informations, vous devrez acheter une clé de décryptage spéciale auprès des pirates qui contrôlent l’infection. Normalement, le montant requis pour cette clé n’est pas faible et est demandé en crypto-monnaie. Les pirates vous fourniront tous les détails du paiement dans une note et fixeront un court délai que vous devrez respecter, faute de quoi la somme demandée pourra doubler ou la clé de décryptage pourra être détruite.

Les dossiers du Jypo

The Jypo file is any file that has been encrypted by the Jypo Ransomware. The Jypo file can be accessed after the corresponding decryption key unlocks it but receiving that key requires a ransom payment.

Essentiellement, si vous disposez de sauvegardes personnelles sur un disque externe ou un cloud, vous pouvez récupérer les fichiers cryptés sans clé de décryptage. Dans ce cas, la seule chose que vous devez faire est de supprimer le Ransomware du système et de copier les fichiers sur l’ordinateur propre. Mais, si vous n’avez pas de copies de sauvegarde, vous risquez d’avoir des problèmes. Le code Jypo est techniquement incassable sans la clé de déchiffrement correspondante et si vous avez vraiment besoin de vos fichiers, payer la rançon peut sembler être la seule option. Mais c’est une mauvaise idée, car il n’y a tout simplement aucune garantie que si vous payez, tout sera résolu. La probabilité que la clé de décryptage vous soit envoyée n’est pas garantie et dépend uniquement de la clémence des pirates. En outre, il n’y a aucune garantie que leur clé fonctionnera vraiment. La seule chose qui est sûre, c’est que vous ne reverrez jamais l’argent que vous avez transféré aux pirates. C’est pourquoi nous vous suggérons de vous concentrer sur la manière de supprimer efficacement le virus Jypo de votre système et d’essayer d’autres solutions de récupération de fichiers.

Résumé:

| Nom | Jypo |

| Type | Ransomware |

| Outil de détection |

Points importants à savoir sur la suppression de Ransomware

Voici les points que vous devez prendre en compte avant de commencer le guide :

- Les ransomwares peuvent infecter tous les périphériques externes (téléphones, lecteurs externes, clés USB, etc.) connectés à votre ordinateur et crypter leurs fichiers. Si vous ne l’avez pas encore fait, déconnectez dès maintenant tous ces périphériques de votre PC.

- Il est possible que Jypo reste en contact avec le serveur de ses créateurs sur Internet, ce qui pourrait rendre la suppression de la menace plus difficile. Nous vous suggérons donc de déconnecter votre PC du Web jusqu’à ce que le guide soit terminé. Pour continuer à avoir accès à cette page, vous pouvez soit l’enregistrer localement sur votre ordinateur, soit l’ouvrir sur un autre appareil (votre téléphone, par exemple).

- C’est généralement une mauvaise idée de payer la rançon, mais si vous envisagez néanmoins de le faire, vous devriez probablement attendre que l’argent ait été payé et que les fichiers aient été (espérons-le) récupérés pour supprimer le virus. Si le virus est supprimé avant cela, vous risquez de ne pas pouvoir obtenir la clé de décryptage, même si vous payez la rançon.

- Enfin, bien que de nombreuses menaces de Ransomware se suppriment automatiquement du système afin de ne laisser aucune trace susceptible de faciliter le décryptage des fichiers verrouillés, vous devez quand même suivre le guide ci-dessous, même si le virus semble avoir disparu.

Pour supprimer Jypo, il est préférable de suivre toutes les étapes suivantes :

- Supprimez tous les logiciels récemment installés sur votre ordinateur qui pourraient avoir un rapport avec l’infection.

- Faites de votre mieux pour trouver et arrêter les processus que Jypo peut encore exécuter sur votre ordinateur.

- Vérifiez les zones importantes des paramètres du système, comme le fichier Hosts, le registre et l’application de configuration du système, et supprimez tout ce qui peut provenir du virus.

- La dernière chose à faire pour supprimer Jypo est de supprimer tous les fichiers indésirables qu’il a pu laisser derrière lui.

Nous vous recommandons de lire attentivement les instructions ci-dessous et de les suivre afin de nettoyer et de sécuriser votre PC.

Guide détaillé

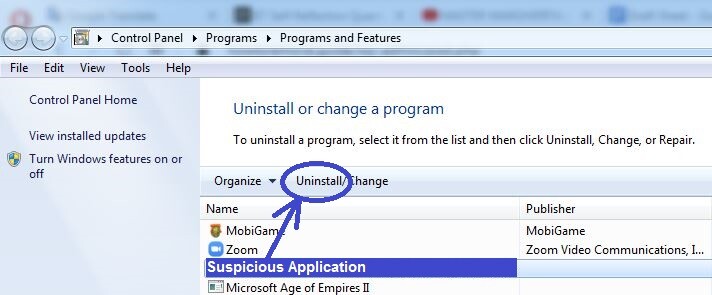

Parfois, le Ransomware s’introduit dans le système en étant caché dans un programme que l’utilisateur peut installer volontairement. Pour lutter contre l’infection, il est recommandé d’accéder au Panneau de configuration > Désinstaller un programme, de vérifier la liste des programmes ajoutés récemment et qui ne semblent pas fiables ou sûrs, puis de les supprimer.

Si vous remarquez dans la liste des installations récentes que vous ne reconnaissez pas, vous devez également les supprimer.

La façon de désinstaller les éléments de cette liste est de les sélectionner, puis de cliquer sur l’option Désinstaller en haut, et de suivre les étapes indiquées dans le gestionnaire de désinstallation. Certains désinstallateurs proposent de conserver les paramètres personnalisés du programme ou d’autres données non essentielles, mais vous ne devriez pas accepter de telles offres – tout ce qui est lié au programme suspect doit être supprimé du système.

AVERTISSEMENT ! LISEZ ATTENTIVEMENT AVANT DE PROCÉDER !

Vous pouvez voir tous les processus actifs et mettre fin à ceux que vous jugez nuisibles grâce à l’onglet Processus du Gestionnaire des tâches. Pour ouvrir l’application Gestionnaire des tâches, vous pouvez utiliser la combinaison de touches Ctrl + Shift + Esc.

Une fois que vous avez ouvert l’application et que vous avez accédé à sa section Processus, vous pouvez trouver des entrées malveillantes en triant la liste par ordre d’utilisation de la RAM (mémoire) ou de la puissance de traitement (CPU). En effet, la plupart des processus de logiciels malveillants ont tendance à utiliser une grande partie des ressources matérielles du système, ce qui peut vous aider à les identifier.

Un autre signal d’alarme évident est le nom d’un processus donné, mais pour cela, vous devez faire preuve de discernement. Il existe de nombreux processus système qui peuvent également sembler avoir des noms étranges et suspects aux utilisateurs moins expérimentés.

Un autre signal d’alarme potentiel est la présence de deux éléments dont les noms sont presque identiques. Cela signifie généralement que l’un des deux processus portant un nom similaire “essaie” de rester caché en imitant un autre processus (connu pour être sûr).

Même si vous avez la certitude qu’un processus donné peut être une menace, nous vous recommandons de le consulter pour voir si des rapports sur des forums de sécurité confirment vos soupçons.

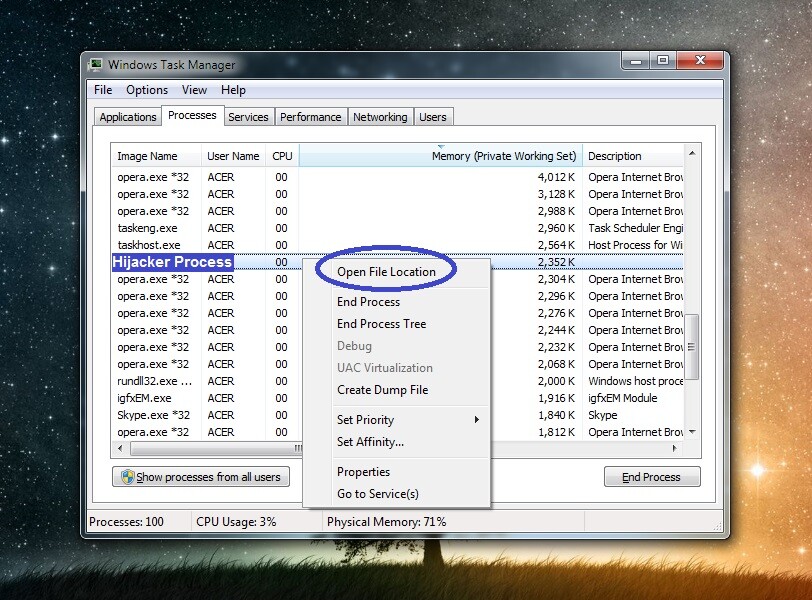

Un autre moyen d’en savoir plus sur le caractère nuisible ou non du processus consiste à analyser les fichiers dans son dossier d’emplacement. Vous pouvez accéder à ce dossier en faisant un clic droit sur le processus et en sélectionnant la première option. Pour analyser les fichiers, nous vous recommandons d’utiliser le scanner en ligne présenté ci-dessous. Les visiteurs de notre site peuvent l’utiliser gratuitement et il ne nécessite aucune installation.

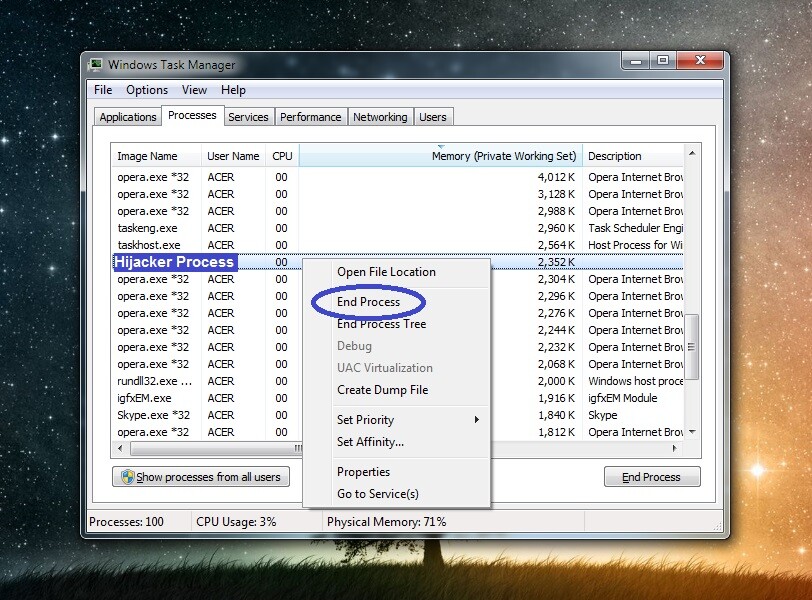

Si le dossier contient des logiciels malveillants, c’est un signe certain que le processus est nuisible et, dans ce cas, vous devez aller de l’avant et le quitter comme le montre l’image ci-dessous. Après avoir fait cela, vous devez également vous assurer de supprimer le dossier du processus ainsi que tout son contenu.

Being in Safe Mode Les étapes suivantes sont très importantes car elles empêcheront le virus de relancer les processus malveillants auxquels vous avez mis fin lors de la dernière étape. Par conséquent, assurez-vous de redémarrer l’ordinateur en mode sans échec avant de continuer.

Le virus Ransomware a probablement caché certains de ses fichiers malveillants, vous devez donc commencer par les “démasquer”. Pour ce faire, tapez Folder Options dans le champ de recherche situé sous le menu Démarrer, cliquez sur l’icône Folder Options et sélectionnez l’onglet View. Vous y trouverez une liste de plusieurs options. Trouvez celle intitulée Afficher les fichiers, dossiers et lecteurs cachés, activez-la et cliquez sur OK.

Ensuite, vous devez visiter et nettoyer chacun des dossiers indiqués ci-dessous. Pour aller dans chaque dossier, copiez son nom avec les caractères “%” de part et d’autre, placez-le dans la barre de recherche du menu Démarrer, puis appuyez sur Entrée.

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Dans tous les dossiers, sauf Temp, vous devez supprimer les données créées depuis l’arrivée du virus. Dans le dossier Temp, vous pouvez supprimer sans risque tous les fichiers stockés dans ce dossier, alors allez-y et faites-le.

Maintenant, vous devez nettoyer la liste des éléments de démarrage de tout ce qui est indésirable. Vous pouvez trouver cette liste en tapant msconfig dans le menu Démarrer, en ouvrant l’application qui apparaît dans les résultats, puis en sélectionnant Démarrage en haut de la liste. Tout élément affiché que vous ne reconnaissez pas ou qui provient d’un fabricant inconnu (comme indiqué dans la liste) doit être désactivé en supprimant la coche de sa case. Une fois que vous avez désactivé tous les éléments suspects, cliquez sur le bouton OK.

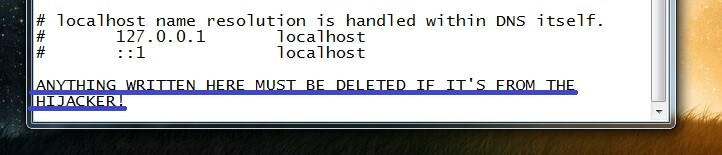

Ensuite, allez dans Poste de travail (à partir du Bureau ou du menu Démarrer), ouvrez le lecteur C : (ou le lecteur dans lequel Windows est installé sur votre ordinateur si ce n’est pas C : ( et naviguez jusqu’à Windows/System32/drivers/etc. Dans ce dossier, ouvrez le fichier nommé Hosts à l’aide de l’application Notepad.

Si Jypo a modifié le fichier, il y aura des adresses IP ou d’autres textes sous Localhost, mais nous devons d’abord jeter un coup d’œil à ce texte pour confirmer qu’il provient du virus. Pour cette raison, vous devez le copier et le poster ci-dessous, dans la section des commentaires. Vous recevrez bientôt notre réponse, dans laquelle nous vous dirons ce qu’il faut faire ensuite.

Cette dernière étape doit être réalisée avec une grande prudence car elle implique la suppression d’éléments du Registre du système et si vous supprimez le mauvais élément, vous risquez de provoquer un certain nombre de problèmes système. En cas de doute, utilisez la section des commentaires pour demander notre aide.

Trouvez l’application regedit.exe en la recherchant dans la barre de recherche du menu Démarrer et ouvrez-la. Une autorisation d’administration vous sera demandée pour permettre à l’application d’apporter des modifications au système – cliquez sur Oui.

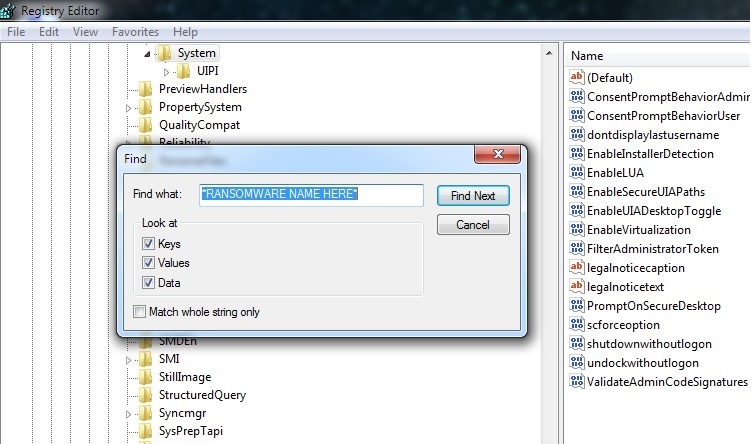

Lorsque la fenêtre de l’Éditeur du Registre s’affiche sur votre écran, appuyez sur Ctrl + F et tapez dans la barre de recherche Jypo. Cliquez sur Find Next pour commencer à rechercher des éléments connexes, et si un résultat de recherche est trouvé, supprimez-le.

N’arrêtez pas de chercher et de supprimer les éléments Jypo jusqu’à ce qu’il n’y en ait plus. Après cela, visitez les répertoires suivants – vous les trouverez dans la barre latérale gauche de l’éditeur.

- HKEY_CURRENT_USER > Software

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_CURRENT_USER > Software > Microsoft > Internet Explorer > Main

Tous les fichiers/dossiers/éléments qui y figurent et dont le nom semble généré de manière aléatoire (quelque chose comme “398u398j983d3ut984urd8”) doivent être supprimés. Encore une fois, nous vous rappelons de nous demander dans les commentaires si vous ne savez pas si un certain élément doit être supprimé.

Si les étapes manuelles n’ont pas aidé

La suppression manuelle d’un Ransomware est difficile et n’est pas toujours réalisable. Dans de nombreux cas, des programmes malveillants supplémentaires (chevaux de Troie, rootkits, etc.) sont utilisés pour aider des virus comme Jypo à rester dans le système. Si vous avez du mal à supprimer Jypo manuellement, il est préférable de confier votre ordinateur à un spécialiste ou de le nettoyer avec un outil anti-malware professionnel. Cette dernière option peut prendre du temps et dans des situations comme celle-ci, il est important d’agir rapidement. D’autre part, tous les outils anti-malware ne sont pas également performants dans ce qu’ils sont censés faire, donc en choisir un qui puisse vous aider peut être difficile.

Nous recommandons vivement à nos lecteurs l’utilisation d’un outil puissant pour supprimer les logiciels malveillants, à savoir celui qui est présenté dans ce guide. Si vous l’essayez, il nettoiera à la fois Jypo et toute autre menace qui pourrait se cacher dans votre ordinateur, et il sécurisera également votre machine, la protégeant contre les menaces futures.

Comment décrypter les fichiers Jypo

Pour décrypter les fichiers Jypo, nous vous recommandons, au lieu de payer la rançon, d’essayer les méthodes alternatives qui peuvent être à votre disposition. Cependant, avant d’essayer l’une de ces méthodes pour décrypter les fichiers Jypo, assurez-vous de vérifier que votre ordinateur ne contient pas de restes du virus.

The free malware scanner disponible sur notre site est parfait pour tester les fichiers suspects individuels à la recherche de logiciels malveillants, de sorte que vous sachiez qu’il faut les supprimer s’ils s’avèrent être malveillants. Une fois que vous êtes sûr que votre système n’est plus infecté, notre recommandation est d’aller à cette How to Decrypt Ransomware consultez les méthodes de récupération qui y sont présentées et suivez les instructions fournies pour espérer restaurer vos données.

Leave a Comment