Archivo Ithh

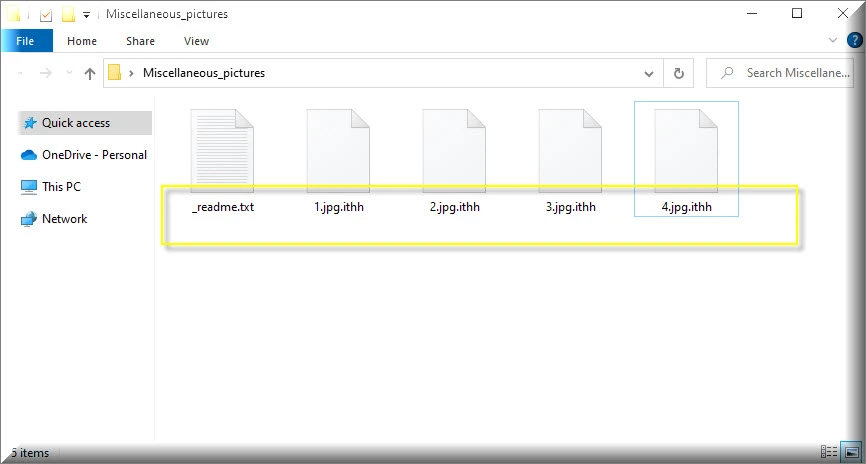

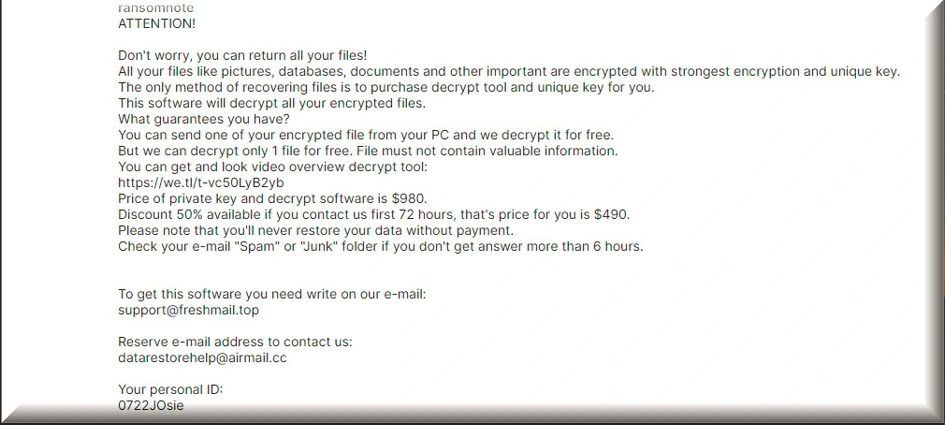

El archivo Ithh es una nueva infección ransomware que puede causar estragos en su ordenador, pero saber cómo detectar, eliminar y mitigar su impacto es crucial. Reconocer los signos del ataque ransomware en su ordenador personal es fundamental para una respuesta oportuna. Uno de los indicadores más reveladores es el cifrado abrupto de sus archivos, que da lugar a extensiones de archivo desconocidas. Si encuentra dificultades para abrir archivos o aplicaciones, acompañadas de mensajes de error que indican corrupción de archivos o inaccesibilidad, es un fuerte indicio del ataque del archivo Ithh. Además, esté atento a cualquier notificación que pida un rescate en su pantalla o dentro de las carpetas con archivos encriptados, ya que son mensajes de los hackers que quieren un pago.

Descifrar archivos Ithh ransomware es una tarea compleja, pero es posible en algunos casos. Ciertos expertos en ciberseguridad pueden desarrollar herramientas de descifrado capaces de desbloquear archivos cifrados por cepas específicas de ransomware. Sin embargo, es importante tener en cuenta que la eficacia de estas herramientas puede variar y no todas las variantes de ransomware pueden tener métodos oficiales de descifrado.

Eliminar el ransomware Ithh y restaurar los archivos cifrados es un proceso difícil que requiere que consultes con expertos en ciberseguridad o recursos de autoayuda especializados que puedan ayudarte a encontrar herramientas de descifrado para tu cepa específica de ransomware. Si desea eliminar el ransomware de forma eficaz, confíe en un software antivirus y antimalware de confianza para escanear y eliminar el malware. Restaurar sus archivos desde copias de seguridad personales es la forma más sencilla de reemplazar los datos cifrados.

Ithh Virus

Los ordenadores personales pueden ser víctimas del virus Ithh a través de varios puntos de entrada comunes, uno de los cuales son los correos electrónicos de phishing con contenido troyanizado. Estos correos engañosos suelen contener enlaces o archivos adjuntos maliciosos que, al hacer clic en ellos, activan la descarga del virus Ithh. Otro comportamiento de riesgo que puede invitar al ransomware a su sistema es cuando decide descargar software o archivos de fuentes no verificadas, como sitios web no oficiales y torrents. Descuidar la actualización del sistema operativo y el software también puede dejar vulnerabilidades que los atacantes de ransomware pueden explotar. Además, las contraseñas débiles o reutilizadas pueden ser una puerta de entrada para el acceso no autorizado, facilitando las infecciones de ransomware.

Ithh

En el desafortunado caso de que sus archivos personales sean encriptados por Ithh, Ptrz o Ptqw, es crucial mantener la calma y seguir un plan de respuesta bien estructurado. Bajo ninguna circunstancia debe plantearse pagar el rescate, ya que es una tarea arriesgada que puede suponer la pérdida de su dinero. En su lugar, nuestra recomendación es informar rápidamente del incidente y buscar ayuda profesional de expertos en ciberseguridad o guías de autoayuda y recursos online especializados en recuperación de ransomware que ofrezcan herramientas o estrategias de descifrado fiables. Si tiene copias de seguridad de sus archivos cifrados, una vez que limpie el ordenador infectado de Ithh, puede utilizarlas para restaurar sus datos y eliminar el efecto del ataque del ransomware.

.Ithh

Pagar el rescate para recuperar sus archivos .Ithh es generalmente desaconsejable por varias razones de peso. En primer lugar, no hay ninguna garantía de que los ciberdelincuentes proporcionen una clave de descifrado funcional, por lo que no tendrá ninguna garantía de recuperar sus datos a pesar de realizar el pago. En segundo lugar, el pago del rescate apoya directamente las actividades delictivas y anima a los atacantes a persistir en sus esfuerzos maliciosos, poniendo en peligro a más personas y organizaciones. Además, pagar el rescate no garantiza su seguridad frente a futuros ataques, ya que los ciberdelincuentes podrían percibirle como un blanco fácil para nuevas extorsiones. En lugar de recurrir al pago, es mejor buscar ayuda profesional para recuperar sus archivos .Ithh y centrarse en medidas preventivas.

Extensión Ithh

La extensión Ithh es una parte adicional añadida a sus archivos por el ransomware Ithh, lo que significa que han sido cifrados y ahora son inaccesibles sin una clave de descifrado. Es importante tener en cuenta que la extensión específica añadida a sus archivos puede variar dependiendo de la variante de ransomware empleada por los ciberdelincuentes. Cada cepa de ransomware puede utilizar una extensión diferente para identificar a sus víctimas, por lo que es crucial reconocer la extensión única asociada a un ataque en particular. Esta diversidad de extensiones es una táctica deliberada empleada por los ciberdelincuentes para maximizar su anonimato y dificultar que las víctimas identifiquen y contrarresten el ataque. Por lo tanto, identificar la extensión Ithh es un paso fundamental para hacer frente a la infección ransomware con eficacia.

Ithh Ransomware

Un ataque de ransomware Ithh no sólo es desagradable, sino que también puede conducir al robo de identidad y otros delitos cibernéticos. Esto se debe a que el ransomware Ithh a menudo sirve como precursor de violaciones de datos más extensas. Una vez que los ciberdelincuentes obtienen acceso a su sistema, pueden robar datos personales, incluida información financiera y documentos personales, que luego pueden ser explotados para el robo de identidad o fraude financiero. Pagar un rescate a los ciberdelincuentes puede agravar la situación al fomentar sus actividades delictivas y no garantiza la recuperación segura de sus archivos. Además, podría colocarte en su lista de individuos dispuestos a pagar, convirtiéndote en un objetivo recurrente para futuros ataques, intensificando así el riesgo de robo de identidad y otros ciberdelitos.

¿Qué es el expediente Ithh?

Un archivo Ithh es básicamente un archivo normal que ha sido sometido a un proceso llamado cifrado por un software malicioso conocido como ransomware Ithh. Este cifrado de archivos Ithh esencialmente bloquea el archivo, haciendo que su contenido sea ilegible e inaccesible sin la clave de descifrado, que está en manos de los ciberdelincuentes responsables del ataque ransomware. Esto puede provocar la pérdida de datos, la interrupción de sus actividades diarias y poner en riesgo información sensible. El pago del rescate está totalmente desaconsejado, ya que apoya las actividades delictivas y no garantiza la recuperación satisfactoria de sus archivos. En su lugar, céntrate en la prevención mediante prácticas de ciberseguridad sólidas y copias de seguridad periódicas para mitigar los riesgos asociados a los ataques de ransomware.

Resumen:

| Nombre | Ithh |

| Tipo | Ransomware |

| Tool |

Eliminar el ransomware Ithh

Lo primero que tendrá que hacer es reiniciar el ordenador. Por lo tanto, es muy recomendable marcar esta página en su navegador antes de eso y se asegurará de que pueda recargarla instantáneamente tan pronto como su ordenador se reinicie.

Ahora debe reiniciar su ordenador, pero no de la forma habitual. En su lugar, debe reiniciarlo en Modo seguro para limitar el número de procesos y aplicaciones a los más necesarios. Esto hará que su trabajo de detectar y eliminar los rastros del ransomware sea mucho más fácil.

Una vez que el sistema se reinicie, vuelva a esta página para los pasos restantes de eliminación de Ithh. Haga clic en el botón del menú Inicio (abajo a la izquierda) y escriba msconfig en la barra de búsqueda.

Después, pulse Enter para abrir la ventana de Configuración del Sistema. A continuación, haz clic en la pestaña Inicio en la parte superior de la ventana.

Entonces, si ve que Ithh ha añadido elementos de inicio dañinos a la lista, lo mejor es que elimine su marca para desactivarlos. Sin embargo, asegúrese de no desmarcar las entradas legítimas del sistema y las relacionadas con sus programas de confianza. En caso de duda, puede investigar los elementos de inicio en línea y decidir qué hacer con ellos basándose en la información que descubra.

¡ATENCIÓN! ¡LEA ATENTAMENTE ANTES DE PROCEDER!

A continuación, abra el Administrador de tareas (CTRL + SHIFT + ESC) y haga clic en la pestaña Procesos para ver si hay algún proceso malicioso activo que pueda estar funcionando en segundo plano.

Al hacer clic con el botón derecho en un proceso sospechoso, se abrirá su menú, en el que deberá seleccionar Abrir ubicación del archivo. Utilice el escáner de virus online gratuito que se proporciona a continuación para comprobar los archivos de ese proceso en busca de código malicioso.

Un proceso infectado puede ser reconocido sólo por la presencia de un único archivo potencialmente dañino durante el análisis. Como resultado, su siguiente paso debe ser detener los procesos en ejecución y eliminar los archivos maliciosos del ordenador.

En el tercer paso, tendrás que utilizar la combinación de teclas WinKey y R del teclado y abrir una ventana de Ejecutar. Dentro de esa ventana, copia y pega la siguiente línea y haz clic en el botón Aceptar:

notepad %windir%/system32/Drivers/etc/hosts

Se abrirá un archivo llamado Hosts en el Bloc de notas. Asegúrate de desplazar el texto del archivo hasta Localhost y comprueba lo que está escrito debajo. Si ves alguna dirección IP maliciosa en el archivo, háznoslo saber dejándonos un comentario. Lo que debes buscar se muestra en la siguiente imagen:

El paso más difícil que le ayudará a eliminar completamente el ransomware es encontrar y eliminar cualquier entrada peligrosa del registro que Ithh puede haber añadido allí.

Atención: los usuarios inexpertos deben evitar hacer cualquier cambio en el Registro y, en su lugar, utilizar una herramienta de eliminación profesional (como la recomendada en esta página) para limpiar el sistema de cualquier archivo malicioso que pueda estar al acecho.

Si todavía quiere utilizar el método manual, inicie el Editor del Registro escribiendo Regedit en el campo de búsqueda de Windows y pulsando Enter.

A continuación, cuando se abra el Editor del Registro, pulse CTRL y F a la vez y escriba el nombre del ransomware en la ventana Buscar. Después de eso, haga clic en el botón Buscar siguiente. A continuación, se debe buscar en el Registro las entradas con ese nombre, y si se encuentra alguna, debe ser eliminada ya que puede estar relacionada con el virus.

También es una buena idea comprobar otras ubicaciones del sistema en las que podrían esconderse archivos maliciosos. Le recomendamos que escriba las siguientes líneas en el campo de búsqueda de Windows, una por una, y busque los elementos que se crearon alrededor del momento en que se produjo el ataque del ransomware:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Elimine todo lo que haya en la carpeta Temp, y esté atento a los archivos o subcarpetas de aspecto sospechoso en el resto de las ubicaciones.

Cómo desencriptar archivos Ithh

Para recuperarse de un ataque de ransomware, hay que prestar mucha atención a la variante del ransomware que le ha infectado, ya que los métodos necesarios para enfrentarse a él pueden ser diferentes. Las extensiones añadidas a los archivos cifrados por el ransomware pueden ayudar a identificar su variante.

En primer lugar, sin embargo, usted necesita para asegurarse de que la infección ransomware ha sido completamente eliminado de su máquina. Le recomendamos que utilice la guía de eliminación manual proporcionada anteriormente, un programa antivirus profesional, un escáner de virus en línea o una combinación de todas las anteriores, para asegurarse de que Ithh ha sido completamente eliminado de su ordenador.

En cuanto a sus archivos encriptados, hay un programa a continuación que puede ayudarle a recuperar sus datos si Ithh es la variante que ha infectado su ordenador.

Nuevo ransomware Djvu

STOP Djvu, una nueva cepa del ransomware Djvu, está atacando a la gente en una escala global. El sufijo .Ithh facilita la identificación de esta variante particular de otros malware que utilizan la misma técnica.

Como todos sabemos, las nuevas variantes de ransomware pueden ser extremadamente difíciles de tratar, pero, todavía hay esperanza si se utilizó una clave fuera de línea para el cifrado de los archivos codificados con Ithh. Además, existe una herramienta de descifrado que puede utilizar para intentar recuperar sus datos. Puede descargar el descifrador en su ordenador haciendo clic en el siguiente enlace y luego en el botón Descargar de la página.

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

El proceso de descifrado

Ejecute el descifrador como administrador y pulse el botón Sí para iniciar el archivo. Tómese unos minutos para leer el acuerdo de licencia y las instrucciones en la pantalla antes de seguir adelante. A continuación, haga clic en el botón Descifrar para descifrar su información. Tenga en cuenta que los archivos encriptados con claves desconocidas fuera de línea o los archivos encriptados en línea pueden no ser descifrados por el programa.

Leave a Comment