Fichier Ithh

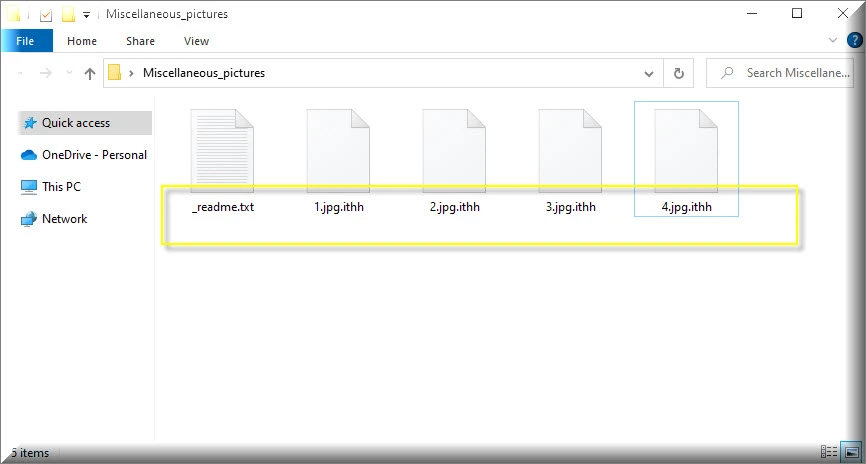

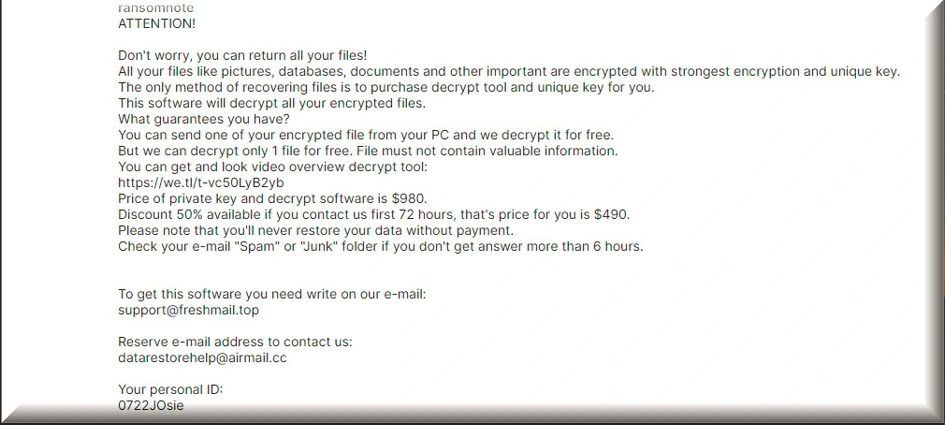

Le fichier Ithh est une nouvelle infection par ransomware qui peut faire des ravages sur votre ordinateur, mais il est essentiel de savoir comment la détecter, la supprimer et en atténuer l’impact. Il est essentiel de reconnaître les signes d’une attaque de ransomware sur votre ordinateur personnel pour pouvoir réagir rapidement. L’un des indicateurs les plus révélateurs est le chiffrement brutal de vos fichiers, qui entraîne l’apparition d’extensions de fichiers inconnues. Si vous rencontrez des difficultés à ouvrir des fichiers ou des applications, accompagnées de messages d’erreur indiquant la corruption ou l’inaccessibilité des fichiers, il s’agit d’une forte indication de l’attaque du fichier Ithh. En outre, soyez attentif à toute notification de demande de rançon sur votre écran ou dans les dossiers contenant des fichiers cryptés, car il s’agit de messages des pirates qui réclament un paiement.

Le décryptage des fichiers du ransomware Ithh est une opération complexe, mais elle est possible dans certains cas. Certains experts en cybersécurité peuvent développer des outils de décryptage capables de déverrouiller les fichiers cryptés par des souches de ransomware spécifiques. Cependant, il est important de noter que l’efficacité de ces outils peut varier et que toutes les variantes de ransomware ne disposent pas de méthodes de décryptage officielles.

La suppression du ransomware Ithh et la restauration des fichiers cryptés est un processus difficile qui nécessite que vous consultiez des experts en cybersécurité ou des ressources d’auto-assistance spécialisées qui peuvent vous aider à trouver des outils de décryptage pour votre souche spécifique de ransomware. Si vous souhaitez supprimer efficacement le ransomware, utilisez un logiciel antivirus et anti-malware fiable pour analyser et éliminer le logiciel malveillant. La restauration de vos fichiers à partir de sauvegardes personnelles est le moyen le plus simple de remplacer les données cryptées.

Ithh Virus

Les ordinateurs personnels peuvent être victimes du virus Ithh par le biais de plusieurs points d’entrée courants, dont les courriels d’hameçonnage contenant des chevaux de Troie. Ces courriels trompeurs contiennent souvent des liens malveillants ou des pièces jointes qui, lorsqu’ils sont cliqués, déclenchent le téléchargement du virus Ithh. Un autre comportement risqué qui peut inviter un ransomware sur votre système est lorsque vous décidez de télécharger des logiciels ou des fichiers à partir de sources non vérifiées, telles que des sites web non officiels et des torrents. Négliger de mettre à jour votre système d’exploitation et vos logiciels peut également laisser des vulnérabilités que les attaquants de ransomware peuvent exploiter. En outre, des mots de passe faibles ou réutilisés peuvent constituer une porte d’entrée pour un accès non autorisé, facilitant ainsi les infections par ransomware.

Ithh

Dans le cas malheureux où vos fichiers personnels sont cryptés par Ithh, Ptrz ou Ptqw, il est essentiel de rester calme et de suivre un plan de réponse bien structuré. Vous ne devez en aucun cas envisager de payer la rançon, car il s’agit d’une entreprise risquée qui peut entraîner la perte de votre argent. Nous vous recommandons plutôt de signaler rapidement l’incident et de rechercher une assistance professionnelle auprès d’experts en cybersécurité ou de guides d’auto-assistance et de ressources en ligne spécialisées dans la récupération des ransomwares, qui proposent des outils ou des stratégies de décryptage fiables. Si vous disposez de copies de sauvegarde de vos fichiers cryptés, une fois que vous aurez nettoyé l’ordinateur infecté par Ithh, vous pourrez les utiliser pour restaurer vos données et éliminer l’effet de l’attaque du ransomware.

.Ithh

Payer la rançon pour récupérer vos fichiers .Ithh est généralement déconseillé pour plusieurs raisons impérieuses. Tout d’abord, il n’y a aucune garantie que les cybercriminels fourniront une clé de décryptage fonctionnelle, ce qui ne vous donne aucune assurance de récupérer vos données malgré le paiement. Deuxièmement, le paiement de la rançon soutient directement les activités criminelles et encourage les attaquants à persister dans leurs efforts malveillants, mettant ainsi en danger davantage de personnes et d’organisations. En outre, le paiement de la rançon ne garantit pas votre sécurité contre les attaques futures, car les cybercriminels pourraient vous considérer comme une cible facile pour d’autres extorsions. Au lieu de payer, il est préférable de demander l’aide d’un professionnel pour récupérer vos fichiers .Ithh et de mettre l’accent sur les mesures préventives.

Extension de l’Ithh

L’extension Ithh est une partie supplémentaire ajoutée à vos fichiers par le ransomware Ithh, indiquant qu’ils ont été chiffrés et qu’ils sont désormais inaccessibles sans clé de déchiffrement. Il est important de noter que l’extension spécifique ajoutée à vos fichiers peut varier en fonction de la variante de ransomware utilisée par les cybercriminels. Chaque souche de ransomware peut utiliser une extension différente pour identifier ses victimes, d’où l’importance de reconnaître l’extension unique associée à une attaque particulière. Cette diversité d’extensions est une tactique délibérée employée par les cybercriminels pour maximiser leur anonymat et faire en sorte que les victimes aient du mal à identifier et à contrer l’attaque. Par conséquent, l’identification de l’extension Ithh est une étape fondamentale pour traiter efficacement l’infection par le ransomware.

Ithh Ransomware

Une attaque de ransomware Ithh n’est pas seulement désagréable, elle peut aussi conduire à un vol d’identité et à d’autres cybercrimes. En effet, le ransomware Ithh sert souvent de précurseur à des violations de données plus importantes. Une fois que les cybercriminels ont accédé à votre système, ils peuvent s’emparer de données personnelles, y compris d’informations financières et de documents personnels, qui peuvent ensuite être exploitées à des fins d’usurpation d’identité ou de fraude financière. Le paiement d’une rançon aux cybercriminels peut aggraver la situation en encourageant leurs activités criminelles et ne garantit pas la récupération de vos fichiers en toute sécurité. En outre, vous pourriez figurer sur leur liste de personnes prêtes à payer, ce qui ferait de vous une cible récurrente pour de futures attaques, intensifiant ainsi le risque d’usurpation d’identité et d’autres formes de cybercriminalité.

Qu’est-ce que le fichier Ithh ?

Un fichier Ithh est en fait un fichier normal qui a été soumis à un processus appelé cryptage par un logiciel malveillant connu sous le nom de ransomware Ithh. Ce cryptage du fichier Ithh verrouille essentiellement le fichier, rendant son contenu illisible et inaccessible sans la clé de décryptage, qui est détenue par les cybercriminels responsables de l’attaque du ransomware. Cela peut entraîner la perte de données, la perturbation de vos activités quotidiennes et la mise en danger d’informations sensibles. Il est fortement déconseillé de payer la rançon, car cela soutient des activités criminelles et ne garantit pas la récupération de vos fichiers. Pour limiter les risques liés aux attaques de ransomware, il est préférable de mettre l’accent sur la prévention en adoptant des pratiques de cybersécurité solides et en effectuant des sauvegardes régulières.

Résumé:

| Nom | Ithh |

| Type | Ransomware |

| Outil de détection | Certaines menaces se réinstallent d’elles-mêmes si vous ne supprimez pas leurs fichiers de base. Nous vous recommandons de télécharger SpyHunter pour supprimer les programmes nuisibles pour vous. Cela peut vous faire gagner des heures et vous éviter de nuire à votre système en supprimant les mauvais fichiers. Télécharger SpyHunter (Suppression Gratuite*) |

Supprimer Ithh Ransomware

La première chose que vous devrez faire est de redémarrer votre ordinateur. C’est pourquoi il est fortement recommandé de mettre cette page en signet dans votre navigateur. Vous pourrez ainsi la recharger instantanément dès que votre ordinateur redémarrera.

Vous devez maintenant redémarrer votre ordinateur, mais pas de la manière habituelle. Au lieu de cela, vous devez le redémarrer en Mode sans échec de limiter le nombre de processus et d’applications aux plus nécessaires. Cela vous facilitera la tâche pour détecter et supprimer les traces du ransomware.

Une fois le système redémarré, revenez à cette page pour les étapes restantes de la suppression de Ithh. Cliquez sur le bouton du menu Démarrer (en bas à gauche) et tapez msconfig dans la barre de recherche.

Après cela, appuyez sur Entrée pour ouvrir la fenêtre de configuration du système. Cliquez ensuite sur l’onglet Démarrage en haut de la fenêtre.

Ensuite, si vous constatez que Ithh a ajouté des éléments de démarrage nuisibles à la liste, il est préférable de supprimer leur coche pour les désactiver. Cependant, veillez à ne pas décocher les entrées légitimes du système et les entrées liées à vos programmes de confiance. En cas de doute, vous pouvez effectuer des recherches en ligne sur les éléments de démarrage et décider de leur sort en fonction des informations que vous aurez découvertes.

AVERTISSEMENT ! LISEZ ATTENTIVEMENT AVANT DE PROCÉDER !

Ensuite, ouvrez le Gestionnaire des tâches (CTRL + SHIFT + ESC) et cliquez sur l’onglet Processus pour voir s’il existe des processus malveillants actifs qui pourraient fonctionner en arrière-plan.

En cliquant avec le bouton droit de la souris sur un processus suspect, vous ouvrirez son menu, dans lequel vous devrez sélectionner Ouvrir l’emplacement du fichier. Utilisez l’antivirus en ligne gratuit fourni ci-dessous pour vérifier la présence de code malveillant dans les fichiers de ce processus.

Un processus infecté peut être reconnu par la seule présence d’un seul fichier potentiellement dangereux lors de l’analyse. Par conséquent, la prochaine étape consiste à arrêter les processus en cours et à supprimer les fichiers malveillants de l’ordinateur.

Dans la troisième étape, vous devrez utiliser la combinaison de touches WinKey et R du clavier et ouvrir une fenêtre Run. Dans cette fenêtre, copiez et collez la ligne suivante et cliquez sur le bouton OK :

notepad %windir%/system32/Drivers/etc/hosts

Un fichier nommé Hosts s’ouvrira dans le Bloc-notes. Veillez à faire défiler le texte du fichier jusqu’à Localhost et vérifiez ce qui est écrit ci-dessous. Si vous voyez des adresses IP malveillantes dans le fichier, faites-le nous savoir en nous laissant un commentaire. L’image suivante montre ce à quoi vous devez faire attention :

L’étape la plus difficile qui vous aidera à supprimer complètement le ransomware consiste à trouver et à supprimer toutes les entrées de registre dangereuses que Ithh a pu y ajouter.

Attention ! Les utilisateurs inexpérimentés doivent éviter de modifier le registre et utiliser un outil de suppression professionnel (tel que celui recommandé sur cette page) pour nettoyer le système de tous les fichiers malveillants qui peuvent s’y trouver.

Si vous souhaitez toujours utiliser la méthode manuelle, lancez l’éditeur de registre en tapant Regedit dans le champ de recherche de Windows et en appuyant sur Entrée.

Ensuite, lorsque l’Éditeur du Registre s’ouvre, appuyez simultanément sur CTRL et F et tapez le nom du ransomware dans la fenêtre Rechercher. Ensuite, cliquez sur le bouton Find Next. Il faut alors rechercher dans le Registre les entrées portant ce nom, et si l’on en trouve, il faut les supprimer car elles peuvent être liées au virus.

Il est également utile de vérifier d’autres emplacements du système où des fichiers malveillants pourraient se cacher. Nous vous recommandons de taper les lignes suivantes dans le champ de recherche de Windows, une par une, et de rechercher les éléments qui ont été créés au moment où l’attaque du ransomware s’est produite :

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Supprimez tout ce qui se trouve dans le dossier Temp, et surveillez les fichiers ou sous-dossiers suspects dans les autres emplacements.

Comment décrypter les fichiers Ithh

Pour se remettre d’une attaque de ransomware, il faut accorder une grande attention à la variante du ransomware qui vous a infecté, car les méthodes nécessaires pour y faire face peuvent être différentes. Les extensions ajoutées aux fichiers chiffrés par le ransomware peuvent aider à identifier sa variante.

Cependant, vous devez d’abord vous assurer que l’infection par le ransomware a été complètement éliminée de votre machine. Nous vous recommandons d’utiliser le guide de suppression manuelle fourni ci-dessus, un programme anti-virus professionnel, un logiciel de protection contre les virus et un logiciel de détection de virus. virus en lignescanner ou une combinaison de toutes les méthodes ci-dessus, pour vous assurer que Ithh a été complètement supprimé de votre ordinateur.

En ce qui concerne vos fichiers cryptés, il existe un programme ci-dessous qui peut vous aider à récupérer vos données si Ithh est la variante qui a infecté votre ordinateur.

Nouveau Djvu Ransomware

STOP Djvu, une nouvelle souche du ransomware Djvu, attaque les gens à l’échelle mondiale. Le suffixe .Ithh permet d’identifier plus facilement cette variante particulière parmi les autres logiciels malveillants qui utilisent la même technique.

Comme nous le savons tous, les nouvelles variantes de ransomware peuvent être extrêmement difficiles à traiter mais, il y a encore de l’espoir si une clé hors ligne a été utilisée pour le cryptage des fichiers encodés avec Ithh. De plus, il existe un outil de décryptage que vous pouvez utiliser pour tenter de récupérer vos données. Vous pouvez télécharger le décrypteur sur votre ordinateur en cliquant sur le lien ci-dessous, puis sur le bouton Télécharger de la page.

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Le processus de décryptage

Exécutez le décrypteur en tant qu’administrateur et cliquez sur le bouton Oui pour lancer le fichier. Prenez quelques minutes pour lire le contrat de licence et les instructions à l’écran avant de continuer. Ensuite, cliquez sur le bouton Décrypter afin de décrypter vos informations. Sachez que les fichiers cryptés avec des clés hors ligne inconnues ou les fichiers cryptés en ligne peuvent ne pas être décryptés par le programme.

Laisser un commentaire