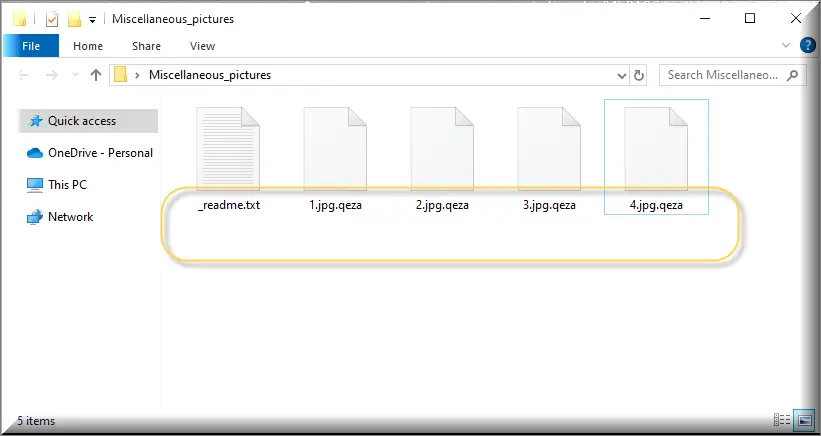

Fichier Qeza

Dans le chaos numérique, un fichier Qeza est l’emblème des données retenues en captivité. Tout commence lorsque le ransomware s’infiltre dans un système et lance un processus de cryptage complexe, scellant chaque fichier cible l’un après l’autre, désormais étiqueté comme un fichier Qeza. Le chiffrement utilisé est généralement de haut niveau et fait appel à des algorithmes asymétriques qui font qu’il est exceptionnellement difficile d’ouvrir la serrure sans la clé spécifique qui, malheureusement, est détenue par le cyberattaquant. Le processus n’est pas seulement une serrure mais une forteresse, construite brique par brique, à travers une série de transformations cryptographiques qui plongent profondément dans le cœur binaire de chaque fichier, protégeant son contenu avec un mur de chiffrement presque impénétrable.

Comment décrypter les fichiers du ransomware Qeza ?

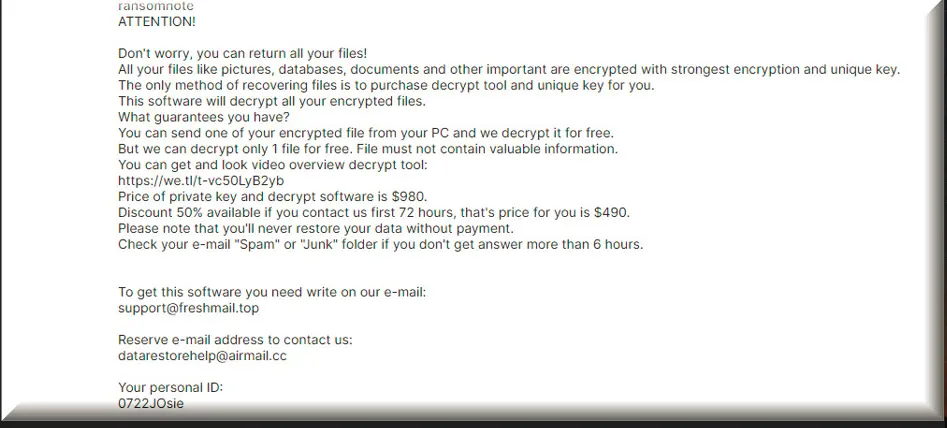

Avant d’envisager le paiement de la rançon de Qeza, qui est fortement déconseillé en raison de l’absence de garantie de récupération des fichiers et de l’inévitable perte financière, il est recommandé d’épuiser toutes les autres possibilités. Une première étape prudente consiste à utiliser l’outil de récupération gratuit suggéré dans le guide ; un outil qui a le potentiel de restaurer une partie importante, voire la totalité, des fichiers essentiels affectés par le virus.

Comment supprimer le ransomware Qeza et restaurer les fichiers ?

Pour sortir votre système des griffes du ransomware Qeza et récupérer vos données, commencez par une inspection méticuleuse de l’ensemble de votre système afin d’identifier et d’éradiquer tous les éléments douteux liés au logiciel malveillant, comme indiqué dans le guide détaillé préparé à votre intention. Après le nettoyage, la stratégie suivante consiste à déployer l’outil de récupération de données gratuit préconisé, en nourrissant une lueur d’espoir pour récupérer une partie de vos données perdues.

Virus Qeza

Le monde des logiciels malveillants est vaste et varié, mais le virus Qeza s’est taillé une niche d’activité particulièrement malveillante. Contrairement à d’autres, il ne se contente pas de se faufiler pour voler des données ou de rester en sommeil pour être activé plus tard ; il prend en otage des fichiers précieux et fait des ravages dans la vie privée comme dans la vie professionnelle. Il s’agit d’un logiciel malveillant d’exploitation, qui tire parti de la panique et du désespoir induits par la perte soudaine de données essentielles pour extorquer de fortes rançons à ses victimes. Ce qui distingue le virus Qeza et d’autres menaces similaires, comme Qehu et Qepi, c’est leur nature cruelle et parasitaire, qui va au-delà du vol de données pour aboutir à une exploitation persistante et permanente qui exploite les peurs profondes de perdre des souvenirs numériques précieux et des documents vitaux.

Qeza

Alors que beaucoup pourraient penser que le ransomware Qeza utilise une approche unique pour s’infiltrer, les tactiques sont en fait beaucoup plus nuancées. Les courriels de spear phishing, conçus avec une attention méticuleuse aux détails pour imiter des sources légitimes, sont un véhicule de choix, exploitant l’erreur humaine et la curiosité. En outre, les logiciels malveillants exploitent souvent des vulnérabilités connues dans des logiciels obsolètes, une lacune qui peut être comblée par une mise à jour diligente de tous les composants du système. Le déploiement d’un logiciel antivirus avancé, basé sur le comportement, peut également constituer une solide ligne de défense, en détectant les anomalies dans le comportement du système avant que le ransomware Qeza n’ait le temps de s’installer, ajoutant ainsi une couche sophistiquée de protection préemptive.

.Qeza

La détection d’une extension .Qeza est l’équivalent numérique d’un drapeau rouge, signalant que ce ransomware a crypté le fichier ciblé, le rendant inaccessible mais pas endommagé. C’est un marqueur de chaos potentiel, mais pas une impasse. Il existe des outils de décryptage dans le cybermonde qui peuvent offrir une lueur d’espoir pour restaurer les fichiers dans leur état d’origine sans succomber aux demandes de rançon. Le paiement de la rançon est généralement déconseillé, non seulement parce qu’il finance des activités criminelles, mais aussi parce qu’il n’y a aucune garantie de retrouver l’accès aux fichiers ou de s’occuper de l’extension Qeza. Il convient plutôt d’adopter une approche méticuleuse de la récupération, en explorant toutes les possibilités de non-paiement avant même d’envisager de négocier avec les cyber-attaquants.

Extension Qeza

Être victime d’un ransomware, c’est un peu comme rentrer chez soi et trouver tous ses biens personnels dans des coffres-forts transparents et inviolables. Chaque fichier portant l’extension Qeza subit essentiellement le même sort : il reste intact mais inaccessible, se moquant de son statut visible mais inatteignable. Il existe une voie qui suggère de négocier avec les attaquants, en leur offrant ce qu’ils veulent – de l’argent. Mais c’est comme danser avec le diable, un pari sans garantie de récupérer ce qui a été perdu. Au lieu de cela, le recours devrait trouver son fondement dans la résilience, dans la recherche d’alternatives à l’extension de Qeza et dans la fermeté face aux demandes coercitives, reléguant le paiement de la rançon à l’extrémité la plus éloignée de l’éventail des solutions.

Le ransomware Qeza

Le pernicieux ransomware Qeza ne joue pas franc jeu ; il s’infiltre furtivement dans les systèmes, dissimulant ses intentions malveillantes jusqu’à ce qu’il frappe, chiffrant vigoureusement les fichiers. Ses tactiques sont aussi anciennes qu’impitoyables : il exploite les vulnérabilités du système, orchestre des opérations de phishing et se fait même passer pour des mises à jour logicielles légitimes afin de s’implanter. Une fois à l’intérieur, le ransomware Qeza ne perd pas de temps : il cible systématiquement les fichiers, les crypte et leur ajoute un suffixe unique. C’est une alarme silencieuse qui nécessite une action rapide. Débrancher les disques externes et déconnecter les autres appareils pourrait bien endiguer le raz-de-marée du chiffrement et réduire son potentiel destructeur. Reconnaître les signes avant-coureurs tels que les ralentissements du système, les modifications inhabituelles de fichiers peut être un bouclier contre ce danger imminent, une balise qui nous incite à rester sur nos gardes et à agir rapidement.

Qu’est-ce qu’un fichier Qeza ?

Un fichier Qeza est comme un visage familier caché derrière un masque impénétrable, une victime des activités néfastes de ce ransomware malveillant. Malheureusement, ce processus de cryptage fait basculer les fichiers dans un domaine inaccessible, où les programmes habituels ne les reconnaissent plus, les laissant bloqués dans des limbes numériques. Le cœur du problème de la récupération d’un fichier Qeza est la complexité de l’algorithme de cryptage appliqué, qui construit une forteresse numérique autour du fichier, interdisant l’accès aux méthodes de décryptage standard. Il ne s’agit pas d’un simple verrou, mais d’un puzzle labyrinthique qui obscurcit la véritable nature du fichier, rendant les outils de récupération traditionnels impuissants dans leurs tentatives de rétablir la normalité de chaque élément de données cryptées.

Résumé:

| Nom | Qeza |

| Type | Ransomware |

| Outil de détection | Certaines menaces se réinstallent d’elles-mêmes si vous ne supprimez pas leurs fichiers de base. Nous vous recommandons de télécharger SpyHunter pour supprimer les programmes nuisibles pour vous. Cela peut vous faire gagner des heures et vous éviter de nuire à votre système en supprimant les mauvais fichiers. Télécharger SpyHunter (Suppression Gratuite*) |

Supprimer Qeza Ransomware

Pour les étapes suivantes, vous devrez redémarrer votre ordinateur en Mode sans échec, puis revenez à cette page pour le reste des étapes de suppression de Qeza.

Toutefois, avant de redémarrer l’ordinateur, nous vous suggérons d’ajouter ces instructions de suppression à vos favoris afin de ne pas perdre la page et de pouvoir la recharger facilement au démarrage de l’ordinateur.

Une fois que vous vous êtes assuré que votre machine a redémarré en mode sans échec, allez dans le champ de recherche de Windows et tapez msconfig. Ouvrez ensuite la fenêtre de configuration du système et cliquez sur l’onglet « Démarrage » en haut.

Vous devez décocher les éléments de démarrage que Qeza a ajoutés, puis cliquer sur le bouton OK pour enregistrer vos modifications. Cela empêchera l’exécution des éléments de démarrage liés à l’infection.

AVERTISSEMENT ! LISEZ ATTENTIVEMENT AVANT DE PROCÉDER !

Ouvrez le gestionnaire des tâches (CTRL + SHIFT + ESC) et cliquez sur l’onglet Processus pour voir si des processus malveillants de ransomware ont été lancés en arrière-plan du système :

Si vous détectez des processus suspects, faites un clic droit dessus et sélectionnez Ouvrir l’emplacement du fichier dans le menu rapide.

Vous pourrez accéder aux fichiers associés à ce processus et les analyser à la recherche de codes malveillants à l’aide de l’antivirus gratuit ci-dessous :

Vous saurez que le processus est réellement malveillant si un ou plusieurs de ses fichiers ont été signalés comme dangereux par l’analyseur. Dans ce cas, vous devez d’abord mettre fin au processus en cours, puis supprimer les fichiers malveillants de leur emplacement de fichier.

Ouvrez une fenêtre Exécuter en appuyant sur la touche Démarrer et sur la touche R en même temps. Ensuite, copiez et collez ce qui suit dans la fenêtre, puis cliquez sur OK :

notepad %windir%/system32/Drivers/etc/hosts

Un fichier Hosts s’ouvre à l’écran dans Notepad. Localisez l’expression « Localhost » en faisant glisser le texte vers le bas. Une fois que vous l’avez trouvée, faites attention aux adresses IP qui ont été écrites en dessous. Si vous voyez des IP comme celles de l’image d’exemple ci-dessous, faites-le nous savoir en nous laissant un commentaire. Il est préférable de ne pas faire de modifications et d’attendre notre réponse, où vous pourrez obtenir des conseils sur ce qu’il faut faire au cas où nous verrions quelque chose d’inquiétant.

Les ransomwares peuvent ajouter des entrées dangereuses dans le Registre. Leur détection et leur suppression constituent l’aspect le plus difficile de la suppression du Qeza.

En général, nous ne conseillons pas aux utilisateurs réguliers d’apporter des modifications au Registre, sauf si vous êtes un expert en informatique. Nous vous recommandons plutôt d’utiliser un outil de suppression professionnel (tel que celui que vous trouverez sur cette page) pour supprimer tous les fichiers de registre qui sont nuisibles.

Cependant, puisque nous fournissons ici un guide de suppression manuelle, nous allons essayer d’expliquer les instructions manuelles sur la façon dont vous pouvez rechercher et nettoyer le registre de votre ordinateur de la manière la plus détaillée possible.

Pour commencer, vous devez lancer l’éditeur de registre en allant dans le champ de recherche de Windows, en tapant Regedit dans la barre de recherche et en cliquant sur Entrée.

Ensuite, appuyez simultanément sur les touches CTRL et F et tapez le nom du ransomware dans le champ Rechercher afin de le rechercher. Si vous trouvez des entrées dans le registre portant ce nom, vous devez les supprimer soigneusement, car elles peuvent être liées au virus.

Une fois que vous avez terminé, il est également conseillé de vérifier d’autres emplacements sur votre ordinateur. Pour ce faire, tapez chacune des lignes ci-dessous dans le champ de recherche de Windows et recherchez les fichiers et dossiers qui ont été ajoutés au moment où l’infection par le ransomware s’est produite :

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Recherchez dans tous les répertoires et sous-répertoires les sous-dossiers ou fichiers suspects. Lorsque vous ouvrez le dossier Temp, sélectionnez tous les fichiers qu’il contient et supprimez-les. Il s’agit de fichiers temporaires, dont certains peuvent contenir des entrées liées à Qeza..

Comment décrypter les fichiers Qeza

Une fois infecté, vous devez savoir exactement à quelle variante du ransomware vous avez affaire et quelles mesures prendre pour le supprimer avant de commencer le processus de récupération des fichiers. Les extensions ajoutées aux fichiers chiffrés par le ransomware peuvent aider à identifier sa variante.

Cependant, vous devez d’abord vous assurer que l’infection par le ransomware a été complètement éliminée de votre machine. Afin de protéger votre ordinateur contre d’autres dommages, nous vous suggérons de suivre attentivement les étapes de suppression ci-dessus et d’effectuer un contrôle du système avec un programme antivirus professionnel ou un antivirus en ligne.

Nouveau Djvu Ransomware

La dernière menace de la souche Djvu Ransomware est connue sous le nom de STOP Djvu, une variante sophistiquée de ransomware qui attaque actuellement des personnes dans le monde entier. L’extension .Qeza des fichiers cryptés par cette variante permet de la distinguer plus facilement des autres versions du même virus.

Bien qu’il puisse être extrêmement difficile de traiter les nouvelles variantes de ransomware, il est possible de déchiffrer les données encodées avec STOP Djvu, en supposant qu’une clé hors ligne a été utilisée pour le cryptage. De plus, il existe un logiciel de décryptage que vous pouvez utiliser pour tenter de récupérer vos données. Pour le télécharger, ouvrez l’URL ci-dessous et cliquez sur le bouton Télécharger de la page :

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Il est important d’exécuter le décrypteur que vous avez téléchargé en tant qu’administrateur, puis de cliquer sur « Oui » dans la boîte de dialogue de confirmation. Veillez à lire le contrat de licence et les brèves instructions qui s’affichent à l’écran avant de poursuivre. Pour décrypter vos données, cliquez sur le bouton « Decrypt ». Notez que l’outil peut ne pas être en mesure de décoder les données cryptées à l’aide de clés hors ligne inconnues ou de cryptage en ligne..

Laisser un commentaire