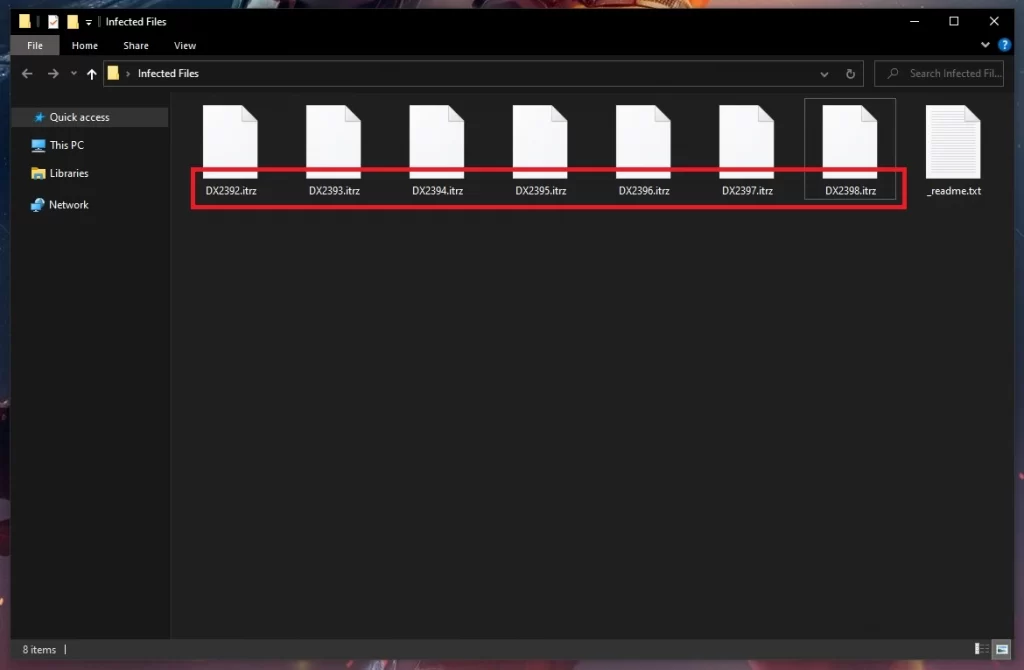

Archivo Itrz

Cuando un virus como el ransomware encriptador de archivos Itrz ataca, emplea un sofisticado algoritmo para encriptar archivos, haciéndolos ilegibles. Este cifrado es similar a convertir una novela en un código indescifrable, donde cada palabra, puntuación y espacio se altera utilizando un cifrado único. El ransomware se especializa en esta técnica de cifrado, añadiendo a los archivos la extensión Itrz. Este proceso es tan intrincado que, sin la clave de descifrado correspondiente, revertirlo es casi como traducir un idioma alienígena sin diccionario. Normalmente, las amenazas ransomware como este virus u otros, como Ptrz y Mlza, se centran en tipos de datos esenciales, como documentos (por ejemplo, .doc, .pdf), archivos multimedia (por ejemplo, .jpg, .mp3), bases de datos y hojas de cálculo. Sin la clave adecuada, estos archivos críticos permanecen atrapados, inaccesibles y en un perpetuo estado de limbo.

¿Cómo descifrar los archivos del ransomware Itrz?

Para descifrar los archivos del ransomware Itrz, necesitará acceder a la clave privada única, que es lo único que puede revertir el cifrado. La clave en cuestión está en poder de los hackers a cambio del pago de un rescate, pero le recomendamos que no opte por él. En su lugar, pruebe el método alternativo detallado en nuestra guía para recuperar sus archivos.

¿Cómo eliminar el virus ransomware Itrz y restaurar los archivos?

El primer paso para eliminar el virus ransomware Itrz es buscar cualquier software falso en tu PC y eliminarlo. Después de eso, su objetivo debe ser revocar cualquier cambio realizado por el virus en la configuración del sistema. Finalmente, una vez que el ransomware haya desaparecido, puedes probar el descifrador de datos gratuito que encontrarás al final de esta página para restaurar tus archivos.

Virus Itrz

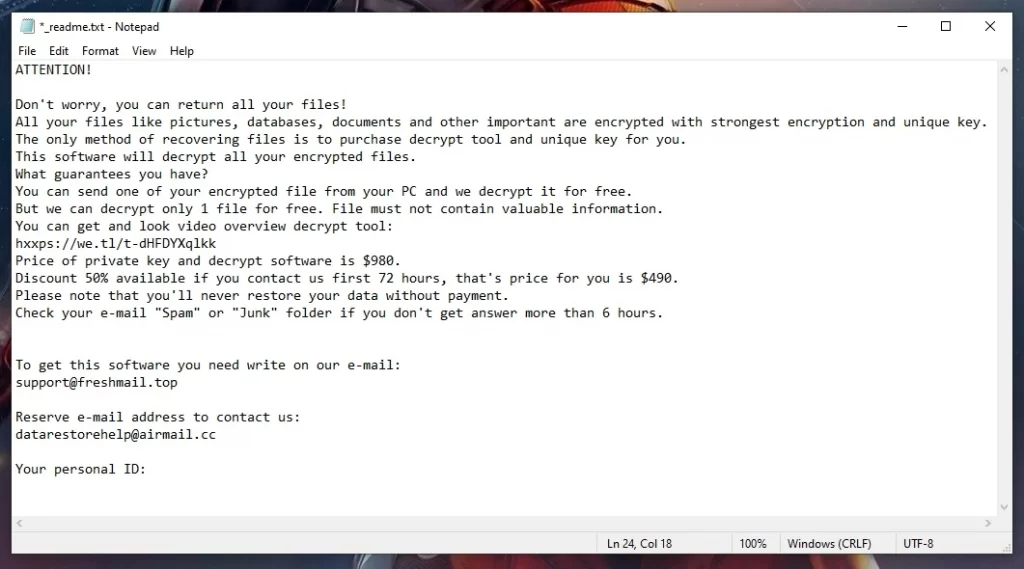

El ransomware como el virus Itrz representa una categoría particularmente maliciosa de malware. A diferencia de los virus tradicionales, que pueden corromper o borrar datos, o del spyware, que vigila clandestinamente el comportamiento del usuario, el ransomware toma como rehenes los archivos de un usuario. Cifra los datos, haciéndolos inaccesibles hasta que se paga un rescate, de ahí su nombre. El virus Itrz y otros similares no sólo infectan, también extorsionan. Estos ciberdelincuentes suelen emplear tácticas de manipulación psicológica para intensificar la urgencia: temporizadores de cuenta atrás que amenazan con borrar los datos, o mensajes que simulan ser de las fuerzas del orden acusando al usuario de delitos imaginarios. La guerra psicológica pretende sembrar el pánico en el usuario, empujándole a pagar rápidamente sin buscar soluciones alternativas ni avisar a las autoridades. Esta combinación de ataque digital y psicológico diferencia al ransomware de otras ciberamenazas.

Itrz

El ransomware Itrz, como muchos de sus contemporáneos maliciosos, se distribuye hábilmente a través de una miríada de canales tortuosos. Uno de los métodos favoritos es a través de puertas traseras troyanas, que se incrustan discretamente en los sistemas para luego allanar el camino al ransomware. El software pirata, a menudo buscado para descargas gratuitas, es otro caballo de Troya: parece beneficioso, pero está plagado de amenazas ocultas. Además, los hackers emplean tácticas manipuladoras como el spear phishing, en el que se envían correos electrónicos personalizados cargados de archivos adjuntos o enlaces infectados con malware a personas desprevenidas. ¿El objetivo? Explotar la curiosidad y la confianza humanas. Además, pueden camuflar el ransomware en actualizaciones de software o aplicaciones aparentemente inofensivas. Mediante estas técnicas sigilosas y manipuladoras, Itrz y otros ransomware similares se infiltran, cifran y, en última instancia, toman los datos como rehenes.

.Itrz

Notar el sufijo .Itrz en cualquiera de sus archivos significa que esos archivos están ahora bajo el estricto bloqueo de este ransomware. Este sufijo, una vez añadido, indica que el cifrado ha tenido lugar, haciendo que los datos sean inaccesibles. Eliminar la extensión .Itrz superficialmente no libera el archivo; el cifrado subyacente permanece intacto. Los usuarios pueden desbloquear estos archivos a través de dos métodos principales: obteniendo la clave de descifrado única de los culpables (un movimiento arriesgado que a menudo implica un rescate) o aprovechando herramientas de descifrado especializadas. Por desgracia, no existe ningún método garantizado para descifrar archivos sin la clave original. Los retos a los que se enfrentan son múltiples: pérdida de datos cruciales, elevadas peticiones de rescate y la tensión mental que supone navegar por este atolladero digital. Por lo tanto, las medidas preventivas, las copias de seguridad y la concienciación siguen siendo la principal defensa contra estos problemas.

Extensión Itrz

Los archivos con la extensión Itrz han sufrido una siniestra transformación, pasando de ser datos fácilmente accesibles a fortalezas cifradas, inalcanzables sin una clave de descifrado específica. Cuando este cifrado desciende, a menudo se materializa un escalofriante acompañante: la nota de rescate. Normalmente, esta misiva digital es la voz de los ciberdelincuentes, que explican el terrible estado de tus archivos y su papel en causarlo. Estas notas suelen combinar la intimidación con una falsa empatía, detallando el proceso de cifrado que eliminará la extensión Itrz, el rescate exigido (normalmente en criptomoneda) y, ocasionalmente, una «generosa» oferta para descifrar uno o dos archivos como gesto de sus capacidades y supuestas buenas intenciones. Es una jugada de manipulación psicológica, diseñada para inducir urgencia y pánico, obligando a las víctimas a pagar sin pensárselo dos veces.

El ransomware Itrz

Enfrentadas al ransomware Itrz, las víctimas tienen varias acciones potenciales. En primer lugar, pagar el rescate: puede parecer la vía más rápida para recuperar los datos. Sin embargo, financia operaciones delictivas y no ofrece ninguna garantía de restauración de los archivos. En segundo lugar, emplear herramientas profesionales de descifrado: aunque algunas herramientas pueden revertir cepas específicas de ransomware, no siempre son eficaces contra variantes más nuevas o complejas. En tercer lugar, restaurar a partir de copias de seguridad: es una solución óptima para quienes dispongan de copias de seguridad recientes y no afectadas, pero está supeditada a una preparación previa. Por último, conceder y purgar el disco duro: una medida drástica adecuada cuando los archivos comprometidos son de poca importancia. Esto garantiza la eliminación completa del ransomware Itrz, pero se perderán todos los datos. Cada opción conlleva sus riesgos y recompensas, y la decisión óptima depende de las circunstancias individuales y del apetito de riesgo.

¿Qué es un archivo Itrz?

Un archivo Itrz es cualquier pieza de datos en su PC que esta amenaza maliciosa ha cifrado. Si quieres asegurarte de que este tipo de encriptaciones no vuelvan a ocurrir en el futuro, empieza por invertir en un software antivirus robusto, asegurándote de que se mantiene actualizado para detectar amenazas en evolución. Haga copias de seguridad periódicas de los archivos esenciales en un almacenamiento sin conexión, protegiéndolos de posibles cifrados. Adopte un comportamiento cauteloso en Internet: evite los archivos adjuntos sospechosos en el correo electrónico y manténgase alejado de fuentes de descarga dudosas. Si ya está afectado, elimine el ransomware con una herramienta de eliminación de malware de confianza. Tras la erradicación, en lugar de pagar rescates, considere la posibilidad de restaurar los datos mediante copias de seguridad en la nube o herramientas de descifrado especializadas que puedan aplicar ingeniería inversa a la clave de descifrado cuando se les proporcione un archivo Itrz y una versión accesible del mismo archivo.

Resumen:

| Nombre | Itrz |

| Tipo | Ransomware |

| Tool | Algunas amenazas se reinstalan por sí solas si no eliminas sus archivos principales. Recomendamos descargar SpyHunter para eliminar los programas dañinos para ti. Esto puede ahorrarle horas y asegurar que no dañe su sistema al eliminar los archivos equivocados. |

Eliminar el ransomware Itrz

En el inicio de esta guía, le recomendaremos primero reiniciar el ordenador infectado en modo seguro (haz clic en el enlace y sigue las instrucciones si necesitas ayuda).

En el modo seguro, el ordenador sólo ejecutará los procesos y programas más esenciales, lo que facilitará la detección de cualquier actividad inusual relacionada con el ransomware en el sistema.

Otra recomendación que tenemos es guardar la página con las instrucciones de eliminación de Itrz marcándola en su navegador. De esta manera, si es necesario reiniciar el sistema durante algunos de los pasos que se indican a continuación, puedes abrirla fácilmente y continuar desde donde lo dejaste.

¡ATENCIÓN! ¡LEA ATENTAMENTE ANTES DE PROCEDER!

Los investigadores de ransomware saben que las amenazas como Itrz pueden operar de forma encubierta y pueden ejecutar uno o más procesos maliciosos en el fondo del sistema sin mostrar ningún síntoma que los delate.

Por eso, si ha decidido lidiar con Itrz manualmente, una cosa muy importante que debe hacer es comprobar qué tipo de procesos se están ejecutando actualmente en el fondo.

Para ello, pulse CTRL, SHIFT y ESC desde el teclado al mismo tiempo. Esto iniciará el Administrador de Tareas. En él, abra la pestaña de procesos y compruebe lo que está sucediendo allí. Puede que necesites tener algunos conocimientos informáticos básicos para determinar cuáles de los procesos que ves son legítimos y cuáles podrían estar relacionados con el ransomware. Una posible indicación podría ser el alto uso de la CPU y la memoria sin ninguna actividad particular de su parte. Otro indicador podría ser un proceso con un nombre aleatorio en la lista. Sin embargo, en algunos casos el ransomware puede operar bajo un nombre falso que se asemeja al nombre de un programa legítimo, en cuyo caso es posible que tenga que utilizar una herramienta de eliminación profesional para detectar y detener el proceso peligroso.

Si cree que ha encontrado un proceso que podría ser malicioso, haga clic con el botón derecho sobre él y seleccione la opción Abrir ubicación del archivo en el menú emergente.

Arrastre y suelte los archivos desde esa ubicación al escáner de virus online gratuito que aparece a continuación y compruébelos:

Si los resultados del escaneo muestran que hay peligro en los archivos, finalice el proceso y elimine los archivos y sus carpetas del ordenador.

Note: Puede utilizar el escáner anterior para comprobar los archivos de cada proceso que le parezca sospechoso. Cuando esté seguro de que ha detenido la ejecución de todos los procesos relacionados con Itrz, continúe con el siguiente paso.

Una gran cantidad de sofisticadas infecciones maliciosas añaden componentes en el sistema que les ayudan a comenzar a operar tan pronto como el ordenador se inicia. Itrz no es una excepción y puede haber añadido elementos de inicio en las configuraciones de su sistema sin su conocimiento. Para comprobar si este es el caso, vaya al Menú Inicio y escriba msconfig en el campo de búsqueda. Pulsa Enter desde el teclado y, en cuanto lo hagas, se abrirá una ventana de Configuración del sistema en la pantalla. En ella, haz clic en la pestaña Inicio y echa un vistazo a los elementos de inicio que aparecen allí:

Si cree que un elemento determinado es malicioso y no debería iniciarse en su ordenador, elimine su marca para desactivarlo. Es posible que tenga que investigar un poco en Internet para asegurarse de que los elementos que deshabilita no están relacionados con algunos procesos esenciales y programas legítimos.

- Tenga en cuenta que, en algunos casos, el ransomware puede utilizar un nombre de fabricante falso o un nombre falso para su proceso, así que preste atención e investigue cuidadosamente todo lo que va a desactivar.

El archivo Hosts de su sistema es otro lugar en el que debe comprobar si hay cambios no autorizados si ha sido infectado con Itrz. Para ello, pulse las teclas Windows y R a la vez y, en el cuadro Ejecutar que se abre, copie esta línea:

notepad %windir%/system32/Drivers/etc/hosts

A continuación, pulse Enter y esto debería abrir el archivo Hosts. En el texto del archivo, busque Localhost, y compruebe si se ha añadido alguna dirección IP de aspecto sospechoso a continuación:

En el caso ideal, no debería haber nada molesto, pero si detectas un montón de IPs creadoras de virus en tu archivo, por favor déjanos una copia de ellas en los comentarios debajo de esta guía.

No le recomendamos que siga este paso si no ha tratado antes con los archivos del registro. Sin embargo, si está seguro de que puede detectar y eliminar de forma segura todas las entradas relacionadas con el ransomware del registro, haga lo siguiente:

Haga clic en el botón del menú Inicio de la esquina inferior izquierda, escriba Regedit en el campo de búsqueda y pulse Intro.

En cuanto se abra el Editor del Registro, utilice la combinación de teclas CTRL y F para abrir una ventana de búsqueda y escriba el nombre del ransomware en ella.

A continuación, busque en el registro los archivos y carpetas que coincidan con el nombre de la infección y elimine cuidadosamente los resultados que encuentre.

Atención. Existe un riesgo real de que el sistema se dañe si elimina de su ordenador archivos no relacionados con el ransomware. Para evitar la corrupción involuntaria del sistema, utilice el software de eliminación profesional recomendado en esta página.

A continuación, vaya al campo de búsqueda del menú Inicio, copie/pegue cada uno de los elementos que aparecen a continuación uno por uno y pulse Enter para abrir cada uno de ellos.

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Si observa algo inusual en cada una de las ubicaciones, como archivos añadidos recientemente o carpetas con nombres aleatorios y caracteres inusuales, decida cuidadosamente si es necesario eliminarlos.

Al final, cuando abra Temp, seleccione su contenido y elimine todo.

Cómo descifrar archivos Itrz

Experimentar un ataque cibernético puede ser desconcertante, pero comprender los detalles de la incursión ayuda a idear contramedidas. Observar extensiones peculiares en sus archivos puede indicar la cepa concreta de ransomware a la que se enfrenta. Uno de estos formidables contendientes en el panorama cibernético es el ransomware Itrz, que ha ganado notoriedad en los últimos tiempos.

Identificar al culpable es sólo el paso inicial. La siguiente acción crítica consiste en purgar el residuo malicioso Itrz de su entorno digital, frustrando encriptaciones adicionales o interrupciones potenciales. Para facilitar esto, recomendamos seguir las instrucciones detalladas de eliminación de Itrz proporcionadas anteriormente, reforzadas por la herramienta de eliminación de malware avanzada incluida.

Presentamos la última variante de STOP Djvu

El clan de ransomware Djvu es famoso por su capacidad disruptiva, y sus vástagos, las ramas STOP Djvu, no son diferentes, dejando un rastro de caos al cifrar datos vitales del usuario. El Itrz es un derivado de esta subfamilia, que marca su territorio otorgando el sufijo .Itrz a sus archivos cautivos. Si sus documentos tienen ahora esta extensión, significa que son obra de Itrz.

A pesar del ominoso ascenso de la versión del malware Itrz, no toda la esperanza está perdida. El resquicio de esperanza es que los documentos cifrados con STOP Djvu, especialmente los cifrados con una clave offline, aún pueden recuperarse. Un instrumento de descifrado especialmente diseñado ofrece un salvavidas a los asediados. Acceda a él aquí:

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

Una vez que la herramienta esté a tu disposición, iníciala con derechos de administrador. Aparecerá un aviso, y es aconsejable elegir «Sí». Es crucial familiarizarse con las condiciones de uso y la guía que las acompaña. Active la opción «Desencriptar» para iniciar la recuperación de los archivos Itrz. Aunque la esperanza es una poderosa aliada, es igualmente vital ser consciente de los posibles obstáculos, como las claves offline desconocidas o las metodologías de cifrado online.

Deja una respuesta