Fichier Pthh

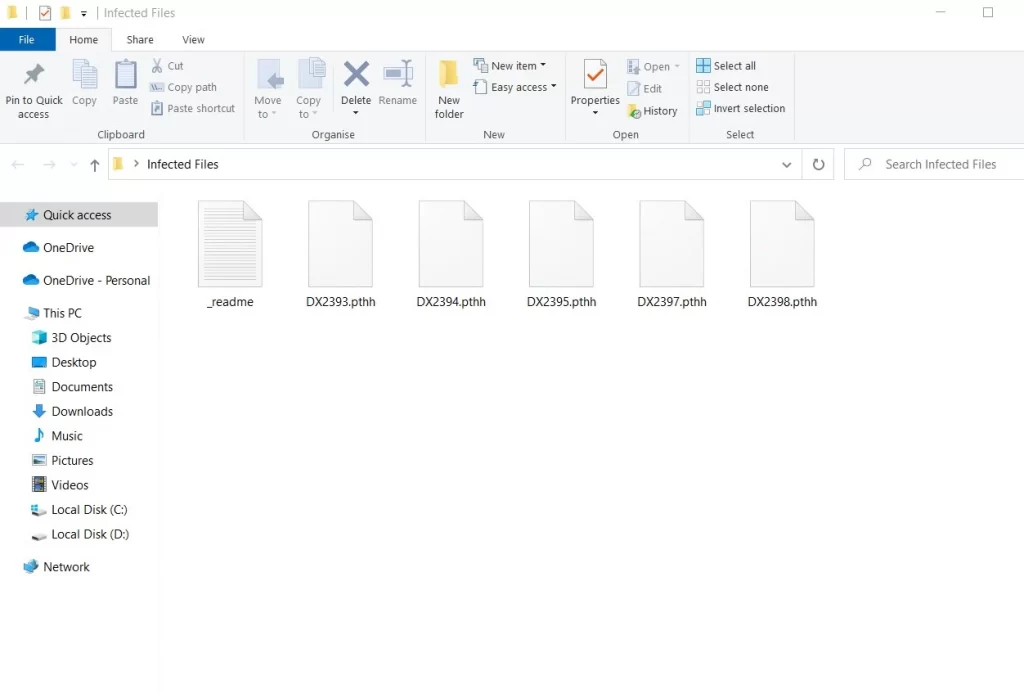

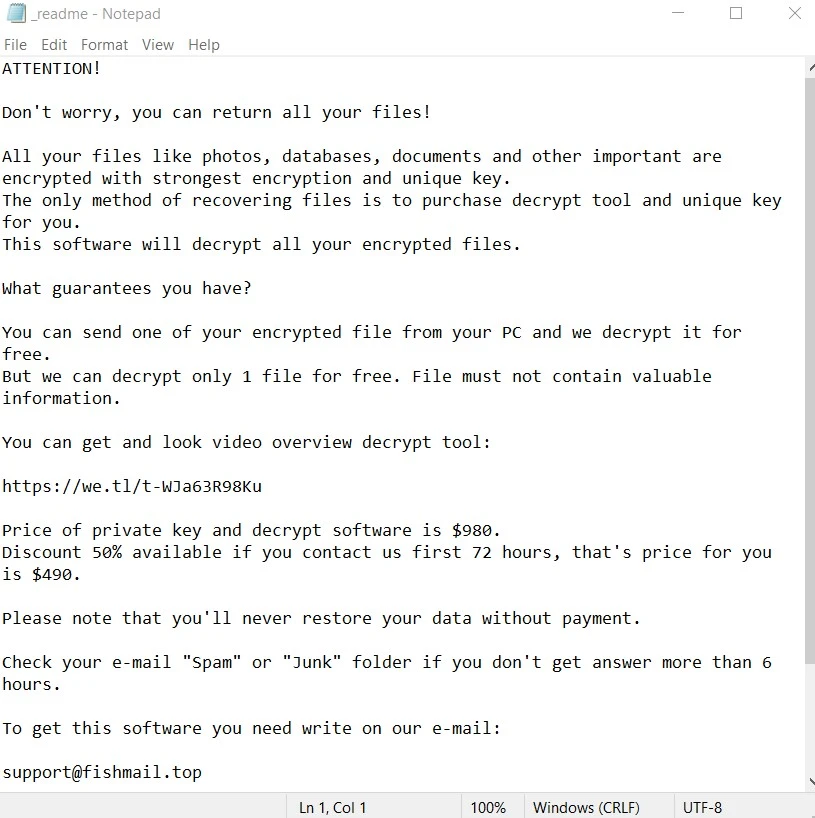

Le fichier Pthh est une menace de ransomware récemment signalée, similaire à Ttza et Ttrd, qui cause beaucoup d’ennuis. Un indicateur clair de la présence d’un fichier Pthh sur votre système est le cryptage soudain de vos données et la modification des extensions de fichiers par des extensions méconnaissables. Les attaquants du ransomware à l’origine de cette menace laissent souvent une note de rançon sur votre bureau, exigeant un paiement pour le décryptage. Si vous ne pouvez pas ouvrir de fichiers ou d’applications et que vous recevez des messages d’erreur indiquant une corruption ou une inaccessibilité, il s’agit d’un signal d’alarme. Des performances médiocres de l’ordinateur ou des pics inhabituels d’utilisation de l’unité centrale peuvent également suggérer l’activité d’un ransomware. Soyez donc attentif à toute modification du fond d’écran ou à l’apparition d’icônes inhabituelles sur votre bureau. En identifiant rapidement ces signes, vous pouvez atténuer l’impact d’une attaque de ransomware.

Le décryptage des fichiers du ransomware Pthh peut être un processus complexe, mais il existe des méthodes disponibles dans certains cas. Certains professionnels de la cybersécurité peuvent réussir à développer des outils de décryptage capables de déverrouiller les fichiers cryptés par certaines souches de ransomware. Ces outils exploitent généralement les faiblesses ou les vulnérabilités des algorithmes de chiffrement du ransomware afin d’inverser leur code. Cependant, il est essentiel de comprendre que toutes les souches de ransomware ne disposent pas de méthodes de décryptage connues et que l’efficacité de ces outils peut varier. C’est pourquoi il est extrêmement important de détecter la variante correcte du ransomware qui vous a attaqué et de rechercher des solutions qui lui sont spécifiques.

Comment supprimer le virus Pthh ransomware et restaurer les fichiers ?

La suppression du ransomware Pthh de votre ordinateur personnel et la récupération des fichiers cryptés peuvent être un processus complexe. En cas d’attaque, il est fortement recommandé de déconnecter l’ordinateur infecté du réseau afin d’éviter tout dommage supplémentaire et d’isoler le ransomware. Il est essentiel de ne pas payer la rançon, car cela ne garantit pas la restauration des fichiers et peut causer plus de mal que de bien. Le recours à des experts en cybersécurité ou à des solutions d’auto-assistance fiables peut vous aider à trouver des outils de décryptage pour votre souche spécifique de ransomware. Pour supprimer le ransomware, utilisez un logiciel antivirus et anti-malware fiable pour analyser et éliminer le malware.

Pthh Virus

Le virus Pthh peut s’infiltrer dans les ordinateurs personnels par différents points d’entrée, dont les courriels d’hameçonnage. Les cybercriminels conçoivent souvent des courriels convaincants contenant des liens ou des pièces jointes malveillants, incitant les utilisateurs à cliquer et à installer le virus Pthh à leur insu. Le téléchargement de logiciels ou de fichiers à partir de sources non vérifiées, comme les réseaux peer-to-peer ou les sites web douteux, est un autre point d’entrée courant. Il convient également de surveiller les logiciels obsolètes et les systèmes d’exploitation dont les failles de sécurité n’ont pas été corrigées, car ils sont également la cible d’attaques de ransomwares. En outre, les logiciels faibles ou réutilisés sont des cibles pour les attaques de ransomware.

Pthh

Découvrir que vos fichiers personnels sont cryptés par Pthh peut être angoissant, mais il est impératif de ne pas envisager de payer la rançon, car une telle action est pleine d’incertitude et ne fait que soutenir les criminels qui se cachent derrière le logiciel malveillant. Il est préférable de signaler l’incident aux autorités chargées de l’application de la loi et de demander conseil à des professionnels de la cybersécurité ou à des guides d’auto-assistance fiables sur la récupération des ransomwares, car ils possèdent peut-être les outils de décryptage nécessaires. Si vous disposez de sauvegardes propres et à jour de vos fichiers cryptés, vous pouvez les utiliser pour minimiser la perte de données. Par ailleurs, il est important de penser à atténuer les risques d’attaques futures en gardant vos logiciels à jour, en installant un logiciel antivirus réputé et en vous informant, ainsi que votre famille, sur les mesures de prévention efficaces contre les ransomwares.

.Pthh

Le paiement d’une rançon pour récupérer vos données .Pthh ne doit être envisagé qu’en dernier recours et n’est généralement pas conseillé pour plusieurs raisons. Tout d’abord, il n’y a aucune garantie que les cybercriminels respecteront leur part du marché et fourniront une clé de décryptage .Pthh fonctionnelle. Deuxièmement, le paiement de la rançon soutient financièrement les activités criminelles et perpétue le cycle du ransomware, entraînant d’autres attaques sur d’autres victimes. En outre, le paiement de la rançon ne fait pas disparaître votre appareil du radar des attaquants ; ils peuvent vous considérer comme une cible potentielle pour de futures extorsions. Par conséquent, au lieu de recourir au paiement, envisagez d’autres options telles que le signalement de l’incident aux forces de l’ordre, la recherche d’une assistance professionnelle et l’adoption de mesures préventives telles que des sauvegardes solides et des pratiques de cybersécurité pour protéger vos données contre les menaces des ransomwares.

Extension Pthh

Pour éviter que l’extension Pthh ne soit attachée à vos données les plus précieuses, il convient de suivre plusieurs bonnes pratiques. Vous pouvez commencer par vous assurer que votre système d’exploitation et vos logiciels sont régulièrement mis à jour, car ces mises à jour contiennent souvent des correctifs de sécurité essentiels. Sauvegardez régulièrement vos fichiers essentiels dans un emplacement hors ligne ou externe pour protéger vos données. Faites preuve de prudence lorsque vous utilisez des pièces jointes et des liens, en particulier dans les courriels non sollicités ou suspects. Installez et maintenez à jour un logiciel antivirus et anti-malware pour fournir une couche supplémentaire de protection contre les menaces de ransomware telles que l’extension Pthh. Enfin, restez informé de l’évolution du paysage des ransomwares afin de reconnaître et d’éviter efficacement les menaces potentielles.

Le ransomware Pthh

L’attaque du ransomware Pthh sur les appareils personnels peut non seulement conduire à la perte de données précieuses, mais aussi à d’autres cybercrimes tels que le vol financier ou le vol d’identité. Le ransomware n’est souvent que la phase initiale, car les cybercriminels qui l’utilisent peuvent exploiter le système compromis pour voler des informations personnelles, telles que des données financières et des identifiants de connexion. Ces données volées peuvent être utilisées pour l’usurpation d’identité, entraînant une fraude financière et une atteinte à la réputation. Le paiement d’une rançon aux cybercriminels peut également avoir des conséquences durables, car il alimente leurs activités criminelles et les encourage à continuer à cibler les victimes. En outre, vous pourriez vous retrouver sur une liste de personnes prêtes à payer, ce qui ferait de vous une cible récurrente pour les futures attaques du ransomware Pthh.

Qu’est-ce que le fichier Pthh ?

Pour éviter que vos fichiers personnels et vos photos ne deviennent des fichiers Pthh inutiles, plusieurs mesures s’imposent. Sauvegardez régulièrement vos données sur un périphérique de stockage hors ligne ou externe afin de pouvoir récupérer vos fichiers en cas d’attaque. Utilisez des mots de passe forts et uniques pour vos comptes et envisagez d’utiliser un gestionnaire de mots de passe de confiance pour plus de sécurité. Faites preuve de prudence lorsque vous recevez des pièces jointes et des liens par courrier électronique, en particulier de la part d’expéditeurs inconnus, car les courriels d’hameçonnage sont un vecteur courant de ransomware. Il est essentiel de maintenir votre système d’exploitation et vos logiciels à jour, car ces mises à jour comprennent souvent des correctifs de sécurité essentiels qui peuvent empêcher les attaques par fichier Pthh. Les programmes antivirus jouent également un rôle crucial en détectant et en bloquant les menaces de ransomware avant qu’elles ne compromettent votre système.

Résumé:

| Nom | Pthh |

| Type | Ransomware |

| Outil de détection |

Supprimer Pthh Ransomware

Si vous suivez les instructions de ce guide de suppression de Pthh, vous devrez redémarrer votre ordinateur en mode sans échec. Pour éviter d’avoir à rechercher à nouveau le guide afin de terminer la suppression de Pthh, nous vous recommandons d’enregistrer cette page dans vos signets dès maintenant.

Après avoir ajouté le guide de suppression à vos favoris, redémarrez votre ordinateur en mode sans échec (suivez les instructions de ce lien si vous avez besoin d’aide à ce sujet) et passez aux instructions suivantes en toute sécurité.

Si un ransomware comme Pthh a compromis votre ordinateur, il est fort possible que certains processus de démarrage liés au ransomware soient configurés pour démarrer lorsque vous allumez le système. Vous devez donc vérifier l’onglet Démarrage de la configuration du système et voir quels éléments de démarrage ont été configurés pour démarrer avec votre ordinateur.

La configuration du système peut être lancée en tapant msconfig dans le champ de recherche du menu Démarrer et en appuyant sur Entrée. Dans la nouvelle fenêtre, allez dans l’onglet « Démarrage » en haut :

Vous y trouverez une liste d’entrées de démarrage associées aux programmes que vous avez installés. Supprimez les coches de tous les programmes dont le fabricant est inconnu ou dont le nom est aléatoire, après avoir effectué une recherche approfondie en ligne.

N’oubliez pas que les ransomwares se déguisent souvent en une autre application afin d’éviter d’être détectés. Pour cette raison, vous devez examiner attentivement la liste des éléments de démarrage et effectuer des recherches en ligne avant de tenter de désactiver l’un d’entre eux.

ATTENTION! LIRE ATTENTIVEMENT AVANT DE PROCEDER!

Le ransomware est une menace notoire qui peut fonctionner de manière furtive et sans présenter de symptômes visibles. Par conséquent, si vous êtes infecté par Pthh, vous devez rechercher par vous-même les activités malveillantes de l’infection.

Le prochain endroit où l’on peut voir quelque chose d’inhabituel est le Gestionnaire des tâches. Pour l’ouvrir, vous devez vous rendre sur le bouton du menu Démarrer (situé dans le coin inférieur gauche de l’écran), cliquer dessus, puis saisir Gestionnaire des tâches dans le champ de recherche. Appuyez ensuite sur la touche Entrée de votre clavier.

Recherchez dans l’onglet Processus tout processus portant le nom de Pthh ou tout autre processus suspect qui consomme beaucoup de ressources système.

Si vous n’êtes pas certain de la légitimité d’un processus, cliquez dessus avec le bouton droit de la souris et choisissez Ouvrir l’emplacement du fichier dans le menu qui s’affiche.

Le dossier Emplacement des fichiers contient divers fichiers liés au processus que vous avez sélectionné. Veuillez vérifier ces fichiers à l’aide de l’antivirus fourni ci-dessous, ou d’un autre programme d’analyse réputé, afin de vous assurer qu’ils ne contiennent pas de contenu nuisible.

Si l’analyse détecte un logiciel malveillant, terminez immédiatement le processus en cours et supprimez tous les fichiers et dossiers associés.

Gardez à l’esprit que vous pouvez effectuer autant d’analyses que vous le souhaitez à l’aide du scanner fourni ci-dessus pour vous assurer que vous arrêtez l’exécution de tous les processus liés au ransomware.

![]()

La persistance des infections de ransomware comme Pthh est souvent attribuée à l’ajout d’entrées nuisibles dans le registre du système, qui est une cible populaire pour les menaces de ce type.

Pour empêcher Pthh de se réinstaller après un redémarrage, lancez l’éditeur de registre (tapez Regedit dans la zone de recherche du menu Démarrer et appuyez sur Entrée).

Appuyez ensuite sur CTRL+F pour ouvrir une nouvelle fenêtre de recherche dans l’éditeur de registre. Utilisez le bouton Rechercher suivant pour rechercher dans votre registre les entrées liées au ransomware, puis supprimez celles que vous trouvez. Pour rechercher le ransomware, saisissez son nom dans la zone de recherche.

Attention ! Supprimez les entrées de registre avec prudence pour éviter d’endommager votre système. Utilisez un outil de suppression professionnel (comme celui que nous recommandons sur cette page) si vous n’êtes pas sûr de ce que vous devez supprimer. Cela vous permettra de vous assurer que les enregistrements du registre de votre ordinateur sont exempts de tout logiciel nuisible.

Une fois le nettoyage du registre terminé, utilisez la barre de recherche du menu Démarrer pour rechercher les éléments suivants en les copiant et en les collant dans la zone de recherche et en appuyant sur Entrée :

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Si vous trouvez de nouveaux fichiers ou dossiers dont le nom est aléatoire ou qui semblent suspects et qui semblent faire partie de l’infection par le virus Pthh, supprimez-les immédiatement.

Enfin, lorsque vous ouvrez Temp, sélectionnez et supprimez tous les fichiers qui s’y trouvent, car il y a de fortes chances qu’il y ait des fichiers temporaires générés par le ransomware lui-même.

![]()

En plus d’être infecté par Pthh, nous vous recommandons de répéter les étapes suivantes pour vérifier si votre PC a été piraté :

Ouvrez le menu Démarrer et tapez ce qui suit dans la barre de recherche de Windows :

notepad %windir%/system32/Drivers/etc/hosts

Appuyez sur Entrée et cela ouvrira un fichier nommé Hosts dans le Bloc-notes.

Vérifiez s’il y a des adresses IP suspectes comme celles de l’image d’exemple ci-dessous dans le texte du fichier sous Localhost :

Si vous détectez quelque chose d’inhabituel, n’hésitez pas à nous écrire dans les commentaires. Un membre de notre équipe vous contactera s’il trouve quelque chose d’étrange dans les adresses IP que vous partagez avec nous.

![]()

Comment décrypter les fichiers Pthh

Avant de tenter de récupérer des fichiers, vous devez supprimer complètement l’infection par le ransomware de votre ordinateur. Si le ransomware n’est pas complètement supprimé du système, il peut immédiatement crypter toutes les données que vous parvenez à récupérer, voire pire, crypter les sources de sauvegarde que vous connectez à l’ordinateur infecté.

C’est pourquoi il est fortement recommandé de procéder à un contrôle antivirus complet de votre PC avant de commencer tout processus de récupération de fichiers. Si votre analyse ne donne rien, n’hésitez pas à consulter notre guide détaillé de décryptage des fichiers.

Si vous rencontrez des problèmes en suivant les étapes de ce guide de suppression de Pthh, veuillez nous en faire part dans la section des commentaires ci-dessous et nous ferons de notre mieux pour vous aider. Si le guide ne vous est pas utile, téléchargez le programme de suppression professionnel que nous recommandons ou utilisez notre scanner de virus en ligne gratuit pour analyser tout fichier qui vous semble suspect.

Leave a Comment