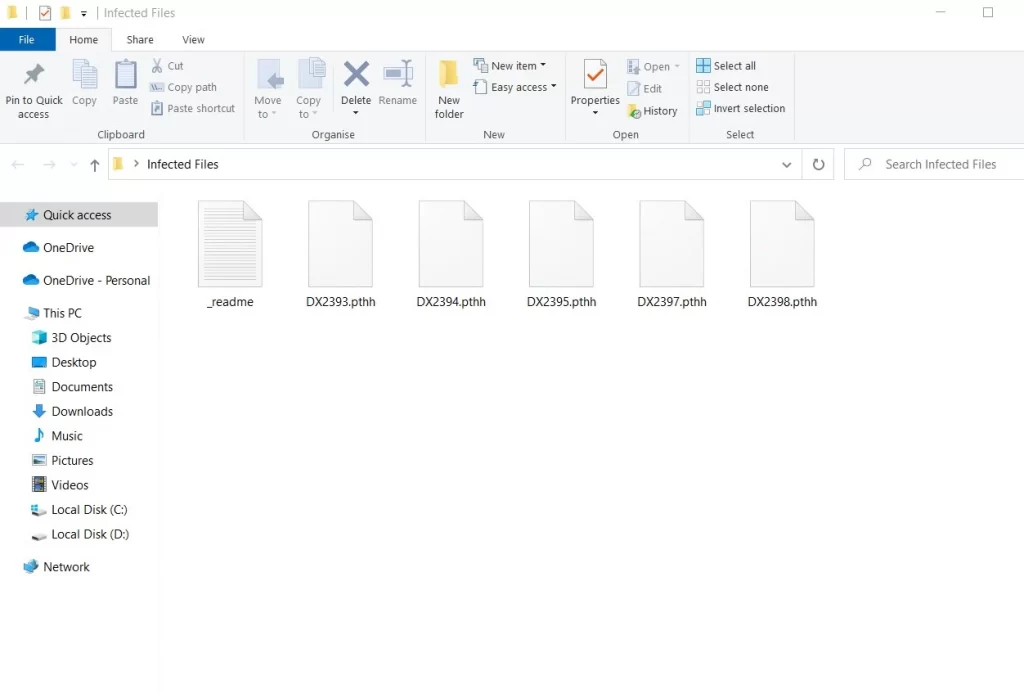

File Pthh

Pthh file è una minaccia ransomware recentemente segnalata, simile a Ttza e Ttrd, che sta causando molti problemi. Un chiaro indicatore della presenza di un file Pthh sul vostro sistema è l’improvvisa crittografia dei vostri dati e il cambiamento delle estensioni dei file con altre irriconoscibili. Gli aggressori di ransomware dietro questa minaccia spesso lasciano una nota di riscatto sul desktop, chiedendo il pagamento per la decriptazione. Se non riuscite ad aprire file o applicazioni e ricevete messaggi di errore che indicano corruzione o inaccessibilità, è un segnale di allarme. Anche la lentezza delle prestazioni del computer o picchi insoliti nell’utilizzo della CPU possono suggerire l’attività di un ransomware. Tenete quindi d’occhio eventuali modifiche allo sfondo del desktop o icone sconosciute sul desktop. Identificando tempestivamente questi segnali, è possibile ridurre l’impatto di un attacco ransomware.

Decriptare i file del ransomware Pthh può essere un processo complesso, ma in alcuni casi sono disponibili dei metodi. Alcuni professionisti della sicurezza informatica possono riuscire a sviluppare strumenti di decriptazione in grado di sbloccare i file crittografati da alcuni ceppi di ransomware. Questi strumenti in genere sfruttano i punti deboli o le vulnerabilità negli algoritmi di crittografia dei ransomware per invertirne il codice. Tuttavia, è essenziale capire che non tutti i ceppi di ransomware hanno metodi di decrittazione noti e l’efficacia di questi strumenti può variare. Per questo motivo, è di fondamentale importanza individuare la variante corretta del ransomware che vi ha attaccato e cercare soluzioni specifiche per esso.

Come rimuovere il virus Pthh ransomware e ripristinare i file?

Rimuovere il ransomware Pthh dal computer e recuperare i file crittografati può essere un processo complesso. In caso di attacco, si raccomanda di scollegare il computer infetto dalla rete per evitare ulteriori danni e di isolare il ransomware. È fondamentale non pagare il riscatto, perché non garantisce il ripristino dei file e può causare più danni che benefici. Rivolgersi a esperti di sicurezza informatica o a soluzioni di auto-aiuto affidabili può aiutare a trovare strumenti di decriptazione per il ceppo di ransomware specifico. Per la rimozione del ransomware, utilizzate un software antivirus e anti-malware affidabile per scansionare ed eliminare il malware.

Pthh Virus

Il virus Pthh può infiltrarsi nei personal computer attraverso vari punti di accesso, tra i quali spiccano le e-mail di phishing. I criminali informatici spesso creano e-mail convincenti con link o allegati dannosi, inducendo gli utenti a cliccare e installare il virus Pthh senza saperlo. Il download di software o file da fonti non verificate, come reti peer-to-peer o siti web dubbi, è un altro punto di ingresso comune. Bisogna anche tenere d’occhio i software obsoleti e i sistemi operativi con vulnerabilità di sicurezza non patchate, poiché sono anch’essi bersagli di attacchi ransomware. Inoltre, le password deboli o riutilizzate possono essere sfruttate per ottenere un accesso non autorizzato al computer, aprendo la porta al ransomware.

Pthh

Scoprire che i propri file personali sono stati crittografati da Pthh può essere angosciante, ma è assolutamente necessario non prendere in considerazione l’idea di pagare il riscatto, poiché un’azione del genere è piena di incertezze e non fa altro che sostenere i criminali che si celano dietro il malware. È molto meglio segnalare l’incidente alle forze dell’ordine e rivolgersi a professionisti della sicurezza informatica o a guide affidabili di auto-aiuto per il recupero dei ransomware, che potrebbero possedere gli strumenti di decrittazione necessari. Se si dispone di backup puliti e aggiornati dei file crittografati, è possibile utilizzarli per ridurre al minimo la perdita di dati. Inoltre, è importante pensare a mitigare i rischi futuri di attacchi mantenendo il software aggiornato, installando un software antivirus affidabile e istruendo se stessi e la propria famiglia sulle misure efficaci di prevenzione del ransomware.

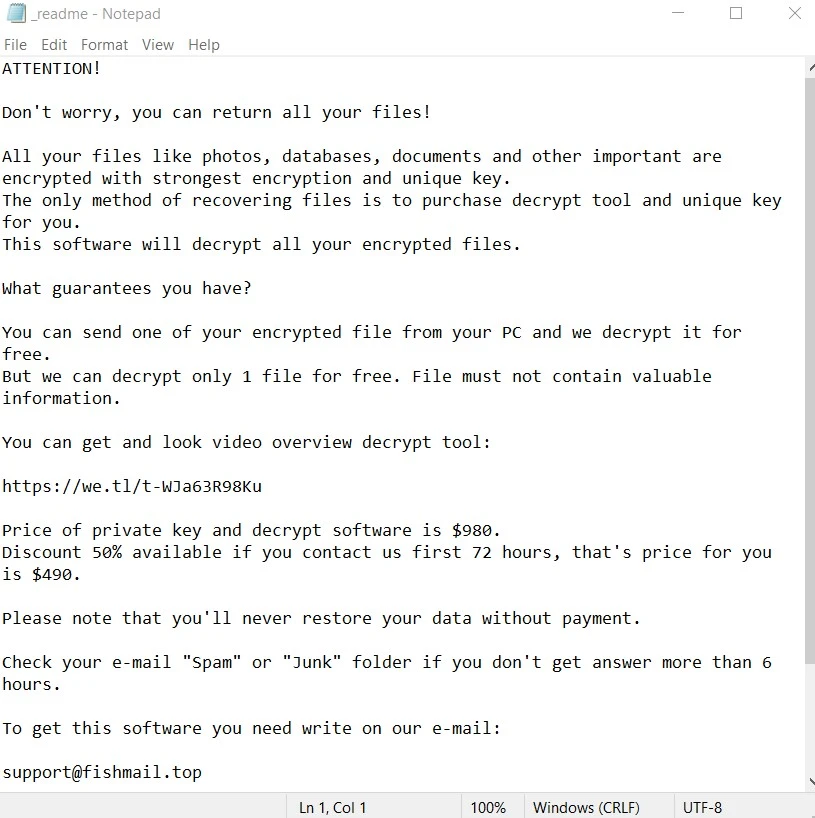

.Pthh

Pagare il riscatto per recuperare i dati .Pthh dovrebbe essere l’ultima risorsa e generalmente non è consigliabile per diversi motivi. In primo luogo, non c’è alcuna garanzia che i criminali informatici rispettino la loro parte dell’accordo e forniscano una chiave di decrittazione .Pthh funzionante. In secondo luogo, il pagamento del riscatto sostiene finanziariamente le attività criminali e perpetua il ciclo del ransomware, portando ad altri attacchi contro altre vittime. Inoltre, il pagamento del riscatto potrebbe non rimuovere il vostro dispositivo dal radar dell’aggressore, che potrebbe considerarvi un potenziale obiettivo per future estorsioni. Quindi, invece di ricorrere al pagamento, esplorate opzioni alternative come la segnalazione dell’incidente alle forze dell’ordine, la ricerca di un’assistenza professionale e l’adozione di misure preventive come backup solidi e pratiche di sicurezza informatica per proteggere i vostri dati dalle minacce ransomware.

Estensione Pthh

Per evitare che l’estensione Pthh si attacchi ai vostri dati più preziosi è necessario seguire alcune best practice fondamentali. Si può iniziare assicurandosi che il sistema operativo e il software siano costantemente aggiornati, poiché questi aggiornamenti spesso contengono patch di sicurezza essenziali. Eseguite regolarmente il backup dei vostri file critici in una posizione offline o esterna per salvaguardare i vostri dati. Prestate attenzione agli allegati e ai link delle e-mail, soprattutto se si tratta di e-mail non richieste o sospette. Installate e mantenete aggiornati i software antivirus e anti-malware per fornire un ulteriore livello di protezione contro le minacce ransomware come l’estensione Pthh. Infine, tenetevi informati sull’evoluzione del panorama dei ransomware per riconoscere ed eludere efficacemente le potenziali minacce.

Ransomware Pthh

L’attacco del ransomware Pthh ai dispositivi personali non solo può portare alla perdita di dati preziosi, ma può anche degenerare in altri crimini informatici come il furto di denaro o di identità. Il ransomware è spesso solo la fase iniziale, poiché i criminali informatici che lo gestiscono possono sfruttare il sistema compromesso per rubare informazioni personali, come dati finanziari e credenziali di accesso. Questi dati rubati possono essere utilizzati per il furto di identità, con conseguenti frodi finanziarie e danni alla reputazione. Anche il pagamento di un riscatto ai criminali informatici può avere conseguenze durature, in quanto alimenta le loro attività criminali e li incoraggia a continuare a colpire le vittime. Inoltre, potreste finire in un elenco di persone disposte a pagare, diventando così un bersaglio ricorrente per futuri attacchi ransomware Pthh.

Che cos’è il file Pthh?

Per evitare che i vostri file e le vostre foto personali diventino inutili file Pthh, sono necessarie alcune pratiche fondamentali. Eseguite regolarmente il backup dei vostri dati su un dispositivo di archiviazione offline o esterno per assicurarvi di poter recuperare i vostri file in caso di attacco. Utilizzate password forti e uniche per i vostri account e prendete in considerazione l’utilizzo di un gestore di password affidabile per una maggiore sicurezza. Prestate attenzione agli allegati e ai link delle e-mail, soprattutto se provenienti da mittenti sconosciuti, poiché le e-mail di phishing sono un vettore comune per il ransomware. Mantenere il sistema operativo e il software aggiornati è fondamentale, poiché questi aggiornamenti spesso includono patch di sicurezza vitali che possono scoraggiare gli attacchi di file Pthh. Anche i programmi antivirus svolgono un ruolo fondamentale, rilevando e bloccando le minacce ransomware prima che possano compromettere il sistema.

SOMMARIO:

| Nome | Pthh |

| Tipo | Ransomware |

| Strumento di rilevamento |

Punti importanti da considerare prima di tentare la rimozione di Pthh

Ci sono un paio di cose importanti da tenere in considerazione prima di iniziare a eseguire le operazioni di rimozione..

- Innanzitutto, se non l’avete ancora fatto, è il momento di scollegare qualsiasi unità esterna, chiavetta USB, telefono o tablet dal computer infetto, per impedire al virus di crittografare i file in essi memorizzati.

- Successivamente, prendete in considerazione la possibilità di scollegare il PC da Internet e di aprire questa guida su un altro dispositivo. Questo per evitare che Pthh si connetta ai server dei suoi creatori e riceva nuove istruzioni da loro.

- In terzo luogo, anche se non è consigliabile pagare agli hacker la somma richiesta per il riscatto, se questa è l’unica opzione rimasta e avete deciso di farlo, vi consigliamo di non eliminare ancora il virus. Al contrario, è generalmente meglio rimandare la rimozione a quando avrete pagato il riscatto e si spera di aver ricevuto la chiave privata per i propri file. Naturalmente, dopo di ciò, è ancora necessario eliminare Pthh.

- Infine, ma non meno importante, è possibile che il virus si sia rimosso automaticamente dal computer per evitare che qualcuno possa decifrare la chiave di decrittazione. Detto questo, anche se non ci sono sintomi visibili di Ransomware, è comunque consigliabile completare la guida per essere sicuri che il virus sia davvero scomparso.

Come rimuovere il virus Pthh

Per rimuovere Pthh, è possibile utilizzare un programma anti-malware affidabile per cancellare automaticamente il virus o completare i seguenti passaggi manuali:

- Per prima cosa, cercare nel Pannello di controllo > Disinstalla un programma qualsiasi programma che possa aver causato l’infezione ed eseguire la sua disinstallazione.

- Assicuratevi inoltre che non vi siano processi illegali ancora attivi sul computer utilizzando la sezione Processi di Task Manager.

- In terzo luogo, è necessario pulire le cartelle AppData, LocalAppData, Temp, WinDir e LocalAppData dai file dannosi.

- Infine, verificare se sono state apportate modifiche non autorizzate al file Hosts, all’Utilità di pianificazione delle attività e al Registro di sistema e annullare tali modifiche.

Per assicurarsi che ogni passaggio sia completato correttamente, si consiglia vivamente di prendersi il tempo necessario per leggere la descrizione più dettagliata che abbiamo condiviso qui sotto prima di iniziare il processo di rimozione.

Passaggi dettagliati per la rimozione di Pthh

Step 1

Se il virus è entrato nel PC attraverso un altro programma che ha fatto da vettore per il malware, è necessario aprire il menu Start, digitare Disinstalla un programma e premere Invio per visualizzare un elenco di tutti i programmi installati sul PC. In quell’elenco, cercate tutto ciò che è stato installato intorno al momento dell’infezione da Ransomware e se trovate un programma che potrebbe essere collegato all’attacco di Pthh, selezionate la sua voce nell’elenco, fate clic sull’opzione Disinstalla che apparirà in alto e poi eseguite i passaggi di disinstallazione mostrati sullo schermo. Assicurarsi di leggere attentamente le impostazioni di rimozione (se ce ne sono) in modo da utilizzare quelle che assicurano la rimozione completa del programma indesiderato/maligno.

Se, per qualsiasi motivo, non riuscite a eliminare il programma, continuate a seguire la guida e, una volta terminati tutti gli altri passaggi, riprovate a disinstallarlo.

Step 2

ATTENZIONE! LEGGERE ATTENTAMENTE PRIMA DI PROCEDERE!

Ora, per assicurarsi che non vi siano processi di Pthh in esecuzione in background, digitare Task Manager nel menu Start, premere Invio e cercare eventuali elementi sospetti nella scheda Processi. Se si nota un processo con un nome uguale o simile a quello di un programma che si è cercato di disinstallare nel passaggio 1, fare clic con il pulsante destro del mouse sul processo, Aprire il percorso del file, quindi tornare al Task Manager, fare nuovamente clic con il pulsante destro del mouse sul processo sospetto e fare clic sull’opzione Termina. Andate quindi alla cartella appena aperta e cancellate tutto ciò che contiene.

Dovete anche cercare altri processi con nomi insoliti, soprattutto se hanno un utilizzo della memoria e della CPU sospettosamente elevato. Per verificare se tali processi sono veramente dannosi, cercate i loro nomi e scansionate anche il contenuto delle loro cartelle di localizzazione con l’aiuto del potente scanner di malware gratuito mostrato di seguito.

Anche in questo caso, se si trova un processo illegale nel Task Manager, è necessario chiuderlo ed eliminare le cartelle in cui sono memorizzati i suoi file.

Step 3

Se Pthh è ancora presente nel sistema, potrebbe tentare di riavviare tutti i processi che siete riusciti a bloccare, quindi, per assicurarvi che non ci riesca, avviate il computer in modalità provvisoria seguendo i passaggi della pagina collegata.

Step 4

A questo punto è necessario assicurarsi che non rimangano dati malware sul computer, ma prima è necessario “nascondere” i file e le cartelle nascoste del PC. A tale scopo, cercate Opzioni cartella nel menu di avvio, aprite la prima icona dei risultati, fate clic sulla scheda Visualizza e selezionate l’impostazione Mostra file, cartelle e unità nascosti, dopodiché fate clic su OK.

Ora aprite nuovamente il menu Start, digitate %AppData% e premete il tasto Invio. Ordinate i file contenuti nella cartella visualizzata sullo schermo in base alla loro data di creazione, quindi eliminate tutto ciò che è entrato nel PC dopo Pthh. Una volta fatto questo, la stessa cosa deve essere fatta con altre tre cartelle: %LocalAppData%, %WinDir% e %ProgramData%.

Successivamente, è necessario visitare la cartella %Temp% e cancellare tutto ciò che vi è memorizzato. Per farlo in modo semplice e veloce, premete Ctrl + A, poi Del e fate clic su OK: in questo modo verranno eliminati tutti i file e le cartelle presenti in Temp.

Step 5

Per questo passaggio, cercate innanzitutto Task Scheduler nella casella di ricerca del menu Start e, una volta aperta l’applicazione Task Scheduler, fate clic sulla cartella Task Scheduler Library in alto a sinistra. Quindi, guardate le attività elencate al centro della finestra ed eliminate le penne che ritenete dannose o che non vi sono familiari facendo clic con il pulsante destro del mouse e selezionando Elimina.

Quindi, se si utilizza Windows 10, aprire la Gestione attività e fare clic su Avvio. Se si utilizza Windows 7, digitare msconfig nel menu Start, premere Invio e aprire la scheda Avvio nella finestra Configurazione del sistema. A questo punto, osservate gli elementi elencati, disabilitate quelli che ritenete sospetti e non attendibili e fate clic su OK.

Ora aprite l’unità in cui è installato il sistema operativo (nella maggior parte dei computer è l’unità C:) e andate nella seguente cartella: Windows/System32/drivers/etc. In questa cartella, fate doppio clic sul file denominato Hosts, scegliete Notepad come programma per aprire il file e poi guardate il testo nel file. Se c’è scritto qualcosa oltre le due righe “Localhost” alla fine del file, copiate il testo eventualmente presente e inviatelo nella sezione commenti. Presto un membro del nostro team vi comunicherà se il testo proviene dal malware e se è necessario eliminarlo da Hosts.

Step 6

Per il passaggio 6, è necessario premere Winkey + R, quindi digitare regedit.exe nella piccola casella di ricerca visualizzata e premere Invio. Quando vi viene chiesto se siete sicuri di voler avviare il programma e dargli il permesso di apportare modifiche al sistema, fate clic su Sì. Quando il programma (Registry Editor) si apre, andate al menu Modifica e fate clic su Trova. A questo punto, nella casella Trova dell’Editor del Registro di sistema è possibile cercare Pthh ed eliminare tutto ciò che è stato trovato. Assicurarsi sempre di ripetere la ricerca dopo ogni elemento che si può eliminare per verificare che non ci siano altri elementi dannosi rimasti nel Registro di sistema. Si consiglia inoltre di cercare gli elementi correlati al programma dal passaggio 1 e di eliminare anche quelli.

L’ultima cosa da fare nel Registro di sistema è andare nelle posizioni mostrate di seguito, cercare elementi con nomi strani e segnalarci qualsiasi cosa sospetta che possiate trovare lì. Per “sospetto” si intende qualsiasi elemento con nomi che sembrano sequenze di numeri e lettere disposte a caso, simili a qualcosa di simile a “0239ur0390932ru0923ie0932i”.

- HKEY_CURRENT_USER > Software

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_CURRENT_USER > Software > Microsoft > Internet Explorer > Main

Come decriptare i file di Pthh Virus

Per decriptare i file di Pthh Virus, è possibile utilizzare uno strumento di decriptazione specializzato per decifrare la chiave di decriptazione dei file bloccati. Tuttavia, per poter decriptare i file di Pthh Virus in questo modo, è necessario trovare diverse versioni originali dei file criptati.

Se riuscite a trovare versioni originali accessibili di un paio di file che il virus ha crittografato, potete utilizzare i seguenti passaggi per cercare di ottenere una chiave di decrittazione per il resto dei vostri file – il processo è gratuito e prevede l’utilizzo di uno strumento di decrittazione specializzato.

- Per prima cosa, trovare diverse coppie di file come abbiamo detto e quindi scaricare lo strumento di decriptazione disponibile in questa pagina.

- Fare clic con il pulsante destro del mouse sul file scaricato e selezionare Esegui come amministratore.

- Fare clic su Sì quando viene richiesto di dare l’autorizzazione all’amministratore per avviare il programma.

- Accettare i termini e le condizioni di utilizzo del programma.

- A questo punto, selezionare i pulsanti Sfoglia nella finestra del programma, spostarsi su una delle coppie di file e selezionare i file corrispondenti.

- Se riuscite a trovare un file di blocco note della nota di riscatto, utilizzate il pulsante Sfoglia nella sezione Nota di riscatto per navigare verso di esso e utilizzarlo per trovare la chiave.

- Fate clic su Avvia e attendete che il decrittore cerchi di trovare una chiave per i vostri file. Se viene visualizzato un messaggio di errore, provare a utilizzare un’altra coppia di file (per questo motivo si consiglia di avere diverse coppie a disposizione).

- Se viene trovata una chiave, sfogliare la directory in cui si trovano i file crittografati e utilizzare lo strumento per decifrarli. Se il programma salta alcuni file, significa che essi richiedono una chiave diversa, sconosciuta al programma.

Leave a Comment