Jypo

Jypo es una infección de ransomware que tiene como objetivo cifrar los archivos del usuario y bloquear el acceso a ellos. Una vez que ha realizado el cifrado, Jypo muestra un mensaje de rescate en la pantalla de la víctima y exige el pago de un rescate para proporcionar una clave de descifrado.

Para muchos internautas, perder la información que almacenan en sus discos duros es un gran temor, sobre todo si no tienen la costumbre de guardar copias de seguridad en un disco duro externo o en la nube. Esta nueva pieza de malware llamada Jypo , sin embargo, puede convertir los temores en un lucrativo esquema de extorsión de dinero. Si has sido atacado por su encriptación de archivos, probablemente quieras saber qué ha pasado con tus archivos, cómo eliminar la infección y, lo más importante, cómo puedes restaurarlos. Afortunadamente, encontrará las respuestas a todas estas preguntas en los párrafos siguientes.

El virus Jypo

El virus Jypo es una infección basada en un ransomware diseñado para cifrar información valiosa con un complejo algoritmo de cifrado. El objetivo del virus Jypo es impedirle el acceso a sus archivos y chantajearle para que pague un rescate.

Los archivos encriptados siguen técnicamente en el ordenador, pero no hay forma de abrirlos o utilizarlos con ningún programa. El ransomware los mantiene como rehenes a través del cifrado. Si quieres recuperar tu información, tendrás que comprar una clave de descifrado especial a los hackers que controlan la infección. Normalmente la cantidad de dinero requerida para esa clave no es baja y se exige en criptomoneda. Los hackers le proporcionarán todos los detalles del pago en una nota y establecerán un plazo corto que debe mantener o de lo contrario la suma exigida puede duplicarse o la clave de descifrado puede ser destruida.

Los archivos Jypo

El archivo Jypo es cualquier archivo que haya sido cifrado por el ransomware Jypo. Se puede acceder al archivo Jypo después de que la clave de descifrado correspondiente lo desbloquee, pero recibir esa clave requiere el pago de un rescate.

Básicamente, si tienes copias de seguridad personales en un disco externo o en la nube, puedes recuperar los archivos cifrados sin necesidad de una clave de descifrado. En este caso, lo único que hay que hacer es eliminar el ransomware del sistema y copiar los archivos en el ordenador limpio. Pero, si no tienes copias de seguridad, podrías estar en problemas. El código Jypo es técnicamente irrompible sin la correspondiente clave de descifrado y si realmente necesitas tus archivos, pagar el rescate puede parecer la única opción. Sin embargo, es una mala idea, porque simplemente no hay garantía de que si pagas todo se solucione. La probabilidad de que te envíen la clave de descifrado no está garantizada y depende únicamente de la misericordia de los hackers. Además, no hay garantía de que su clave realmente funcione. Lo único que es seguro es que no volverá a ver el dinero que transfirió a los hackers. Por eso le sugerimos que se centre en cómo eliminar eficazmente el virus Jypo de su sistema y que pruebe algunas soluciones alternativas de recuperación de archivos.

Resumen:

| Nombre | Jypo |

| Tipo | Ransomware |

| Tool | Algunas amenazas se reinstalan por sí solas si no eliminas sus archivos principales. Recomendamos descargar SpyHunter para eliminar los programas dañinos para ti. Esto puede ahorrarle horas y asegurar que no dañe su sistema al eliminar los archivos equivocados. |

Cosas importantes que hay que saber sobre la eliminación del ransomware

Son puntos que debes tener en cuenta antes de empezar la guía:

-

El ransomware puede infectar cualquier dispositivo externo (teléfonos, discos externos, memorias USB, etc.) conectado a su ordenador y cifrar sus archivos. Si aún no lo has hecho, desconecta cualquier dispositivo de este tipo de tu PC ahora mismo.

-

Es posible que Jypo se mantenga en contacto con el servidor de sus creadores a través de Internet, y esto podría dificultar la eliminación de la amenaza, por lo que sugerimos que mantengas tu PC desconectado de la web hasta que termine la guía. Para seguir teniendo acceso a esta página, puedes guardarla localmente en tu ordenador o simplemente abrirla en otro dispositivo (tu teléfono, por ejemplo).

-

Normalmente es una mala idea pagar el rescate, pero si a pesar de todo estás pensando en hacerlo, probablemente deberías dejar la eliminación del virus para después de que se haya pagado el dinero y se hayan recuperado (con suerte) los archivos. Si el virus se elimina antes, es posible que no pueda obtener la clave de descifrado aunque pague el rescate.

-

Por último, aunque muchas amenazas de ransomware se eliminan automáticamente del sistema para no dejar ningún rastro que pueda ayudar a descifrar los archivos bloqueados, deberías completar la guía de abajo incluso si parece que el virus ya ha desaparecido.

Para eliminar Jypo, lo mejor es que completes todos los pasos siguientes:

- Elimine cualquier software instalado recientemente en su ordenador que pueda tener algo que ver con la infección.

- Haga todo lo posible por encontrar y detener los procesos que Jypo pueda estar ejecutando en su ordenador.

- Compruebe las áreas importantes de configuración del sistema, como el archivo Hosts, el Registro y la aplicación de Configuración del Sistema, y elimine de ellas todo lo que pueda ser del virus.

- La última cosa que hay que hacer para eliminar Jypo es eliminar cualquier archivo malicioso que pueda haber dejado atrás.

Le recomendamos que lea atentamente las siguientes instrucciones y las complete para limpiar y asegurar su PC.

Guía detallada

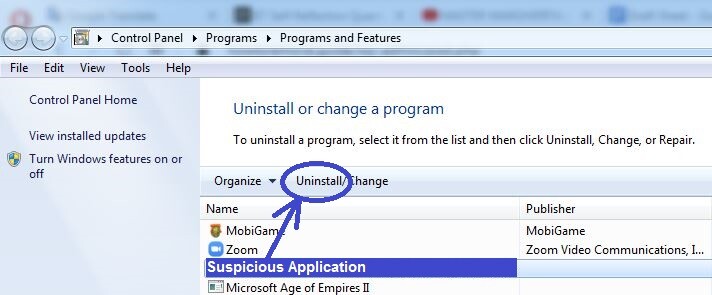

A veces, el ransomware entra en el sistema ocultándose dentro de un programa que el usuario puede instalar voluntariamente. Para ayudar a combatir la infección, se recomienda ir a Panel de control > Desinstalar un programa, comprobar la lista de cualquier cosa que se haya añadido recientemente y que no parezca fiable o segura, y eliminarla.

Si observa en la lista alguna instalación reciente que no reconozca, también deberá eliminarla.

La forma de desinstalar elementos de esa lista es seleccionarlos, luego hacer clic en la opción de desinstalación de la parte superior, y seguir los pasos que se muestran en el gestor de desinstalación. Algunos desinstaladores ofrecen mantener las configuraciones personalizadas del programa u otros datos no esenciales, pero no debería aceptar tales ofertas – todo lo relacionado con el programa sospechoso debería ser eliminado del sistema.

¡ATENCIÓN! ¡LEA ATENTAMENTE ANTES DE PROCEDER!

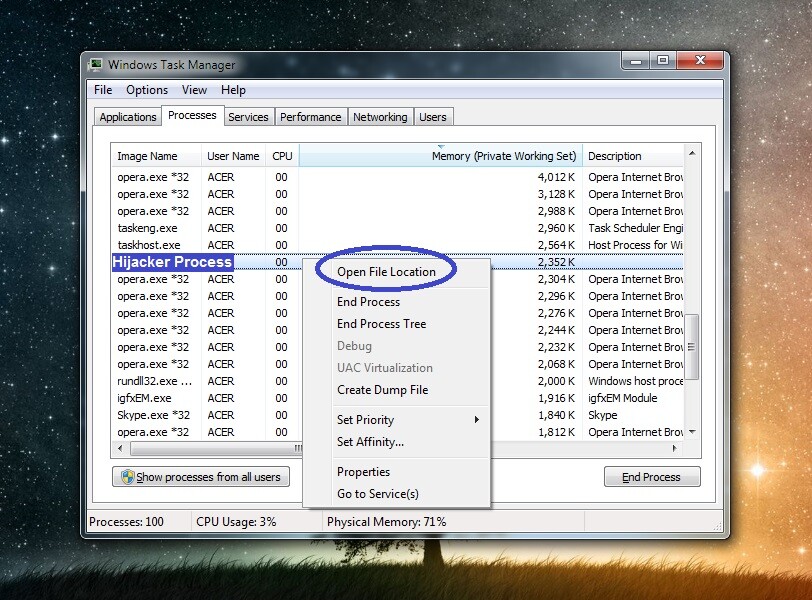

Puedes ver todos los procesos activos y terminar los que consideres perjudiciales a través de la pestaña Procesos del Administrador de Tareas. Para abrir la aplicación del Administrador de tareas, puedes utilizar la combinación de teclas Ctrl + Shift + Esc.

Una vez que abra la aplicación y vaya a su sección de Procesos, puede ayudarle a encontrar cualquier entrada maliciosa si ordena la lista por orden de uso de la RAM (memoria) o de la potencia de procesamiento (CPU). Verás, la mayoría de los procesos de malware tienden a utilizar muchos recursos de hardware del sistema, y eso es algo que podría ayudarte a identificarlos.

Otra bandera roja obvia es si un proceso dado tiene un nombre de aspecto poco claro, pero para esto, tendrías que usar tu propio juicio. Hay muchos procesos del sistema que también pueden parecer tener nombres extraños y sospechosos para los usuarios menos experimentados.

Otra posible señal de alarma es si hay dos elementos con nombres casi iguales: esto suele significar que uno de los dos procesos con nombres similares está «intentando» permanecer oculto imitando a otro proceso (uno que se sabe que es seguro).

Sin embargo, incluso si está muy seguro de que un determinado proceso puede ser una amenaza, le recomendamos que lo busque para ver si hay algún informe en los foros de seguridad que confirme sus sospechas.

Otra forma de averiguar más sobre si el proceso es dañino o no es escanear los archivos en su carpeta de ubicación de archivos. Puede ir a esa carpeta haciendo clic con el botón derecho en el proceso y seleccionando la primera opción. Para escanear los archivos, le recomendamos que utilice el escáner en línea que se muestra a continuación – los visitantes de nuestro sitio pueden utilizarlo de forma gratuita, y no requiere ningún tipo de instalación.

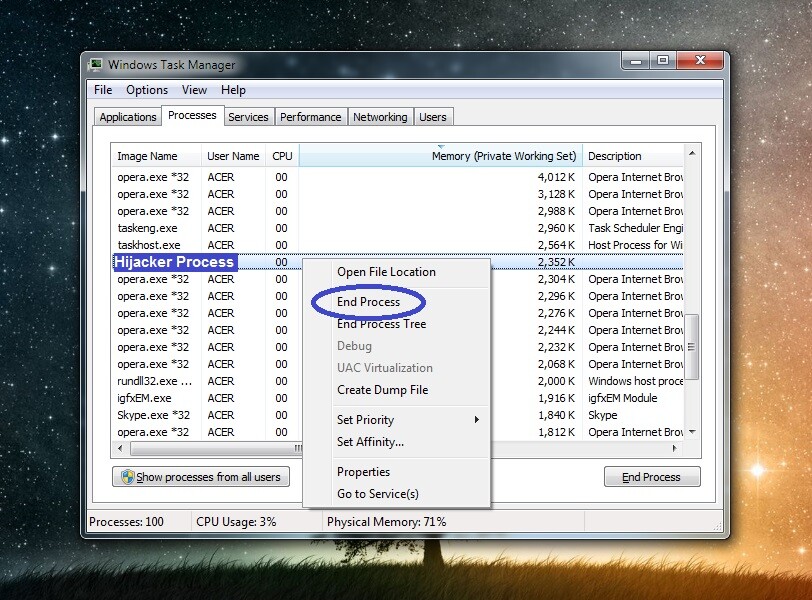

Si la carpeta contiene malware, esto es una señal segura de que el proceso es dañino y, en tal caso, tendría que seguir adelante y cerrarlo como se muestra en la imagen de abajo. Después de hacer eso, también debe asegurarse de eliminar la carpeta del proceso junto con todo su contenido.

Being in Safe Mode durante los siguientes pasos es muy importante porque evitará que el virus inicie de nuevo cualquiera de los procesos maliciosos que terminó durante el último paso. Por lo tanto, asegúrese de reiniciar el ordenador en modo seguro antes de continuar.

Es probable que el virus ransomware haya ocultado algunos de sus archivos maliciosos, por lo que primero debe «desocultarlos». Para ello, escriba Opciones de carpeta en el campo de búsqueda situado debajo del Menú Inicio, haga clic en el icono de Opciones de carpeta y seleccione su pestaña Ver. En ella, verás una lista con muchas opciones: busca la que dice Mostrar archivos, carpetas y unidades ocultas, actívala y haz clic en Aceptar.

A continuación, debes visitar y limpiar cada una de las carpetas que se muestran a continuación. Para ir a cada carpeta, copie su nombre junto con los caracteres «%» a ambos lados, colóquelo en la barra de búsqueda del Menú Inicio y pulse Intro.

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

En todas las carpetas, excepto en Temp, debe eliminar los datos creados desde la llegada del virus. En Temp, puede eliminar con seguridad todos los archivos almacenados en esa carpeta, así que siga adelante y hágalo.

Ahora, debes limpiar la lista de elementos de Inicio de cualquier cosa indeseable. Puedes encontrar esa lista escribiendo msconfig en el Menú Inicio, abriendo la aplicación que aparece en los resultados y seleccionando Inicio en la parte superior. Cualquier elemento que aparezca ahí que no reconozcas o que sea de un fabricante desconocido (como se muestra en la lista) debe ser desactivado quitando la marca de su casilla. Una vez que hayas desactivado todos los elementos sospechosos, selecciona el botón Aceptar.

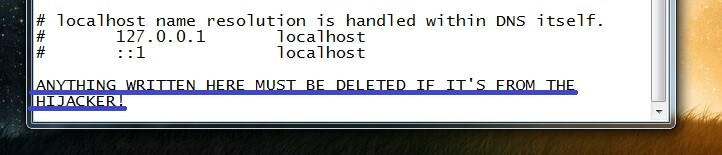

A continuación, vaya a Este equipo (desde el Escritorio o desde el Menú Inicio), abra la unidad C: (o la unidad en la que esté instalado Windows en su ordenador si no es C:) y navegue hasta Windows/System32/drivers/etc. En esa carpeta, abra el archivo llamado Hosts con la ayuda de la aplicación Notepad.

Si Jypo ha manipulado el archivo, habrá direcciones IP u otro texto debajo de Localhost, pero primero debemos echar un vistazo a ese texto para confirmar que es del virus. Por eso, debes copiarlo y publicarlo abajo, en la sección de comentarios. Pronto recibirás nuestra respuesta, en la que te diremos lo que hay que hacer a continuación.

Este último paso debe completarse con mucha precaución, ya que implica la eliminación de elementos del Registro del sistema y, si elimina el elemento equivocado, puede causar una serie de problemas en el sistema. Si no está seguro de algo, utilice la sección de comentarios para solicitar nuestra ayuda.

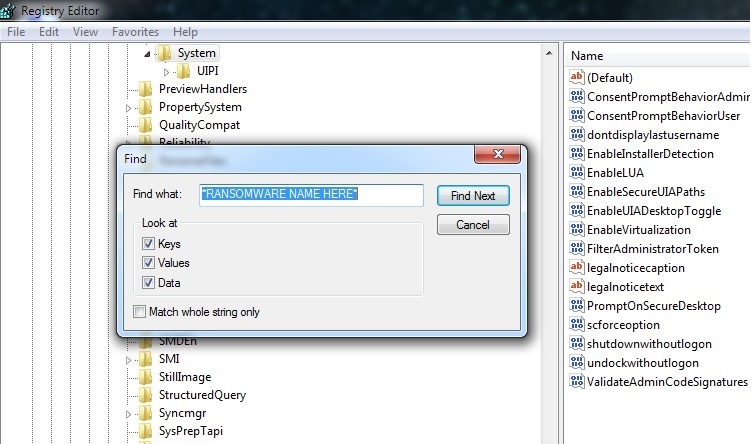

Encuentre la aplicación regedit.exe buscándola en la barra de búsqueda del Menú Inicio y ábrala. Se le pedirá un permiso de administrador para permitir que la aplicación realice cambios en el sistema: haga clic en Sí.

Cuando vea la ventana del Editor del Registro en su pantalla, pulse Ctrl + F y escriba en la barra de búsqueda Jypo. Haga clic en Buscar siguiente para empezar a buscar elementos relacionados, y si se encuentra un resultado de búsqueda, elimínelo.

No dejes de buscar y eliminar elementos Jypo hasta que no queden más. Después, visita los siguientes directorios – los encontrarás en la barra lateral izquierda del Editor.

- HKEY_CURRENT_USER > Software

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_CURRENT_USER > Software > Microsoft > Internet Explorer > Main

Cualquier archivo/carpeta/elemento en ellos que tenga nombres que parezcan generados al azar (algo así como «398u398j983d3ut984urd8») debe ser eliminado. De nuevo, te recordamos que nos preguntes en los comentarios si no sabes si un determinado elemento debe ser eliminado.

Si los pasos manuales no ayudaron

Eliminar el ransomware manualmente es difícil y no siempre es posible. En muchos casos, se utilizan programas maliciosos adicionales (troyanos, rootkits, etc.) para ayudar a los virus como Jypo a permanecer en el sistema. Si tienes problemas con la eliminación manual de Jypo, puede ser mejor llevar el ordenador a un especialista o limpiarlo con una herramienta antimalware profesional. Esta última opción puede llevar mucho tiempo y, en situaciones como ésta, es importante actuar con rapidez. Por otro lado, no todas las herramientas anti-malware son igual de buenas en lo que se supone que deben hacer, por lo que elegir una que pueda ayudarte puede ser difícil.

Una herramienta potente y poderosa para eliminar el malware que recomendamos encarecidamente a nuestros lectores es la que se publica a lo largo de la guía. Si la pruebas, limpiará tanto Jypo como cualquier otra amenaza que pueda estar escondida en tu ordenador, y también asegurará tu máquina, protegiéndola contra futuras amenazas entrantes.

Cómo desencriptar archivos Jypo

Para desencriptar los archivos Jypo, le recomendamos que, en lugar de pagar el rescate, pruebe los métodos alternativos que pueden estar a su disposición. Sin embargo, antes de probar cualquiera de estos métodos para descifrar los archivos Jypo, asegúrese de comprobar si hay restos del virus en su ordenador.

The free malware scanner disponible en nuestro sitio, es perfecto para analizar archivos sospechosos individuales en busca de malware, de modo que sepa que debe eliminarlos si resultan ser maliciosos. Una vez que esté seguro de que su sistema ya no está infectado, nuestra recomendación es ir a este How to Decrypt Ransomware y compruebe los métodos de recuperación que se presentan allí, y complete las instrucciones proporcionadas para restaurar sus datos.

Deja una respuesta