*Qepi is a variant of Stop/DJVU. Source of claim SH can remove it.

Qepi File

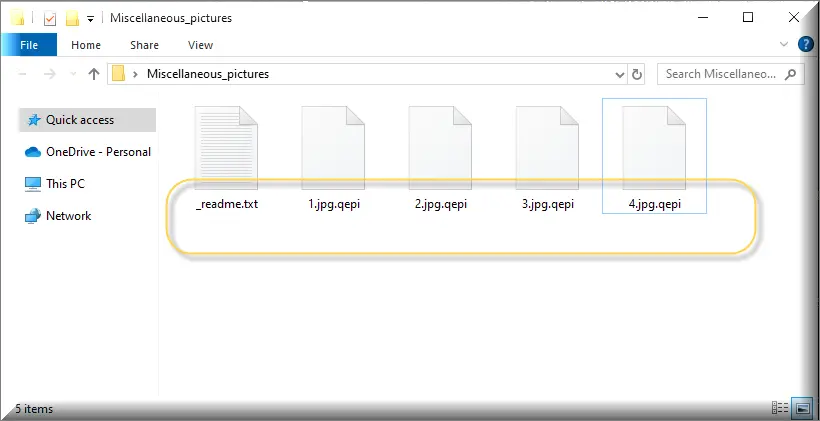

If you’ve landed on this page due to an error that arose when trying to access a file on your computer, the information that you will find below may be of interest to you. Most likely, you’ve noticed that the file you’re trying to access has an unusual Qepi file extension that your system is unable to identify. Regrettably, this isn’t a minor error or a system glitch – you’re dealing with a ransomware infection called Qepi. This form of malicious software operates by encoding your files, essentially rendering them unusable by encrypting them with a complex code. Unless the encryption is reversed with a specific decryption key, your Qepi files will remain in this encrypted state, inaccessible and effectively useless to you.

How to decrypt Qepi ransomware files?

How to remove Qepi ransomware virus and restore the files?

Qepi Virus

A ransomware attack is the result of a stealthy, methodical process where the Qepi virus infiltrates your system. This invasion often happens through seemingly innocent routes. A cleverly disguised email attachment, a compromised download link, or even a seemingly harmless pop-up ad might house this malware. Once clicked or downloaded, the Qepi virus is unleashed onto your system and starts seeking out files to encrypt. The ransomware distribution methods have evolved over time, exploiting human curiosity and trust. The crafty individuals behind these attacks camouflage the virus in everyday digital interactions, catching you off guard. It’s their meticulous planning and execution that enable a ransomware virus to slip past defenses and wreak havoc.

Qepi

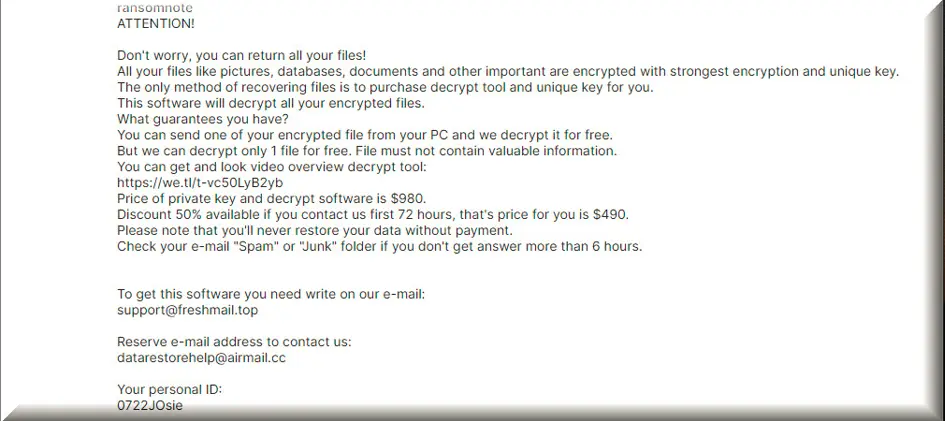

Now, the impact of an Qepi attack is downright terrifying. It’s a digital catastrophe that can bring businesses to their knees and turn personal lives upside down. It isn’t just about being locked out of your files; it’s about what happens next. You see, the perpetrators of the attack will demand a ransom in return for the decryption key. They promise you to regain access to your files, but only if you comply with their demands, which often involve transferring a significant sum of money. The whole ordeal is akin to a high-stakes negotiation, with your files as the bargaining chip. It’s a lose-lose situation: pay up and validate the cybercriminal’s method, or refuse and potentially lose your data forever.

.Qepi

One of the telltale signs of a ransomware attack is a sudden change in your file extensions, often to something unusual like .Qepi. This unique file extension is the ransomware’s signature. It’s an unwelcome flag that your files have been encrypted and are now in the clutches of the ransomware. The extension is more than just a renaming—it’s an alteration at the file’s core. Your system sees this .Qepi extension and is unable to open or read the file. The ransomware has effectively scrambled your data and re-labeled it with this new extension. It’s like your file is speaking a foreign language, and your computer no longer understands it.

Qepi Extension

Unfortunately, removing the Qepi extension is not a simple task. This isn’t like renaming a file or changing its format; it’s a complex encryption that has altered the file’s very makeup. Simply trying to remove or change the Qepi extension won’t restore the file; it may even cause more harm. That’s why, without the specific decryption key, the encrypted data remains locked, regardless of what the file is named. The ransomware extension is a fundamental part of the encryption process, and undoing it isn’t straightforward. You may be required to seek alternative file recovery solutions and professional file decryption tools in order to have a potential chance to get things back to normal.

Qepi Ransomware

Protecting yourself from Qepi ransomware is possible, and it starts with good cyber hygiene. Regularly updating your system and applications, installing robust security software, and backing up your data are some preventive steps you can take. Data backup, especially, is a crucial defense against ransomware attacks because by regularly backing up your data, you create copies of your important files and store them in separate locations, ensuring their safety and availability. In the event of a ransomware infection, you can restore your files from the backup, minimizing the impact of the attack and avoiding the need to pay the ransom. Also, be cautious about downloading attachments or clicking on links, even if they seem harmless or come from a known contact and understand the common signs of phishing attempts.

What is Qepi File?

After all that has been said, now you know that Qepi, Bgjs or Bgzq file isn’t dangerous in itself—it’s just a regular file on your system that’s been encrypted by ransomware. It could be a photo, a document, a video—any file that’s been locked down by the Qepi ransomware. This file is not going to spread the infection or cause additional harm to your computer. Instead, it’s a digital hostage, a piece of your data that’s been seized and held for ransom. It’s a chilling reminder of the ransomware attack, waiting for the day it can be decrypted and returned to its original state.

SUMMARY:

*Qepi is a variant of Stop/DJVU. Source of claim SH can remove it.

Qepi Ransomware Removal

Just like with other ransomware variants, the removal of Qepi requires your undivided attention. There may be a few computer restarts required during the ransomware removal process, therefore, bookmarking the page in your browser so that you can follow along with the instructions in this article is an excellent idea.

It’s also a good idea to perform a system reboot in Safe Mode, which disables all but the most essential programs and services on your computer, making it easier to find and remove malicious software.

WARNING! READ CAREFULLY BEFORE PROCEEDING!

*Qepi is a variant of Stop/DJVU. Source of claim SH can remove it.

After you restart the computer in Safe Mode, use the keyboard shortcut CTRL+SHIFT+ESC to open the Task Manager and check the Processes tab for any suspicious processes. Processes that consume a lot of CPU and Memory for no apparent reason should be given extra attention. Right-click on a process you believe to be harmful and select Open File Location from the pop-up menu.

After opening the File Location folder of the selected process, you can scan the files stored there for harmful code by dragging and dropping them into the powerful free online virus scanner below:

Right-click on any potentially harmful processes and select the End Process option to stop them right away. After that, delete all the files and directories the scanner has flagged as malicious.

The Hosts file on a computer is a common target for malware. That’s why you need to open the Hosts file and look for any malicious IP addresses listed under Localhost. To do so, press the Windows and R keys simultaneously and paste the following command in the Run command box:

notepad %windir%/system32/Drivers/etc/hosts

Click the OK button after that and the Hosts file will open on the screen. If you find strange-looking IP addresses like the ones shown in the example image below, leave us a copy of them in the comments. A member of our team will take a look and let you know if they represent a danger.

Ransomware, such as Qepi, can cause changes to the System Configuration settings, particularly the Startup tab. The computer’s startup list, for example, may contain harmful items which need to be disabled. You can do that by typing “msconfig” in Windows’ search bar and clicking on the result:

Any startup item with a strange name or an unknown manufacturer should be unchecked in the Startup tab, so that it doesn’t start automatically. Save your changes and ensure that only legitimate items are checked in the list.

*Qepi is a variant of Stop/DJVU. Source of claim SH can remove it.

In order to stay on the system longer and be more difficult to remove by inexperienced users, more advanced malware often adds harmful registry entries. Qepi is no exception, and it’s possible that the ransomware may have added harmful files to the registry of your computer. There are a number of things you can check in this step to see if the infection is still active in the Registry Editor (Type Regedit into the Windows search bar and press Enter). Make use of the CTRL and F keys to open a Find window and type the ransomware’s name in the Find box. You simply need to press the Find Next button after that.

Delete any entries that are discovered. Keep in mind, tough, that if you delete files that are not related to the ransomware, your operating system may become corrupted. If you don’t remove all the registry entries that are associated with Qepi, on the other hand, the infection may reappear. Therefore, the best you could do is to use an anti-malware application to check your computer for any hidden harmful files and remove them automatically.

Manually searching for ransomware-related entries is also recommended in the following five locations. You can search for them in the Windows search bar and press Enter to open them.

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

It’s highly likely that you’ll need to scan for and remove any potentially harmful entries you find in any of the above locations. In order to delete all the temporary files on your system, open Temp, select all the files there and press Del from the keyboard.

How to Decrypt Qepi files

Following the removal of ransomware, the most pressing issue for its victims is how to recover their encrypted files. This process, however, must be approached with extreme caution.

First, you should use a professional anti-virus program like the one on this site to remove Qepi and other malware. If you’re sure that Qepi has been completely removed from your computer, it’s possible to recover your files by following these steps.

For each ransomware variant, the method of regaining access to encrypted data varies. Check the encrypted file extensions to see what ransomware variant you’re dealing with.

New Djvu Ransomware

STOP Djvu is the latest Djvu ransomware variant. The .Qepi suffix makes it easy for victims to identify this infection among others. Th decryptor in the link may be able to help you decrypt data encoded by STOP Djvu if an offline key has been used for the encryption:

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

STOPDjvu.exe can be downloaded by selecting the blue Download button in the top right corner of the linked website.

Select “Run as Administrator” when you save the file on the computer and then press the Yes button to start the program. After you’ve read the license agreement and the brief instructions and clicked the Decrypt button, the decryption process will start. Decryption of data encoded with unknown offline or online keys is not supported by this tool.

Please note that the anti-virus software on this removal guide can help you remove the ransomware quickly and easily. In the event that you have any suspicious-looking files, you can scan them by using the free online virus scanner.

Leave a Reply