*Iicc is a variant of Stop/DJVU. Source of claim SH can remove it.

Iicc File

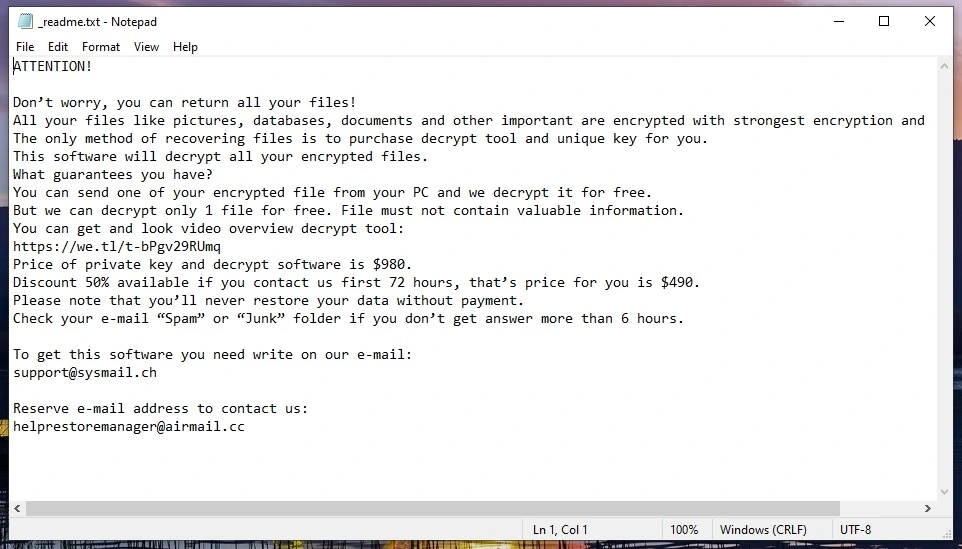

The Iicc file is a file that cannot be opened or recognized by any standard program. When you try to access this file using your existing software, you will encounter an error message because it requires a decryption key for access. Unfortunately, if you detect a Iicc file on your system, it is highly likely that you have become a victim of a ransomware infection. Ransomware is a destructive type of software utilized by cybercriminals to restrict your access to your own files. The malware operators encrypt your data, add an extension to it, and hold it for ransom until you pay the sum they demand. If you fail to pay the ransom within the given timeframe, your data may become permanently inaccessible or even deleted.

How to decrypt Iicc ransomware files?

Decrypting Iicc ransomware files can be a challenging task as ransomware uses complex encryption algorithms. That’s why it is important to determine the specific variant of Iicc ransomware that has infected your system. This information can be helpful in finding decryption tools or solutions specifically designed for that variant. Also, you should disconnect your infected device from the internet or any network connections to prevent further encryption or spreading of the ransomware.

Then, you should research for decryption tools or resources that may have been developed by security companies or independent researchers. If you are unable to find a decryption tool or if the encrypted files are critical, consider consulting with a reputable cybersecurity professional or a specialized data recovery service.

How to remove Iicc ransomware virus and restore the files?

Removing Iicc ransomware from your system and restoring the encrypted files usually involves several steps. Your fist task is to immediately disconnect your infected device from the internet and any connected networks to prevent further damage or data loss. Then, try to identify the Iicc ransomware variant. This information can help you find appropriate tools or instructions for removal.

Then, run a full system scan using up-to-date antivirus software to detect and remove the ransomware. Ensure your antivirus software is capable of identifying and handling the specific variant of Iicc ransomware. If necessary, manually delete any suspicious files or processes associated with the ransomware. Finally, if you have backups of your files, restore them after ensuring your system is clean.

Iicc Virus

The Iicc virus is a new ransomware threat that infiltrates your system through various channels, with the most common method being through spam email attachments. Once downloaded, the email attachment activates the ransomware program that begins encrypting files on your system. Other entry points include social engineering tactics, malicious web downloads, fake ads, chat messages, and even portable USB drives. It is not uncommon for the Iicc virus to be introduced to your system through an executable file embedded within a zip folder or a Microsoft Office document’s macros, or masked as a legitimate attachment. More advanced ransomware can propagate autonomously, without human intervention, exploiting vulnerabilities in browser plugins.

Iicc

The first step in defending against ransomware, such as Iicc, Jzie or Eqza is educating yourself about the dangers of clicking on dubious links and downloading suspicious attachments. Being cautions when spending time online and having reliable security software up and running on your system can reduce the risk of successful attacks. Regularly updating your software is also vital, as many ransomware threats exploit vulnerabilities that are not addressed on time by the users. But the best way to mitigate the impact of a potential attack by Iicc is to create regular backups of your data, that are stored on an external drive or a cloud storage.

.Iicc

.Iicc is a process, used by the ransomware to lock your digital files and restrict your access to them. Detecting the encryption process is challenging, as it typically occurs without any visible symptoms. If you have been attacked by .Iicc, however, it is important to refrain from paying the ransom demanded by cybercriminals. The reason is, the criminals cannot be trusted to send you a decryption key even after receiving the payment and there are no guarantees for restoring your data. Therefore, we recommend trying our free file-recovery suggestions and utilizing the professional Iicc removal tool before considering the ransom payment as an option. Additionally, following the instructions in the guide will assist in removing the infection from your system.

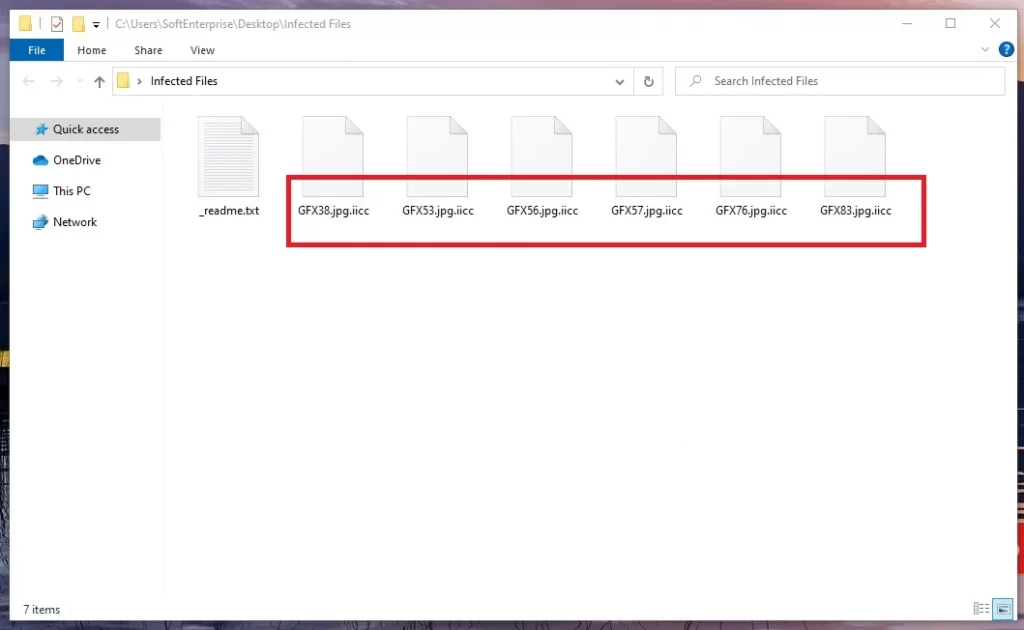

Iicc Extension

Iicc extension is an identifier that is added by the ransomware to all the files that are encrypted on your system. This extension, which can vary depending on the ransomware variant that you have been infected with, is usually added to the original file extension, effectively separating the encrypted file from its original format and preventing anyone from accessing it. Typically, the victims can identify which files have been encrypted and which files have been unaffected by the Iicc ransomware attack by looking at the Iicc extension. To illustrate, let’s say you have a file called “image.jpeg” that has been encrypted by the ransomware and assigned the extension “.Iicc”. After encryption, the file would be renamed to “image.jpeg.Iicc”.

Iicc Ransomware

Iicc ransomware is a malicious software created by cybercriminals with the intent to lock your files and ask you a ransom payment for accessing them. The threat can spread through your network, infecting shared drives and other devices. It may remain dormant for a period of time, allowing it to compromise your regular data backups and rendering them useless. To protect against Iicc ransomware, we recommend that you create regular copies of your data on a storage like a disk, which can be stored off-site securely, or a cloud-based service offered by trusted vendors. Having secure offsite backups can significantly ease the recovery if you fall victim to a ransomware attack.

What is Iicc File?

Iicc file is a file that has been encrypted by the Iicc ransomware. What is important to note here is that, since the ransomware threat can target and encrypt various file types, such as documents, images, videos, databases, etc., the Iicc file is essentially a regular file on your system (of any of the common file formats) that has been rendered inaccessible without a decryption key. The encrypted file is usually identifiable by the specific file extension or altered file name. This modified name or added extension serves as a way for the attackers and the victims to detect which files have been affected by the ransomware attack.

SUMMARY:

*Iicc is a variant of Stop/DJVU. Source of claim SH can remove it.

Iicc Ransomware Removal

As a first step in this guide, we recommend that you bookmark this page in your browser’s Favorites. This will help you to quickly reload it after the system restart that follows.

The next step is to perform a Safe Mode Restart on the compromised machine (see this link for detailed instructions on this). When you start your computer in Safe Mode, only the most essential programs and processes are launched, allowing you to detect any Iicc-related processes more easily.

Once in Safe Mode, type msconfig in the Windows search field and press Enter. After you’ve completed this, you’ll be able to see the System Configuration screen. Go to the Startup tab to check whether any of the items that start up when you start your computer are linked to the infection.

Do some online research if there are entries on your computer that have random names or Unknown Manufacturers, or anything else that cannot be related to any trusted programs you regularly use. Checking off the applicable checkbox box for them is the best way to disable them if you have enough solid information to do so.

WARNING! READ CAREFULLY BEFORE PROCEEDING!

*Iicc is a variant of Stop/DJVU. Source of claim SH can remove it.

In the next step, look for suspicious processes that are running in the background of your system. This may be done by pressing CTRL + SHIFT + ESC to open the Task Manager window. The Processes Tab is where you’ll go to check if anything fishy is going on in the background. You can see how much memory and CPU are being used by each process and decide if this is a normal activity or not. Also, look at the names of the processes for something random or unusual. Right-click on any suspicious process and select Open File Location from the pop-up menu, just as shown below:

You can scan the files stored in the File Location folder for malicious code using the virus scanner provided below.

If the scan results indicate that the files are dangerous, go to the Processes tab, right-click on the process that is related to them and select End Process. After you have done that, delete the dangerous files from their location.

![]()

Open a Run command window by pressing the Windows key and R on the keyboard. Then, paste the following line in it:

notepad %windir%/system32/Drivers/etc/hosts

Click OK to run the command and open the Hosts file. You should be able to locate Localhost in the Hosts file that displays on your screen. A number of odd-looking IP addresses under Localhost at the bottom of your file may be an indication that your machine has been hacked. Look at the sample image below.

If you notice anything strange in your Host file, please leave a comment below this post, and we’ll tell you what to do and how to fix any problems we identify with the IPs.

![]()

When a computer is hacked, malicious items can be introduced to the registry without the victim’s permission or knowledge. Ransomware threats like Iicc are difficult to remove because of this – they tend to add helper entries that make it harder for the victim to get rid of the infection. In the following steps, however, you’ll learn how to look for files in your computer’s registry that need to be deleted.

Using the Windows search box, first type regedit and press Enter on the keyboard. The Registry Editor will be displayed on your screen. Next, CTRL and F can be used to look for entries relating to the infection. To do that, in the Find box that appears, type the ransomware’s name and click Find Next.

Registry file and directory deletions unrelated to Iicc may damage your operating system and the software installed on it. To avoid causing any harm to your computer, it is best to use a professional removal tool, such as the one on this website. When it comes to identifying and eradicating malware from critical areas of your computer, such as the registry, this application excels.

Aside from cleaning the registry, it is also a good idea to enter each of the lines below in the Windows search field and check them for any Iicc-related traces:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

In each place, look for files and folders with odd names or a date of creation near the date of the ransomware attack. If you can’t decide, use a powerful scanner and run a thorough check to help you decide whether or not something should be eliminated.

In the Temp folder, you can select and delete all the files that are stored there. This will remove any ransomware-created temporary files from your computer.

![]()

How to Decrypt Iicc files

Ransomware is one of the most difficult types of malware to recover encrypted data from, therefore you may need to rely on different methods to decode parts of your data. In order to decide on the best method for recovering your files, you must first determine which variant of ransomware has infected your system. Checking on the encrypted files’ extensions can give you this information quickly and easily.

New Djvu ransomware

If you come across files with the .Iicc extension, it is a sign that your system has been targeted by the latest variant of Djvu ransomware known as STOP Djvu. However, there is some good news. As of now, there is a possibility to decrypt files that have been encoded by this variant, but only if they have been encrypted using an offline key. To explore this further and access a file-decryption program that could assist in recovering your files, please follow the link provided below.

https://www.emsisoft.com/ransomware-decryption-tools/stop-djvu

To obtain the STOPDjvu.exe decryptor, simply click the “Download” button located on the aforementioned link. Once the file has been downloaded, right-click on it and select “Run as Administrator,” confirming with a click on Yes. Proceed by carefully reviewing the license agreement and following the provided instructions on how to use the tool. With these steps completed, you can initiate the decryption process for your data. It is important to note, however, that if your files have been encrypted using unknown offline keys or online encryption methods, this tool may not be able to decrypt them.

Before attempting any data recovery techniques, you must first remove the ransomware from the infected computer. Professional anti-virus software, such as the one on this site, can help get rid of Iicc and other viruses. For additional assistance, you can make use of the free online virus scanner on this page. The comments section is also a good place to ask us questions and share your experience. We would be glad to know if we have helped you.

Leave a Reply