What is Malware?

Malware is a general term used to refer to any type of unwanted and/or harmful software that users could get onto their devices. The most widespread form of malware is the Trojan Horse viruses – a type of threat known for their versatility and stealth.

In the next lines, we will share with you some important and helpful information about this most common type of software virus and we will try to help you keep your system safe against potential Trojan Horse infections.

Distribution methods

The first thing you should know about this malware type is that it typically spreads throughout the Internet using different forms of disguise. In most cases, a Trojan wouldn’t automatically enter your system on its own but would rather be let inside it by you. For example, this can happen if the virus is disguised as a popular computer game or useful program that can be downloaded for free from some obscure website that probably distributes pirated software. Many users go to such sites to download stuff for free but you must remember that doing this is not only illegal and punishable by the law but it is also unsafe because you can end up downloading a disguised Trojan Horse. Once the threat is downloaded by the user, it will usually not immediately show its true colors. Instead, once the user tries to run the disguised Trojan Horse virus, they will be asked to give Admin permission to the software to make changes in the system. Once this permission is given, the threat would be free to perform its malicious tasks inside the system.

Other common ways to get disguised Trojans onto the computers of their potential victims is to add the malware to a spam email or to spread it via clickbait ads and fake update requests that, when clicked upon, would download the virus onto the user’s computer. There are, of course, many other ways to spread Trojan Horses but those are the most common ones.

How the Trojan damages you

As we already pointed out above, this type of malware is known for its versatility, meaning that a Trojan virus can be used for a big number of criminal and malicious tasks, depending on what its creators are after. Here are several common examples of ways a Trojan virus could be employed:

- Trojan Horses are usually able to hijack and control the processes in the system as well as starting new ones without permission. A Trojan virus could force your computer to use all RAM, CPU, and GPU resources for cryptocurrency mining processes, spam distribution, Denial of Service attacks, and more.

- Some Trojans double as advanced Spyware tools and can gather sensitive data from your machine, sending the collected information to their creators who could, in turn, use the data for blackmailing, money extortion, banking theft, and more.

- Trojan Horses can also be employed as distribution tools for Ransomware viruses. Once the Trojan silently enters the system and is activated, it can automatically initiate the process of downloading the Ransomware without the user’s knowledge.

- In some cases, a Trojan may even give its creators unrestricted remote access to your whole system, allowing the hackers to do whatever they want with the infected machine.

There are numerous other examples of how these threats could be used – the ones we mentioned thus far are simply the most common Trojan Horse uses.

Removing Trojans

It is important to never procrastinate the removal of a Trojan Horse in case you suspect one might have nested itself within your system. The sooner you remove the threat, the higher your chances of avoiding any serious and permanent damage to your system or files. The guide below has been prepared for those of you who think they may have a Trojan inside their computers and we advise you to use it to secure your system and to keep your data safe.

SUMMARY:

| Name | Malware |

| Type | Trojan |

| Danger Level | High (Trojans are often used as a backdoor for Ransomware) |

| Symptoms | Trojan Horse threats could cause crashes and BSOD errors in your system, corrupt your files and software, modify important system processes, insert other malicious programs into the computer, and more. |

| Distribution Method | Commonly, Trojan viruses are disguised as useful programs and apps and uploaded to file-sharing sites from where users are likely to download them. Spam messages and clickbait ads are also often used for spreading Trojan Horses. |

| Detection Tool |

Some threats reinstall themselves if you don’t delete their core files. We recommend downloading SpyHunter to remove harmful programs for you. This may save you hours and ensure you don’t harm your system by deleting the wrong files. |

How to Remove Malware

If you have a Windows virus, continue with the guide below.

If you have a Mac virus, please use our How to remove Ads on Mac guide.

If you have an Android virus, please use our Android Malware Removal guide.

If you have an iPhone virus, please use our iPhone Virus Removal guide

![]()

Some of the steps will likely require you to exit the page. Bookmark it for later reference.

Reboot in Safe Mode (use this guide if you don’t know how to do it).

![]()

WARNING! READ CAREFULLY BEFORE PROCEEDING!

Press CTRL + SHIFT + ESC at the same time and go to the Processes Tab. Try to determine which processes are dangerous.

Right-click on each of them and select Open File Location. Then scan the files with our free online virus scanner:

After you open their folder, end the processes that are infected, then delete their folders.

Note: If you are sure something is part of the infection – delete it, even if the scanner doesn’t flag it. No anti-virus program can detect all infections.

![]()

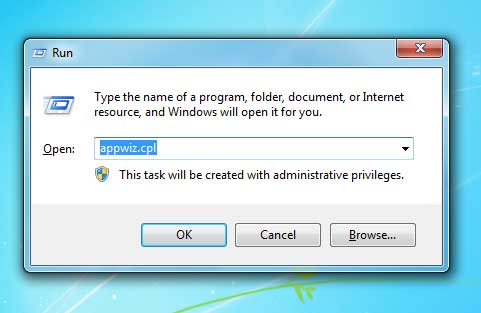

Hold together the Start Key and R. Type appwiz.cpl –> OK.

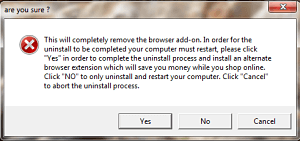

You are now in the Control Panel. Look for suspicious entries. Uninstall it/them. If you see a screen like this when you click Uninstall, choose NO:

![]()

Type msconfig in the search field and hit enter. A window will pop-up:

Startup —> Uncheck entries that have “Unknown” as Manufacturer or otherwise look suspicious.

- Remember this step – if you have reason to believe a bigger threat (like ransomware) is on your PC, check everything here.

Hold the Start Key and R – copy + paste the following and click OK:

notepad %windir%/system32/Drivers/etc/hosts

A new file will open. If you are hacked, there will be a bunch of other IPs connected to you at the bottom. Look at the image below:

If there are suspicious IPs below “Localhost” – write to us in the comments.

![]()

Type Regedit in the windows search field and press Enter.

Once inside, press CTRL and F together and type the virus’s Name. Right click and delete any entries you find with a similar name. If they don’t show up this way, go manually to these directories and delete/uninstall them:

- HKEY_CURRENT_USER—-Software—–Random Directory. It could be any one of them – ask us if you can’t discern which ones are malicious.

HKEY_CURRENT_USER—-Software—Microsoft—-Windows—CurrentVersion—Run– Random

HKEY_CURRENT_USER—-Software—Microsoft—Internet Explorer—-Main—- Random

If the guide doesn’t help, download the anti-virus program we recommended or try our free online virus scanner. Also, you can always ask us in the comments for help!

Leave a Reply